- Викрадення конфіденційної інформації користувачів

- Зв'язок з керуючим сервером і виконання надходять команд

Троянська програма, що заражає мобільні пристрої під управлінням ОС Android. Застосовується зловмисниками для крадіжки конфіденційної інформації користувачів, розкрадання грошових коштів з їх банківських рахунків, а також з рахунку мобільного телефону. Може поширюватися під виглядом системного оновлення.

Після установки на цільове мобільний пристрій Android.BankBot.34.origin розміщує на головному екрані операційної системи ярлик, який має значок одного з популярних додатків. Даний ярлик в подальшому видаляється, якщо троянець запускається безпосередньо власником зараженого мобільного пристрою. У разі якщо користувач не запустить шкідливу програму самостійно, цей ярлик зберігається. Троянець здатний автоматично почати свою роботу, завантажившись разом з операційною системою (для цього використовується контроль стандартного системного події android.intent.action.BOOT_COMPLETED).

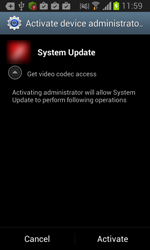

Після запуску Android.BankBot.34.origin запитує у користувача доступ до функцій адміністратора мобільного пристрою.

Викрадення конфіденційної інформації користувачів

Троянець відстежує активність користувача і чекає запуску останнім наступних додатків:

- Google Play (com.android.vending);

- Google Play Music (com.google.android.music);

- WhatsApp (com.whatsapp);

- Viber (com.viber.voip);

- Instagram (com.instagram.android);

- Skype (com.skype.raider);

- «ВКонтакте» (com.vkontakte.android);

- «Однокласники» (ru.ok.android);

- Facebook (com.facebook.katana);

- Gmail (com.google.android.gm);

- Twitter (com.twitter.android).

Як тільки буде запущена одна з цих програм, Android.BankBot.34.origin відобразить поверх її інтерфейсу власне вікно, яке імітує запит введення конфіденційної інформації (логін і пароль, номер телефону або відомості про кредитну картку). Отримані таким чином дані в форматі JSON (JavaScript Object Notation) передаються троянцем на керуючий сервер. Наприклад, що передаються відомості про кредитну картку виглядають наступним чином:

JSONObject v3 = new JSONObject (); v3.put ( "type", "card information"); JSONObject v1 = new JSONObject (); v1.put ( "number", card.getNumber ()); v1.put ( "month", card.getMonth ()); v1.put ( "year", card.getYear ()); v1.put ( "cvc", card.getCvc ()); v3.put ( "card", v1); JSONObject v0 = new JSONObject (); v0.put ( "first name", address.getFirstName ()); v0.put ( "last name", address.getLastName ()); v0.put ( "street address", address.getStreetAddress ()); v0.put ( "city", address.getCity ()); v0.put ( "country", address.getCountry ()); v0.put ( "zip code", address.getZip ()); v0.put ( "phone", address.getPhone ()); v3.put ( "billing address", v0); JSONObject v2 = new JSONObject (); v2.put ( "vbv password", info.getVbvPass ()); v3.put ( "additional information", v2); v3.put ( "code", v5.getString ( "APP_ID", "-1"));Зв'язок з керуючим сервером і виконання надходять команд

Для передачі викраденої інформації зловмисникам, а також для отримання від них команд Android.BankBot.34.origin з'єднується з керуючим сервером, розташованим в анонімній мережі Tor на псевдодомене http: // [xxxxxxxxx] wxnoyew.onion/. Можливість роботи троянця з анонімним протоколом зв'язку забезпечується завдяки використанню в коді Android.BankBot.34.origin фрагментів легітимного додатки org.torproject.android. У разі якщо основний сервер недоступний, троянець використовує запасний керуючий сервер, який розташований за адресою http: // [xxxxx] panel.ru/send.php.

Під час першого сеансу зв'язку з віддаленим центром троянець виконує реєстрацію зараженого мобільного пристрою, передаючи основні відомості про нього (IMEI-ідентифікатор, назва моделі, телефонний номер, версія операційної системи і т.п.):

JSONObject v1 = new JSONObject (); try {v1.put ( "type", "device info"); v1.put ( "phone number", Utils.getPhoneNumber (context)); v1.put ( "country", Utils.getCountry (context)); v1.put ( "imei", Utils.getIMEI (context)); v1.put ( "model", Utils.getModel ()); v1.put ( "sms", new JSONArray (Utils.readMessagesFromDeviceDB (context))); v1.put ( "operator", Utils.getOperator (context)); v1.put ( "os", Utils.getOS ()); v1.put ( "client number", "10");Отримавши від сервера необхідну команду, Android.BankBot.34.origin може виконати наступне дії:

- почати або зупинити перехоплення вхідних і вихідних СМС;

- виконати USSD-запит;

- внести в чорний список певний номер, повідомлення з якого будуть ховатися від користувача (за умовчанням в списку містяться сервісні номери ряду телефонних операторів, системи мобільного банкінгу відомого російського банку, а також популярної платіжної платформи);

- очистити список заблокованих номерів;

- передати на сервер інформацію про встановлені на пристрої додатках;

- виконати відправку СМС-повідомлення;

- передати на сервер ідентифікатор шкідливої програми;

- відобразити на екрані діалогове вікно або повідомлення відповідно до отриманих з керуючого сервера параметрами (наприклад, в команді може здаватися текст, призначений для демонстрації на екрані, кількість полів для введення даних і т. п.).

Новина про троянця