Щоразу після чергової вірусної епідемії виходять звіти аналітиків. З цих досліджень можна дізнатися багато цікавого: звідки з'явився зловредів, які методи проникнення він використовує, яка мета атакуючих ... І звичайно, вам порадять оновити ваші захисні рішення і бази, щоб запобігти цей загрозливий стан в майбутньому. Але можливо, до цього часу вам буде вже пізно "пити боржомі», якщо ви вже стали жертвою атаки. Особливо якщо це була багатоступенева цільова атака.

Однак уявіть, що вам не потрібно чекати звіти сторонніх аналітиків. Замість цього ви можете провести дослідження будь-якого підозрілого файлу самостійно - відразу ж після того, як цей файл з'явився у вашій системі. Таким чином ви забезпечите оперативне реагування та зупиніть вторгнення до того, як вашій організації буде завдано істотної шкоди.

У цій статті ми покажемо на реальному прикладі, як швидко і ефективно провести таке дослідження за допомогою нашого порталу для аналізу загроз Threat Intelligence Portal. Запросити доступ до нього можна ось тут .

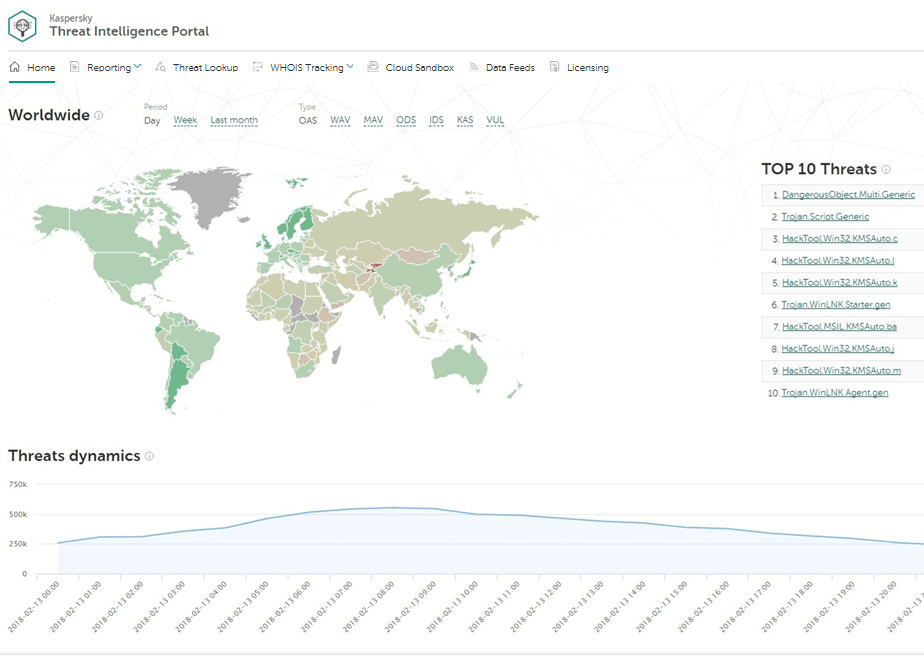

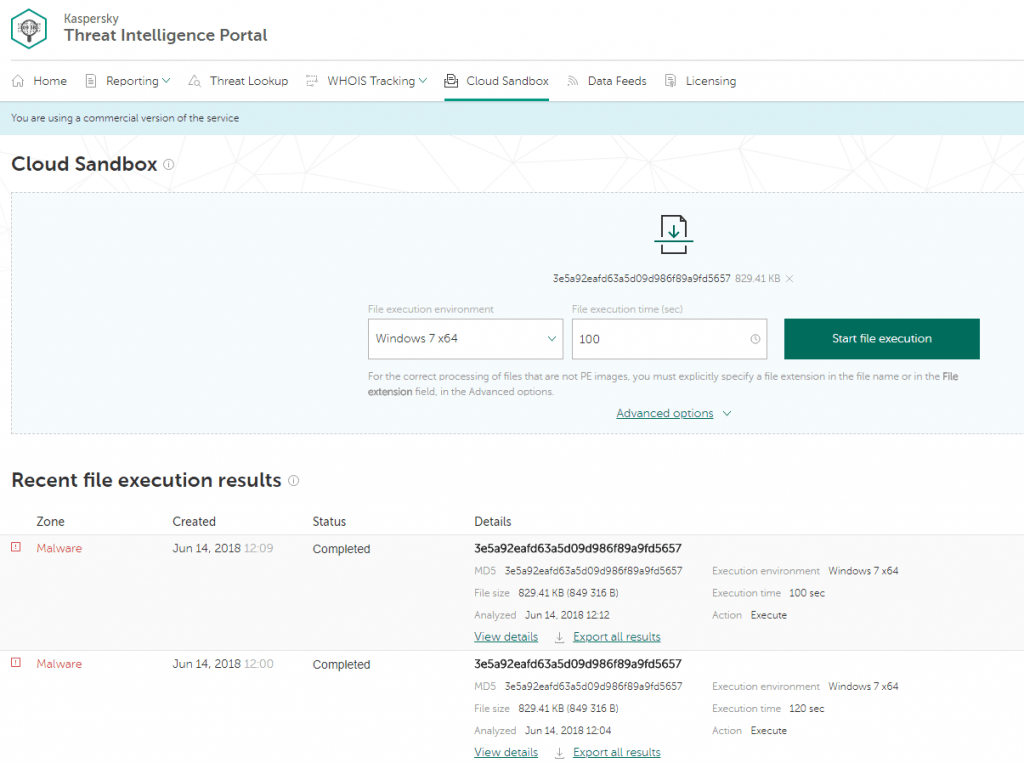

На стартовій сторінці порталу багато розділів, але оскільки в нашому прикладі вже є «речовий доказ» (підозрілий файл), ми відразу перейдемо по посиланню Cloud Sandbox в головному меню. Це наша хмарна пісочниця, яка запускає підозрілі об'єкти на окремій віртуальній машині і аналізує їх поведінку, відстежуючи шкідливі дії. Віртуальне середовище ізольована від робочої інфраструктури, тому детонація в пісочниці не принесе реальної шкоди. Просто завантажуємо файл, вибираємо потрібну середу (Windows 7 в нашому випадку), вказуємо час виконання (нехай буде 100 секунд) і запускаємо виконання файлу:

Пісочниця є ефективним засобом виявлення тих шкідливих файлів, які обходять статистичний аналізатор - ось чому ваш антивірус цілком міг пропустити такий файл. Але навіть якщо файл детектується антивірусом як «поганий», більшість антивірусів не зможуть вам пояснити, що в ньому поганого і що він може зробити в системі. А нам цікаві саме такі деталі, вірно? Подивимося, що ж відбувається в пісочниці після детонації:

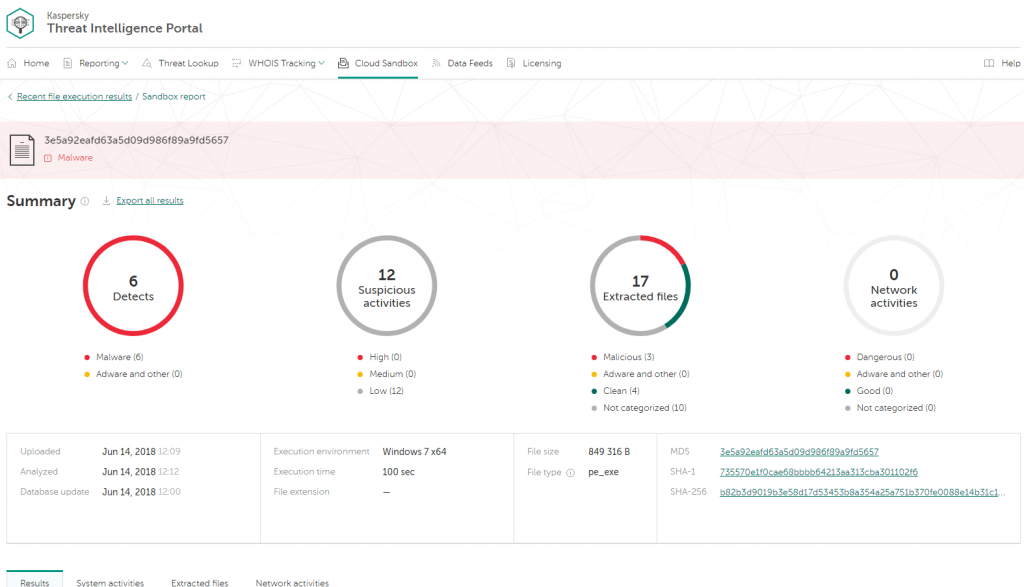

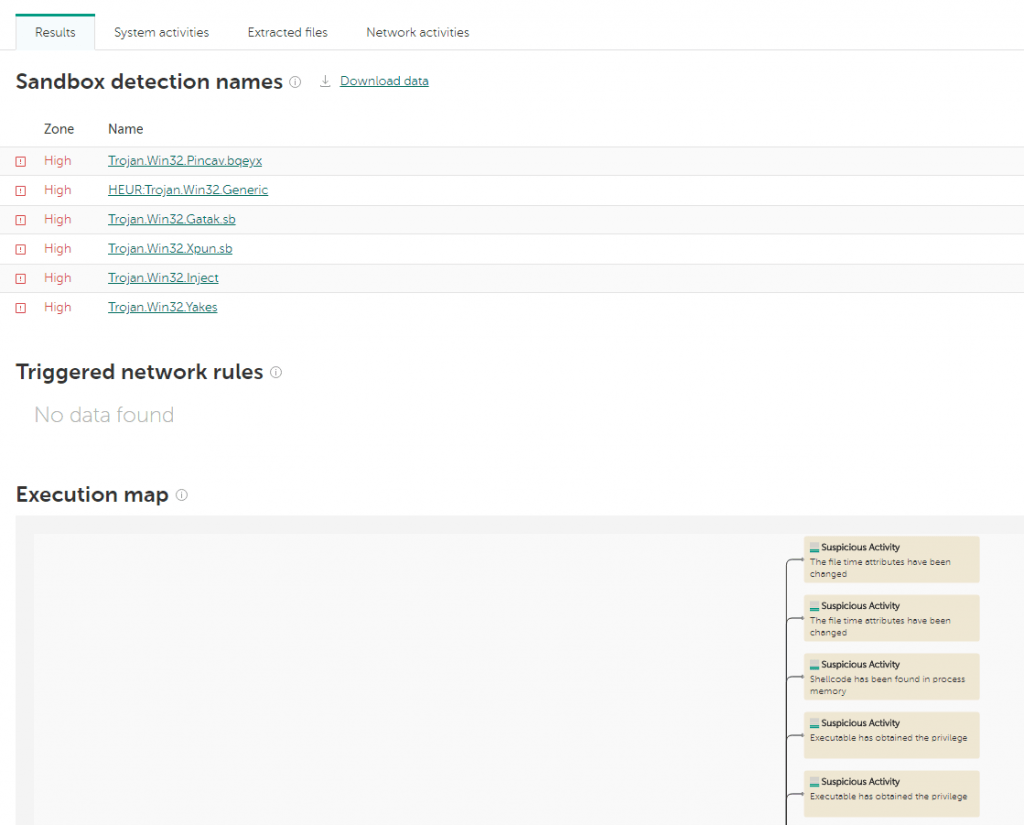

В процесі виконання файлу пісочниця зібрала артефакти, проаналізувала їх і винесла вердикт. Ось її результати: задетектірованние шкідливий (6), підозрілі активності (12), витягнуті файли (17) і мережеві дії (0). Це не просто «поганий» файл - він робить безліч поганих речей, але у нас всі ходи записані.

У вкладці Results ви також можете побачити скріншоти, зроблені під час виконання файлу. Деякі шкідливі програми намагаються ухилитися від автоматичного аналізу в пісочниці - наприклад, вони вимагають певних дій користувача (введення пароля, прокрутка документа, переміщення мишки). Однак наш Cloud Sandbox знає багато техніки ухилення і використовує технології імітації людських дій, що дозволяє виявляти таку заразу. Але і скріншоти можуть бути корисні: дослідник бачить, що відбувається у нього «в пробірці» з точки зору користувача.

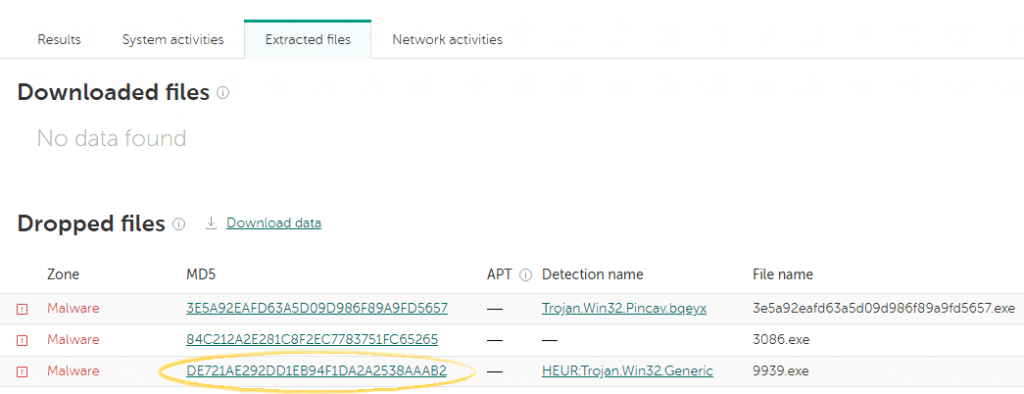

Тепер давайте перейдемо на вкладку Extracted files, щоб подивитися, які файли скачав, розпакував і записав на диск цей шкідливий:

На даному етапі зазвичай закінчуються можливості класичних пісочниць: ви запустили файл, отримали дані про підозрілу активність - ось власне і все. Однак в разі нашого порталу експерт з безпеки може відразу перейти до пошукового движку Threat Lookup, щоб отримати більш детальну аналітику загрози і виявити додаткові взаємозв'язку.

Пошуковик Threat Lookup містить близько п'яти петабайт аналітичних даних про загрози, які «Лабораторія Касперського» збирала понад 20 років: хеші файлів, статистичні та поведінкові характеристики, дані WHOIS / DNS, URL-адреси та IP-адреси, і так далі.

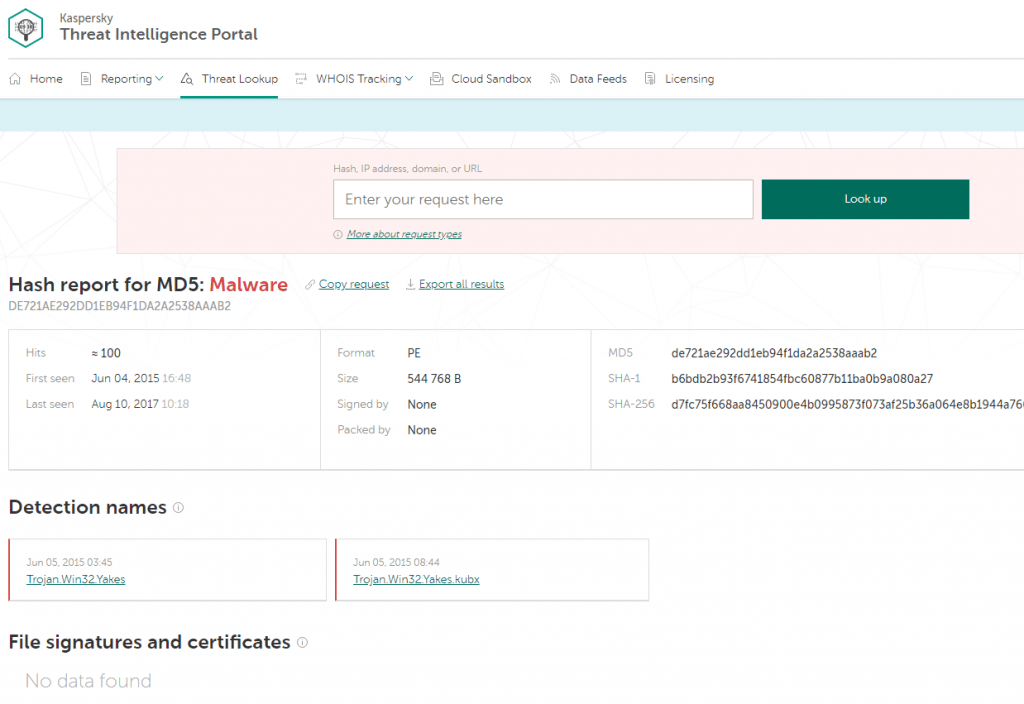

Після аналізу підозрілого файлу в пісочниці ми можемо відразу ж використовувати отримані результати в якості параметрів для пошукового запиту в Threat Lookup - досить просто клікнути по заданому об'єкту (в нашому прикладі це хеш MD5):

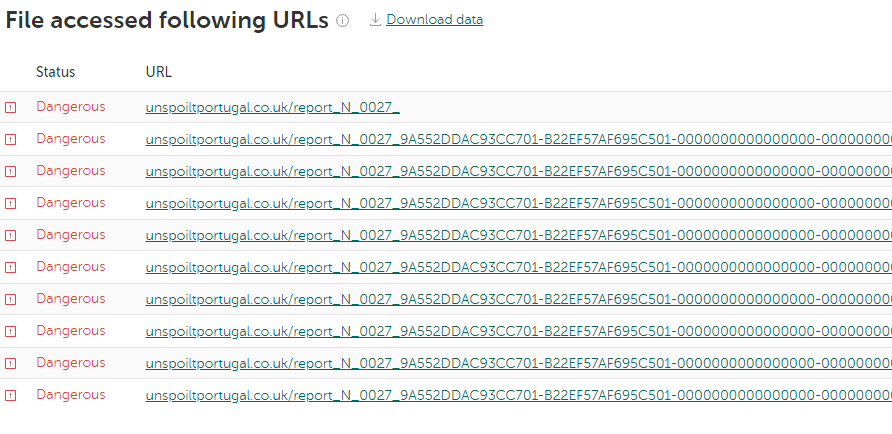

Тепер ми отримали більш детальний звіт. Давайте погортаємо результати пошуку і подивимося, до яких URL-адресами звертався досліджуваний шкідливий:

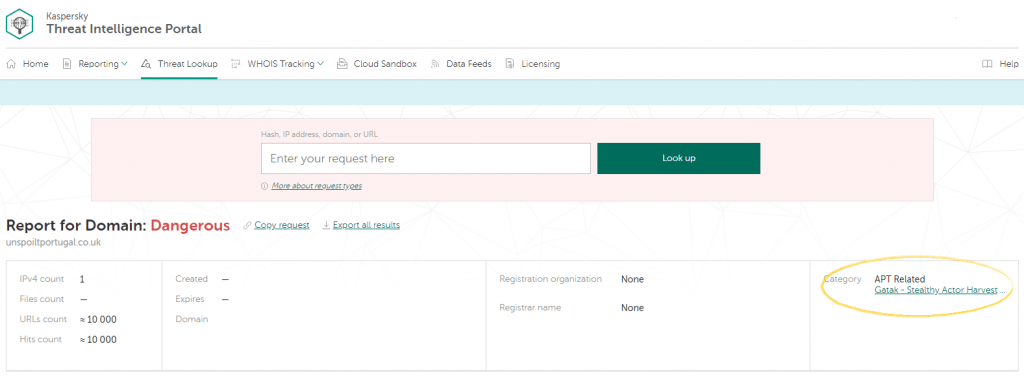

Виберемо URL, позначений як «Небезпечний». І знову використовуємо Threat Lookup, щоб отримати більше інформації про цю адресу:

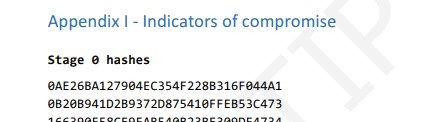

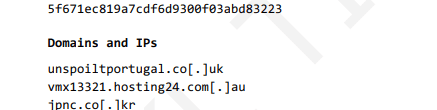

Як бачите, шкідливий URL виявився пов'язаний з цільовою атакою! Наш портал пропонує завантажити аналітичний звіт по цій APT-атаці. Файл включає загальний опис, технічні деталі і список індикаторів компрометації. Тепер ви можете перевірити, чи не відбувалося щось подібне у вашій організації.

Що буде далі?

Звичайно, на цьому історія не закінчується: реальні інциденти вимагають більш серйозного розслідування. Однак це був хороший приклад того, як фахівець з безпеки може організувати власний робочий процес аналізу загроз для ефективного проведення складних розслідувань. Ми просто зібрали в одному місці кілька корисних інструментів для такої роботи.

Хмарна пісочниця, пошук за індикаторами компрометації, аналітика цільових атак, потоки даних про нові загрози ... які ще сервіси варто додати на цей портал? З нашої точки зору, Threat Intelligence Portal повинен також включати:

- Пісочницю для URL-адрес,

- Візуалізацію зв'язків у вигляді графа,

- Перевірку подібності бінарного коду шкідливий,

- Пошук даних по загрозам у відкритих джерелах і соціальних медіа,

- Кастомізовані звіти про загрози,

- Експертні послуги, включаючи просунутий аналіз шкідливий по семплам клієнтів.

Але це справа майбутнього.

А нам цікаві саме такі деталі, вірно?Що буде далі?

Кі ще сервіси варто додати на цей портал?