У цій статті ми узагальнили інформацію, додали останні відомості і деяку аналітичну інформацію по бот-мереж і по їх одному з основних призначень - DDOS атак.

У цій статті ми узагальнили інформацію, додали останні відомості і деяку аналітичну інформацію по бот-мереж і по їх одному з основних призначень - DDOS атак. Стаття побудована за принципом питання-відповідь в неофіційному тоні. Ми відповідали на питання, які надсилали і задавали нам користувачі, тому, деякі питання можуть здатися елементарними для розуміння. Проте, величезна кількість листів, що приходять в Group-IB мають приблизно такий зміст:

Тема листа: Doss атака

Я ходила по посиланнях "Завантажити безкоштовно програму Advanced PC Tweaker" По-перше на всіх посиланнях були спливаючі вікна у вигляді реклами з порнографічним змістом і взагалі, в який розділ не зайди, спочатку порно сайт потрібно закрить.Программу я так і не знайшла ... атем я пішла на маіл.ру, в свій основний поштову скриньку на mail.ru, але на свій подив не можу нічого подивитися. На весь екран картинка з порнографією і приписочка: Для видалено оберіть країну, відправте СМС з текстом XMS 2273070 на номер 3649, введіть код (в віконце) і видалити. Ви не помилились не для скачування СМС відправити, а для видалення цієї самої порно картинки ... Пожалуйсто позбавте мене від цієї Отакі !!!

(Це не жарт. Текст листа опублікований без змін)

Саме тому, опубліковивая відповіді на прості запитання, ми сподіваємося, що це хоч якось підвищить рівень грамотності Інтернет населення нашої країни.

Вітаються нові питання, відповіді на які ми опублікуємо в другій частині статті.

Які тенденції поширення і розвитку бот мереж і, як наслідку DDOS атак в Росії?

-DDoS-атаки (від англ. Distributed Denial of Service, розподілене відмову в обслуговуванні) в останні кілька років стали одним з найпоширеніших злочинів в кіберпросторі. Найчастіше хакери організовують подібні напади на сервери державних органів і великих бізнес-структур. Більш того, в 2004 році з'явився такий вид злочинів, як шантаж можливістю проведення DDoS-атаки.

Бот мережі явище, яке в Росії стає актуальним, починаючи з 2003 року (хоча технологія достатня стара). Спочатку була доступна вузькому колу високоосвічених людей. Після багатьох публікацій з описом технології, а так само збільшення кількості випадків DDOS атак і засиллю спаму стала досить популярною і широкодоступної.

На даний момент зміст бот мереж - одна з найбільш вигідних в Інтернеті (сегмент СНД) нарівні з кардинг.

Починаючи з 2005 року бот мережі набули масового характеру, а так само процес становлення основних найбільших мереж прийшов в збалансовану позицію. Проте, з точки зору законодавства змін ніяких не відбулося: DDOS розцінюється як статті 272 і 273 КК РФ. Слідчих в МВС вкрай мало, і методи протидії бот мереж досить швидко застарівають. Конкретних судових рішень недостатньо. У той же час, розсилка спаму не є якимось злочином.

Бот мережі є зараз найефективнішою системою інформаційної війни. Існують навіть апаратні комплекси для здійснення DDOS атак.

- Які труднощі відчувають компанії по боротьбі з DDOS атаками в Росії і СНД?

У Росії і СНД боротьба з бот мережами ускладнена через наступні випадки:

1. Відсутність в Росії CERT'ов (Computer Emergency Response Team)

2. Слабке технічне оснащення правоохоронних органів / нечисленність штату.

3. Відсутність міжнародних угод і законодавства по боротьбі з подібними явищами.

4. Політична ситуація.

5. Технічна безграмотність населення і простота зараження ПК вірусами. Вартість зараження 1000 автомобілів вірусами починається від 20 доларів США.

На даний момент в Росії тільки один CERT (або правильніше CSIRT).

Найближчим часом і Group-IB отримає статус CERT

CERT - це команда з реагування на інциденти інформаційної безпеки. У світі зараз зареєстрована 201 команда в 43 країнах світу. Метою команд є координація дій між провайдерами, кінцевими користувачами для запобігання або мінімізації інциденту ІБ. А так же: обмін інформацією, вивчення методів боротьби і розслідування інцидентів. Інформацію про існуючі командах можна отримати тут - http://first.org/members/map/ . Команди об'єднані під егідою організації FIRST і їх дії носять некомерційний характер.

- Які тенденції розвитку бот мереж в РФ за останні роки?

За останні два роки (2007-2008 рік) в Росії спостерігалися наступні тенденції для бот-мереж:

1. Укрупнення. Малі бот мережі вливалися в більші, тобто відбувалося їх об'єднання і нарощування сили для можливості більш потужної атаки.

2. Децентралізація. Керуючі центри переносяться в країни третього світу і децентралізованих.

3. Поява непрофесійних бот мереж: за допомогою конструкторів або спеціальних програм для їх створення. Для створення і управління такою мережею не потрібні спеціальні знання.

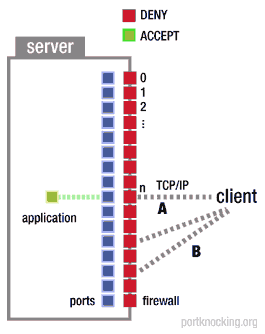

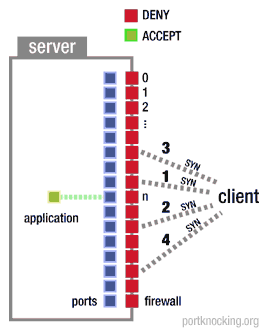

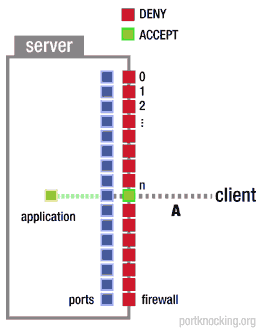

4. Професійні бот мережі стали використовувати передові технології для управління і забезпечення анонімності. Зокрема, деякі мережі стали використовувати технологію аутентифікації portknocking .

Коротко опишемо сенс: щоб відкрити порт для зв'язку з ботом, керуючий центр простукує в певній послідовності, з певним набором даних і з певним типом з'єднання закриті порти, і тільки після цього порт для зв'язку відкривається. До цього мережеву активність бота практично не виявити. Якщо врахувати, що кількість простукування може бути наскільки завгодно великим, то виходить, що це відмінний метод для використання, наприклад, для двофакторної аутентифікації в корпоративній практиці.

Ще один приклад цікавої технології: вірус, потрапляючи на машину (зазвичай для цього використовуються уразливості браузера або ОС), самостійно завантажує сірий патч, який цю уразливість закриває. Таким чином, увійшовши в ОС, вірус закриває за собою двері.

- У чому особливість і в чому їх специфічні відмінності і загальні подібності бот мереж в Росії і в решті світу?

По-перше, не можна не згадати про те, що через проблеми з законодавством і, по суті, з правовим свавіллям в мережі Інтернет, бот мережі в Російській Федерації на даний момент і найближчі 5 років будуть основним нелегальним джерелом доходу в мережі. Кримінальні структури вже давно стали частиною цієї спільноти.

Таким чином, власники бот мереж роблять інвестиції, дослідження і розробки спрямовані на:

- збільшення числа ботів

- стабільність керуючих серверів

- анонімність

- распределенность

- стабільність

Перетворившись в сферу бізнесу, бот мережу, як бізнес одиниця розвивається, як звичайна компанія: маркетинг, девелопмент, безпеку. Через те що РФ має велику територію, а так само в зв'язку зі збільшенням швидкості доступу в мережу інтернет в багатьох регіонах Росії (за оцінками різних аналітиків на момент серпня 2008 року Росія по збільшенню швидкості доступу в інтернет входить в ТОП-10) бот мережі навіть в Росії мають таку распределенность, яка дозволяє здійснювати DDOS атаки на певний ресурс, виключаючи ботів даного регіону (це використовується для ускладнення розслідування). Іншими словами перебуваючи в місті Анадир можна мати ботнет мережу яка розкидана по всіх інших 83 регіонах Росії, що робить упіймання кіберзлочинця вкрай складною. Деякі бот мережі є суто російськими і використовуються для нелегальної діяльності в інших країнах.

Звідси можна зробити висновок:

Основною відмінністю Росії від країн великої 8-ки, а так само інших розвинених країн світу

- Відносна безпеку власників бот мереж. Складність проведення розслідувань.

- Високий дохід (від 1000 $ до 50000 $)

- Зв'язок з кримінальними структурами різних сфер.

- Висока обдарованість певних людей, які в зв'язку зі складною економічною ситуацією змушені займатися створенням і розробкою вірусів / бот мереж і т.п.

- В цілому низька освітленість даної проблеми в звичайних ЗМІ. Звичайні люди не знають «що це таке».

- Велика територіальна розподіленість бот мереж.

- Розвиток Інтернет технологій в Росії що призводить до збільшення производительностей ботнет мереж.

У чому полягає бізнес, людей, які створюють бот-мережі

Основним джерелом доходу для власників бот мереж є:

- Розсилка спаму. Це дуже вигідний бізнес. Фактично легальний, тому що явних законів, що забороняють розсилку спаму немає.

- DDOS атаки. Нелегальне, але тим не менше найвигідніше і небезпечне для атакується подія інформаційної безпеки, найактуальніша загроза і один з кращих способів ведення інформаційної та телекомунікаційної війни. Компанії, які захищаються від DDOS атак - витрачають величезні гроші, проте, перед серйозною бот мережею залишаються уразливими. Спосіб отримання грошей - шантаж або замовлення на конкретний ресурс.

- Підбір паролів для подальшого злому будь-якого сервісу (використання бот мережі в якості розподіленої обчислювальної машини). Використовується для злому сайтів / порталів тощо

- Питання від початківця Інтернет користувача: Як зароджуються бот мережі?

Це питання носить важливий характер. Тому що навіть зараз багато, хто читають цю статтю, нічого не підозрюючи, є співучасниками DDOS атаки, наприклад, на великий банківський сервер або ж на будь-яку іншу фірму. Постараємося розповісти все примітивно і по пунктах:

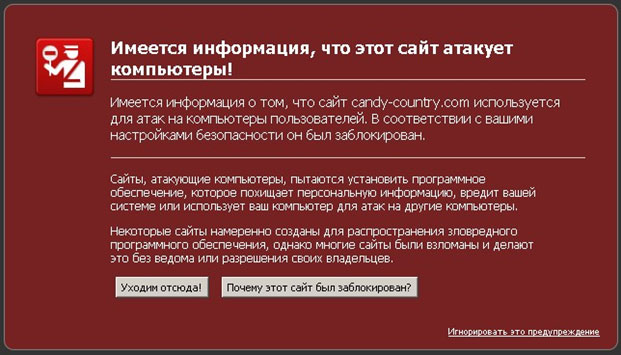

- Будь-яке зараження починається зі «спаму» певного Інтернет ресурсу, на якому міститься шкідливий код. Злочинець розсилає заражений сайт шляхом e-mail або ICQ. Нічого не підозрюючи, Інтернет користувач, потрапляючи на прийом шахрая, переходить за посиланням і йому на комп'ютер автоматично завантажується вірус.

- Після чого вірус глибоко ховається в комп'ютер жертви і чекає команди з керуючого центру, який, як правило, власник ботнету встановлює на сервер в далекій і сонячної Панамі або на Кокосових островах, і в такому випадку засікти власника практично не можливо. (Але рано чи пізно можливо все)

- Власник мережі чекає моменту, коли заразиться близько 1000 машин і, зайшовши в керуючий центр, натисненням однієї кнопки і певним запитом викликає шквал атак спрямованих на певний ресурс. І буквально протягом 10 хвилин сервер, не справляючись з кількістю запитів, починає виснути.

- Відомо, що кіберзлочинність в цілому носить світовий характер. Чи відомо про можливі зв'язки людей з РФ з такими ж групами за кордоном?

Практика показує, що такі зв'язки, звичайно ж, є. Абсолютними фактами є:

Серед зв'язків переважають:

1. Емігранти першої хвилі після розпаду СРСР. Основні місця проживання США, Канада, Ізраїль, Австралія, Євросоюз

2. Пізні емігранти. (Після 2000 року)

3. Хакери емігранти. Люди, які з метою безпеки покинули нашу країну, але продовжують займатися незаконною діяльністю.

Загальна тенденція така: через відмінності законодавства в різних країнах і великі можливості в Росії по створенню бот мереж ІТ-фахівці встановлювали старі або набували нові зв'язки в РФ з метою використовувати наявний в Росії потенціал. Ролі таких людей різні: від організаторів, до посередників західного замовника перед російським виконавцем.

Окремо варто згадати емігрантів, які виїжджають вже з наявними бот-мережами. Зазвичай такі люди їдуть в країни з дуже слаборозвиненим законодавством 60% (Балі (Індонезія), Гоа (Індія), Панама, Мексика, Бразилія), але є і виключення США, Канада і т.д.

- Як злочинці використовують «вирощені» ботнет мережі?

Існує всього декілька способів, наприклад атака на замовлення конкуруючої компанії або ж просто атака з метою рекету.

Основний спосіб впливу - DDOS атака.

При потужної бот мережі практично 100% результат.

Як же в цілому використовуються бот-мережі?

- Межхакерскіе війни або anticyber-crimes акції. Атаки на керуючий центр для відбиття атаки, спроби заволодіти чужими ботами, маркетингова акція (атакуємо чужий керуючий центр, показуємо, що чужа мережа не працює - отримуємо замовлення).

- Банківський сектор, сектор електронних платежів. Атакується сервер банк-клієнта, або комунікаційний сервер системи електронних платежів. Дуже поширене явище (кожен день). Передбачувані цілі - маркетинг. Використання інформації для зниження іміджу банку. У разі систем миттєвих платежів - клієнт просто користується системою конкурента.

- Політичний сектор. Засіб ведення інформаційної війни. Інтернет як основний засіб ЗМІ. Атакують сайт політичних партій, організацій пов'язаних з релігією. Участь в цьому держави.

- Сектор телекомунікацій - зв'язок / хостинги / провайдери. Атаки на замовлення конкурентів з метою, як і в пункті 1. атаки не сайти, а телекомунікаційні вузли.

- Які основні механізми переведення в готівку грошей, отриманих подібними шляхами?

Існує багато способів переведення в готівку грошей отриманих за допомогою такої діяльності. Але найчастіше в РФ використовуються відомі нам системи такі як WebMoney або Яндекс-гроші. Основним способом отримання грошей є безготівкові перекази через системи електронних платежів - Egold і Libery. Далі гроші переводяться в WebMoney: їх можна перевести в готівку в будь-якому банку або перевести на картку.

Вибір даних валют (Egold і Libery) пов'язаний в основному з безпекою учасників угоди. Сервери знаходяться на Панамі, логгірованіе і встановлення ланцюжка транзакцій практично не реально.

Багато платіжні системи WebMoney, Яндекс гроші поступово забороняють обмін з даними валютами, але існує багато способів обходу цих обмежень.

Необхідно додати, що новачки часто використовують і звичайні способи оплати.

Спам оплачується дуже часто за договором з компанією здійснює розсилку, яка в свою чергу способом, описаним вище, здійснює платіж власнику бот мережі.

Останнім часом власники серйозних бот мереж працюють через посередників, використовуючи рекомендації та інші речі для власної безпеки. Про це можна почитати в відповідних топіках (найчастіше закритих) на хак-форумах.

- А які найвідоміші існуючі групи?

Взагалі кажучи, інформація про існуючі групах є конфіденційною, тому що за більшістю з них порушено кримінальні справи або йде розробка. Але ось, наприклад, посилання на статті та відео по найгучнішим справах в РФ.

http://www.1tv.ru/news/crime/137032

http://www.xakep.ru/post/40051/default.asp

- Бот мережі і DDOS атаки це тільки комерція?

Звичайно, ні. Адже не завжди сенс полягає тільки в грошовому еквіваленті. Як яскраві приклади того може служити хакерські атаки на грузинські сайти під час серпневого конфлікту. При цьому ЗМІ Росії поставилися до цього факту вкрай спокійно, і не однієї справи порушено не було.

Якщо розглядати інші міжнародні атаки, то можна згадати приклад з Естонією. Тоді було розпочато міжнародне розслідування, яке триває й донині. Багато груп брали участь в атаках не з комерційних задумів. Замовника у даних атак не було - вони носили спонтанний політичний характер.

- Які основні етапи замовлення DDOS атаки?

Якщо усереднити наявну у нас інформацію, то можна визначити такі стадії:

- отримання замовлення

- Виконання тестової роботи

- Передоплата (від 50 до 100%)

- Виконання роботи

Не варто забувати, що на кожній зі студій і замовник і виконавець один - одного перевіряють. Існують чорні і білі списки замовників і виконавців, які можна знайти на хороших хакерських форумах.

- Будь-яка людина може скористатися послугами подібних сервісів в своїх особистих цілях?

На жаль, виходить, що це так. Дійсно будь-хто може зайти на хакерський форум, де він знайде рекламу десятків подібних сервісів. Іноді подібну рекламу можна побачити навіть в оголошеннях Яндекс-директ або Google Adwords. Взяти «на тест» бот мережа може будь-який користувач і, причому абсолютно безкоштовно. Але ж навіть 10 хвилин DDOS'a великої Інтернет компанії може привести до мільйонних збитків, тому необхідно захистити себе, перш ніж ви опинитеся жертвою злочинців.

- Чи можна зробити ботнет мережу на замовлення? Так би мовити ботнет під ключ?

Можна, тільки це кримінально карається. І ми, як і правоохоронні органи з цим активно боремося.

Але на жаль, дійсно абсолютно кожен з нас може замовити створення DDOS ботнету. Робиться це досить просто: достатньо опублікувати оголошення на одному з хакерських форумів і через деякий час з вами зв'яжуться. Вартість ботнету розраховується з обліку деяких факторів.

Перше що впливає на вартість - це місце розташування центру, тобто іншими словами, де розташований сервер, на якому буде створюватися керуючий центр ботнет мережею. Оренда такого сервера в місяць зараз складає приблизно близько 250 доларів на місяць.

Другий и важлівій фактор це сам скрипт керуючого центру и билдер (Який Робить віруси, что пронікають на машину жертви) Стоимость такого комплекту варіюється в межах від 500 до 1000 $. Звичайно можна скачати різні комплекти, які знаходяться в паблік (тобто доступні для вільного скачування) будь-якому користувачеві мережі Інтернет. Але паблік-версії ботів дуже вразливі.

Наступним пунктом можна назвати сплоіт.

сплоіт

Сплоіт - це спеціальний скрипт розташований на сайті куди потрапляє жертва, що несе в собі шкідливий код який використовує уразливості браузерів. При попаданні на такий сайт, жертві, як правило, завантажується .exe програма, яка важить близько 3-10кб, і автоматично запускається. Вона абсолютно непомітна для користувача, який може місяцями не здогадуватися, що його комп'ютер використовується в поганих цілях. Дана малюсінька програмка і є щось страшне зброю, за допомогою, якого і відбуваються ddos атаки. Природно не кожен користувач, який потрапляє на заражену сторінку, стає жертвою. Кожен сплоіт характеризується певним відсотком «пробиваючи». Чим більше% - тим відповідно і більше ціна. Наприклад, якщо «пробивши» становить 20%, то це означає, що на 1000 зайшли на заражений сайт відвідувачів 200 чоловік завантажать вірус і, як правило, шкідлива програма нормально запуститься лише у 100 - 150 чоловік на увазі різних причин. Максимальний «пробивши» сплоітов може бути не більше 40-45% за умови, що він тільки написаний і використовує найновіші уразливості браузерів. Ціна сплоітов при пробиваючи в 20% зазвичай близько 300 - 500 $. Максимальна ціна приблизно 1000 $ (хоча бувають споіти вартістю 9000-15000 тисяч доларів). В цьому випадку якість сплоітов буде помітно вище.

Трафік.

Трафік - це ті відвідувачі, які заходять на сайт і згодом заражаються. Далі таких користувачів ми будемо називати зомбі - ботами або просто ботами.

Трафік буває різний. Від нього в першу чергу залежить якість DDOS ботнету, тобто такі параметри як потужність ботнету (обчислюється в МБ), швидкість смерті зомбі - спамерських пошукових роботів. Зазвичай на хакерських форумах ціни коливаються від 3 $ до 20 $ за 1000 унікальних відвідувачів на сайт. Ціна також залежить від місця розташування користувача, а отже, і ширини його Інтернет каналу.

Тепер нескладними підрахунками ми можемо порахувати, скільки потрібно трафіку і грошових коштів, щоб створити значну ботнет мережу, наприклад з 10000 машин, які будуть перебувати онлайн. Беремо трафік з розрахунку 3 $ за 1000 чоловік при середньому «пробиваючи» сплоітов в 20%. При підрахунку отримаємо 50000 трафіку. Тепер помножимо це на 3 $ за 1000 трафіку і отримаємо 150 $.

Ну і звичайно не варто забувати про винагороду тому, хто для вас створює таку мережу. Як правило, продавець попросить близько 200 -300 доларів за свою роботу.

Беремо мінімальні значення цін:

підрахунки:

- Оренда сервера (1 місяць) ................................................... 250 $

- Пакет скриптів + билдер ........................................... ......... 500 $

- сплоіт .................................... .300 $

- Трафік .................................. 150 $

- Робота ................................. .200 $

Разом: .............................. .. 1400 $

Примітка: ні в якому разі цю інформацію не варто сприймати як заклик до дії. Ми хочемо лише показати, що зараз подібного роду злочину (а це справжній злочин) відбуваються досить просто. Російському ІТ та ІБ співтовариству необхідно згуртуватися, щоб задавити подібні тенденції в Інтернеті, а не займатися наповненням бюджетів за рахунок впровадження чергових засобів безпеки в нафтогазових компаніях.

Як можна описати процес створення DDOS мережі по пунктам?

- Оренда сервера.

- Купівля скриптів і білдера.

- Установка скриптів на сервер їх налаштування.

- Налаштування DDOS вірусу за допомогою білдера

- Купівля трафіку

Чи можна купити вже готовий ботнет?

Спеціально ніхто не створює ботнети з метою продажу. Але в повніше можливо, що хтось захоче продати свій існуючий ботнет з огляду на низку обставин. Тут основним ціновим фактором є кількість зомбі - ботів онлайн (тобто які показуються в адмінці) Ціна може бути абсолютно різна. Її встановлює продавець.

Як довго може жити ботнет мережу?

Хакер, як садівник - «стежить і доглядає» за своєю мережею. Коли з керуючого центру боту подається команда атаки, яка обчислюється кількістю пакетів, то якщо задати велику кількість, то бот може, не впорається із запитом і померти. Дуже часто причиною смерті бота може служити установка сучасного антивіруса, який виявить і видалить заражений файл.

Ще однією причиною може служити перевстановлення / оновлення Windows або іншої ОС. Також варто відзначити, що кількість ботів мінливо, так як вночі комп'ютери, найчастіше, вимикаються. Але коли користувач знову входить в Інтернет, то бот «прокидається».

Як можна приблизно розрахувати потужність певної мережі?

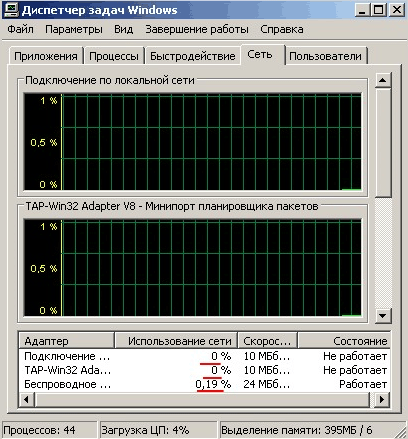

Наприклад, якщо вам сказали що трафік був німецький, то можна зрозуміти що в Німеччині досить потужні Інтернет канали близько 2 - 10 мб в кожному будинку. В основному висновок роблять з того звідки був трафік. У нових керівників центрах можна наочно побачити, скільки і яких ботів присутня в мережі. Наприклад це буде виглядати ось так:

Як розпізнати використовується мій комп'ютер в якості одного їх ланок ботнет мережі?

Це можна помітити тільки під час активності вірусу. Самий проста для користувача перевірка в ОС Windows, наприклад: відчутне уповільнення Інтернету, а якщо перейти в диспетчер задач на вкладку Мережа, то мережа буде використана практично на 100%. Природно це непрофесійний метод і існують спеціальні утиліти, за допомогою яких проводиться аудит.

Яка потужність ботнету здатного зупинити середньостатистичні сервера? Або іншими словами, скільки повинно бути ботів онлайн в керуючому центрі щоб «вбити» сервер, якщо вимірювати не в гігабіта, а в ботах?

Знову ж повторюємо, що все залежить країни зомбі-машини / від протоколу / типу атаки і багатьох багатьох інших факторів. Якщо усереднити, то, як правило, якщо є ботнет чисельністю в 2500 комп'ютерів, які знаходяться на території Німеччини, то такої потужності вистачить щоб на деякий час зупинити сервер I-Bank середньостатистичного банку РФ (а іноді і дуже великого).

Чекаємо нових питань.

Лопухін Іван [email protected]

І. Сачков [email protected]

Група інформаційної безпеки Group-IB (www.group-ib.ru) спеціально для SecurityLab.

Які тенденції розвитку бот мереж в РФ за останні роки?У чому особливість і в чому їх специфічні відмінності і загальні подібності бот мереж в Росії і в решті світу?

Чи відомо про можливі зв'язки людей з РФ з такими ж групами за кордоном?

Як злочинці використовують «вирощені» ботнет мережі?

Як же в цілому використовуються бот-мережі?

Які основні механізми переведення в готівку грошей, отриманих подібними шляхами?

А які найвідоміші існуючі групи?

Будь-яка людина може скористатися послугами подібних сервісів в своїх особистих цілях?

Чи можна зробити ботнет мережу на замовлення?

Так би мовити ботнет під ключ?