- Головні тенденції року

- вірусна обстановка

- Троянці-шифрувальники

- Dr.Web Security Space для Windows захищає від троянців-шифрувальників

- Небезпечні і Нерекомендовані сайти

- Мережеве шахрайство

- Перспективи і ймовірні тенденції

29 грудня 2017 року

З точки зору інформаційної безпеки, що минає 2017 запам'ятається, безумовно, такими яскравими подіями як глобальні атаки хробаків-шифрувальників WannaCry, NePetya і BadRabbit, а також появою значного числа Linux-троянців для так званого «Інтернету речей». Крім того, цей рік був відзначений поширенням на численних веб-сайтах шкідливих сценаріїв, призначених для Майнінг (видобутку) криптовалюта.

Навесні 2017 року вірусні аналітики компанії «Доктор Веб» досліджували новий бекдор для операційної системи macOS - це була одна з небагатьох шкідливих програм для ОС компанії Apple, доданих в вірусні бази в цьому році. Також протягом минулих 12 місяців з'являлися нові банківські трояни, призначені для розкрадання коштів з рахунків клієнтів кредитних організацій: одну з таких шкідливих програм, Trojan.PWS.Sphinx.2 , Вірусні аналітики «Доктор Веб» досліджували в лютому, іншу - Trojan.Gozi.64 - в листопаді 2017 року.

Високу активність в році, що минає проявляли мережеві шахраї: компанія «Доктор Веб» неодноразово повідомляла про розкриття нових схем обману інтернет-користувачів. У минулому березні мережеві шахраї спробували виманити гроші у власників і адміністраторів різних інтернет-ресурсів, для чого створили близько 500 шахрайських веб-сторінок. У своїх спам-розсилках кіберзлочинці намагалися видати себе за співробітників компаній «Яндекс» і «RU-Center», а також придумали шахрайську схему, в якій для отримання неіснуючої виплати від потенційної жертви вимагали вказати Страховий номер індивідуального особового рахунку в системі пенсійного страхування (СНІЛС ). Крім того, в липні виявився скомпрометованим портал державних послуг Російської Федерації (gosuslugi.ru), на сторінки якого невідомі впровадили потенційно небезпечний код. Ця вразливість незабаром була усунена адміністрацією порталу.

Неспокійним видався 2017 рік і для власників мобільних пристроїв, що працюють під управлінням ОС Google Android. Влітку вірусні аналітики «Доктор Веб» досліджували багатофункціонального банківського Android-троянця, який одержував контроль над пристроєм і крав конфіденційну інформацію клієнтів кредитно-фінансових організацій. Незабаром в каталозі Google Play була виявлена гра з вбудованим троянцем-завантажувачем, яку завантажили більше мільйона користувачів. Протягом року фахівці «Доктор Веб» виявляли Android-троянців, встановлених в заводські прошивки мобільних пристроїв, а також безліч інших шкідливих і потенційно небезпечних програм для цієї платформи.

Головні тенденції року

- Поява небезпечних черв'яків-шифрувальників, здатних поширюватися без участі користувачів;

- Зростання кількості Linux-троянців для «Інтернету речей»;

- Поширення небезпечних шкідливих програм для мобільної платформи Android.

Найбільш цікаві події 2017 року

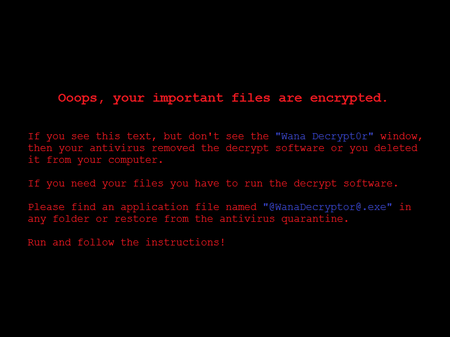

Троянці-енкодери, шифрувальні файли і вимагають викуп за їх відновлення, зазвичай поширювалися або під виглядом тих чи інших «корисних» утиліт, або з використанням шкідливих розсилок. При цьому найчастіше зловмисники вкладали в листи не сам шифрувальник, а невеликого троянця-завантажувач, який при спробі відкрити вкладення скачував і запускав енкодер. У той же час черви, здатні самостійно поширюватися по мережі, які раніше не використовувалися для шифрування файлів, а мали зовсім інші шкідливі функції - одного з представників цього класу шкідливих програм фахівці «Доктор Веб» досліджували на початку минулого року. Першим шифрувальником, що поєднує в собі можливості енкодера і мережного хробака, став Trojan.Encoder.11432 , Який здобув популярність під ім'ям WannaCry.

Масове поширення цієї шкідливої програми почалося в 10 ранку 12 травня 2017 року. Щоб заразити інші комп'ютери, черв'як використовував уразливість в протоколі SMB (MS17-10), при цьому небезпеки піддавалися як вузли локальної мережі, так і комп'ютери в Інтернеті з випадковими IP-адресами. Черв'як складався з декількох компонентів, і шифрувальник був тільки одним з них.

Trojan.Encoder.11432 шифрував файли з використанням випадкового ключа, при цьому в складі троянця був спеціальний модуль-декодер, який дозволяв розшифрувати кілька файлів безкоштовно в демонстраційному режимі. Примітно, що ці вибрані випадковим чином файли шифрувалися за допомогою абсолютно іншого ключа, тому їх відновлення не гарантувало успішної розшифровки інших даних. Докладне дослідження цього енкодера було опубліковано на нашому сайті в травні 2017 року.

Незабаром вибухнула ще одна епідемія хробака-шифрувальника, якого різні джерела називали NePetya, Petya.A, ExPetya і WannaCry-2 (подібні найменування він отримав завдяки уявної схожості з раніше поширювалися троянцем Petya - Trojan.Ransom.369). В вірусні бази Dr.Web NePetya був доданий під ім'ям Trojan.Encoder.12544 .

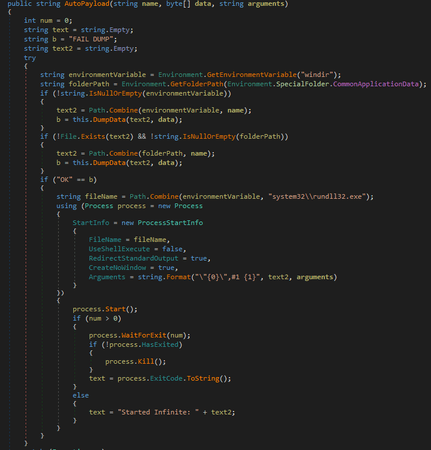

Як і його попередник WannaCry, черв'як-шифрувальник Trojan.Encoder.12544 використовував для свого поширення уразливість в протоколі SMB, однак в цьому випадку досить швидко вдалося встановити первинний джерело поширення хробака. Ним виявився модуль оновлення програми MEDoc, призначеної для ведення податкової звітності на території України. Саме тому українські користувачі та організації стали першими жертвами Trojan.Encoder.12544 . Фахівці «Доктор Веб» детально досліджували програму MEDoc і встановили, що один з її компонентів містить повноцінний бекдор, який здатний збирати логіни і паролі для доступу до поштових серверів, завантажувати і запускати на комп'ютері будь-які додатки, виконувати в системі довільні команди, а також передавати файли з комп'ютера на віддалений сервер. Цим Бекдор і скористався NePetya, а до нього - як мінімум ще один троянець-шифрувальник.

дослідження Trojan.Encoder.12544 показало, що цей енкодер з самого початку не передбачав можливості розшифровки пошкоджених файлів. Разом з тим він мав досить багатим арсеналом шкідливих функцій. Для перехоплення облікових даних користувачів Windows він використовував утиліти Mimikatz і за допомогою цієї інформації (а також декількома іншими способами) поширювався по локальній мережі. Щоб інфікувати комп'ютери, до яких йому вдалося отримати доступ, Trojan.Encoder.12544 задіяв програму для управління віддаленим комп'ютером PsExec або стандартну консольную утиліту для виклику об'єктів Wmic.exe. Крім того, шифрувальник псував завантажувальний запис диска С: (Volume Boot Record, VBR) і підміняв оригінальну завантажувальний запис Windows (MBR) власної, при цьому вихідна MBR шифрувалася і переносилася в інший сектор диска.

У червні компанія «Доктор Веб» опублікувала докладне дослідження хробака-шифрувальника Trojan.Encoder.12544 .

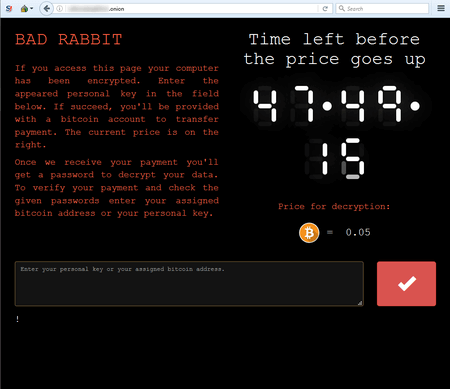

У жовтні було зафіксовано поширення ще одного хробака-енкодера, що одержав назву Trojan.BadRabbit . Відомі зразки троянця поширювалися у вигляді програми із позначкою установника Adobe Flash. архітектурно BadRabbit був схожий на своїх попередників: він так само складався з декількох компонентів: Дроппер, енкодера і мережного хробака, теж містив вбудований розшифровщик, більш того, частина його коду була явно запозичена у Trojan.Encoder.12544 . Однак цей шифрувальник відрізнявся однією примітною рисою: при запуску він перевіряв наявність на комп'ютері, що атакується двох антивірусів - Dr.Web і McAfee - і в разі їх виявлення пропускав перший етап шифрування, мабуть, з метою уникнути передчасного виявлення.

З більш детальною інформацією про цю шкідливу програму можна ознайомитися в опублікованій компанією «Доктор Веб» оглядовій статті .

вірусна обстановка

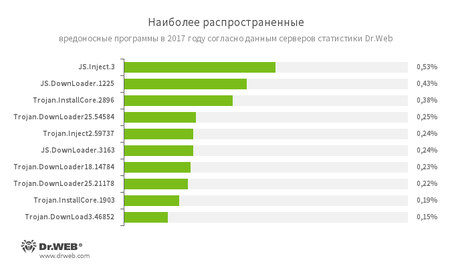

Згідно з відомостями, отриманими з використанням серверів статистики «Доктор Веб», в 2017 році на комп'ютерах користувачів найчастіше виявлялися сценарії і шкідливі програми, призначені для завантаження з Інтернету інших троянців, а також для установки небезпечних і небажаних програм. У порівнянні з минулим роком з цієї статистики практично зникли рекламні троянці.

Сімейство шкідливих сценаріїв, написаних на мові JavaScript. Вбудовують шкідливий скрипт в HTML-код веб-сторінок. JS.DownLoader Сімейство шкідливих сценаріїв, написаних на мові JavaScript. Завантажують і встановлюють на комп'ютер інші шкідливі програми. Trojan.InstallCore Сімейство установників небажаних і шкідливих додатків. Trojan.DownLoader Сімейство троянців, призначених для завантаження на атакується комп'ютер інших шкідливих додатків. Trojan.Inject Сімейство шкідливих програм, що вбудовуються шкідливий код в процеси інших програм. Trojan.DownLoad Сімейство троянців, призначених для завантаження на атакується комп'ютер інших шкідливих додатків.

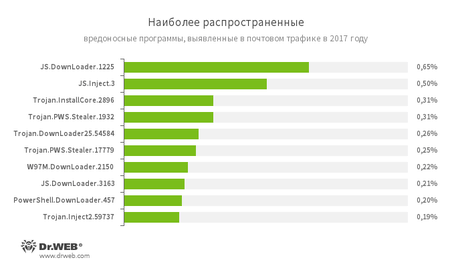

Схожа картина спостерігається і в аналізі поштового трафіку, однак тут крім загрузчиков зустрічаються також троянці, призначені для розкрадання паролів і іншої конфіденційної інформації.

JS.DownLoader

Сімейство шкідливих сценаріїв, написаних на мові JavaScript. Завантажують і встановлюють на комп'ютер інші шкідливі програми. JS.Inject Сімейство шкідливих сценаріїв, написаних на мові JavaScript. Вбудовують шкідливий скрипт в HTML-код веб-сторінок. Trojan.InstallCore Сімейство установників небажаних і шкідливих додатків. Trojan.PWS.Stealer Сімейство троянців, призначених для розкрадання на інфікованому комп'ютері паролів та іншої конфіденційної інформації. Trojan.DownLoader Сімейство троянців, призначених для завантаження на атакується комп'ютер інших шкідливих додатків. W97M.DownLoader Сімейство троянців-завантажувачів, які використовують в роботі уразливості офісних додатків. Призначені для завантаження на атакується комп'ютер інших шкідливих програм. PowerShell.DownLoader Сімейство шкідливих файлів, написаних на мові сценаріїв PowerShell. Завантажують і встановлюють на комп'ютер інші шкідливі програми. Trojan.Inject Сімейство шкідливих програм, що вбудовуються шкідливий код в процеси інших програм.

Троянці-шифрувальники

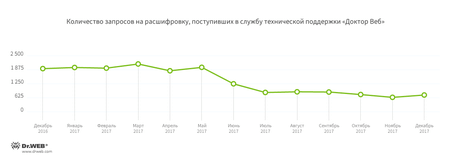

2017 рік можна сміливо назвати роком черв'яків-енкодерів: саме в році, що минає шифрувальники навчилися масово поширюватися по мережі без участі користувачів, ставши причиною декількох епідемій. За минулі 12 місяців в службу технічної підтримки компанії «Доктор Веб» звернулися в цілому близько 18 500 користувачів, які постраждали від дій шифрувальників. Починаючи з травня кількість запитів поступово знижувався, зменшившись до кінця року в порівнянні з його початком більш ніж удвічі.

Згідно зі статистикою, найчастіше у 2017 році на комп'ютери проникав троянець Trojan.Encoder.858 , Друге місце займає Trojan.Encoder.3953 , Третім по «популярності» є енкодер Trojan.Encoder.567 .

Найбільш поширені шифрувальники в 2017 році:

- Trojan.Encoder.858 - 26,55% звернень;

- Trojan.Encoder.3953 - 6,03% звернень;

- Trojan.Encoder.567 - 3,71% звернень;

- Trojan.Encoder.761 - 1,79% звернень;

- Trojan.Encoder.3976 - 1,07% звернень.

- отримати список вмісту заданої директорії;

- прочитати файл;

- записати в файл;

- отримати вміст файлу;

- видалити файл або папку;

- перейменувати файл або папку

- змінити права для файлу або папки (команда chmod);

- змінити власника файлового об'єкта (команда chown);

- створити папку;

- виконати команду в оболонці bash;

- оновити троянця;

- перевстановити троянця;

- змінити IP-адресу керуючого сервера;

- встановити плагін.

Dr.Web Security Space для Windows захищає від троянців-шифрувальників

Шкідливі програми для Linux

Як і в минулому році, протягом минулих 12 місяців було виявлено досить багато троянців для ОС сімейства Linux, при цьому вирусописатели створювали версії небезпечних додатків для таких апаратних архітектур як х86, ARM, MIPS, MIPSEL, PowerPC, Superh, Motorola 68000, SPARC - тобто, для дуже широкого діапазону «розумних» пристроїв. Серед них - всілякі роутери, телевізійні приставки, мережеві накопичувачі і т.д. Пояснюється такий інтерес тим, що багато користувачів подібної апаратури не замислюються над необхідністю зміни встановлених за замовчуванням облікових даних адміністратора системи, що помітно спрощує завдання зловмисникам.

Уже в січні 2017 року вірусні аналітики «Доктор Веб» виявили кілька тисяч інфікованих пристроїв, заражених троянцем Linux.Proxy.10 . Ця шкідлива програма призначена для запуску на зараженому пристрої SOCKS5-проксі-сервера, з використанням якого зловмисники можуть забезпечити собі анонімність в Інтернеті. Через місяць був виявлено Trojan.Mirai.1 - Windows-троянець, здатний заражати пристрої під управлінням Linux.

У травні фахівці «Доктор Веб» досліджували нову модифікацію складного багатокомпонентного троянця для ОС Linux, що належить до сімейства Linux.LuaBot . Ця шкідлива програма являє собою набір з 31 Lua-сценарію і двох додаткових модулів, кожен з яких виконує власну функцію. Троянець здатний заражати пристрої з архітектурою Intel x86 (і Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k - іншими словами, не тільки комп'ютери, але і найширший асортимент роутерів, телевізійних приставок, мережних сховищ, IP- камер і інших «розумних» пристроїв.

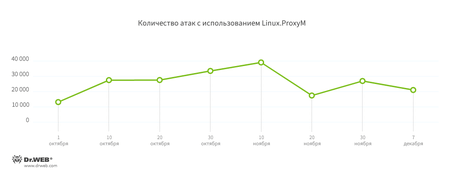

У липні вірусні бази Dr.Web поповнилися записом для троянця Linux.MulDrop.14 , Який встановлював на інфікованому пристрої додаток для видобутку криптовалюта. Тоді ж вірусні аналітики досліджували шкідливу програму Linux.ProxyM , Що запускає на зараженому пристрої проксі-сервер. Атаки з застосуванням цього троянця фіксувалися починаючи з лютого 2017 року, але піку досягли у другій половині травня. Найбільше джерел атак розташовувалося в Росії, на другому і третьому місці - Китай і Тайвань.

Незабаром зловмисники почали використовувати Linux.ProxyM для розсилки спаму і фішингових листів, зокрема від імені сервісу DocuSign, призначеного для роботи з електронними документами. Фахівцям «Доктор Веб» вдалося встановити , Що кіберзлочинці відправляли близько 400 спам-повідомлень на добу з кожного інфікованого пристрою. Восени 2017 зловмисники знайшли для Linux.ProxyM ще одне застосування: за допомогою цього троянця вони почали зламувати сайти. Використовувалося кілька методів злому: SQL-ін'єкції (впровадження в запит до бази даних сайту шкідливого SQL-коду), XSS (Cross-Site Scripting) - метод атаки, що полягає в додаванні в сторінку шкідливого сценарію, який виконується на комп'ютері при відкритті цієї сторінки, і Local File Inclusion (LFI) - метод атаки, що дозволяє віддалено читати файли на атакується сервері. Графік кількості зафіксованих атак цього троянця представлений нижче.

Також в листопаді був виявлено новий бекдор для Linux, який отримав найменування Linux.BackDoor.Hook.1 . Він може завантажувати задані в надійшла від зловмисників команді файли, запускати додатки або підключатися до певного віддаленого вузла.

Число загроз для ОС Linux поступово зростає, і є підстави вважати, що ця тенденція продовжиться і в наступному році.

Протягом року вірусні бази Dr.Web поповнилися записами для цілого ряду сімейств шкідливих програм, здатних інфікувати пристрої Apple: це Mac.Pwnet, Mac.BackDoor.Dok, Mac.BackDoor.Rifer, Mac.BackDoor.Kirino і Mac.BackDoor.MacSpy . Одна з виявлених в 2017 році шкідливих програм - Mac.BackDoor.Systemd.1 - являє собою бекдор, здатний виконувати наступні команди:

Більш докладні відомості про це троянця викладені в опублікованій на сайті компанії «Доктор Веб» статті .

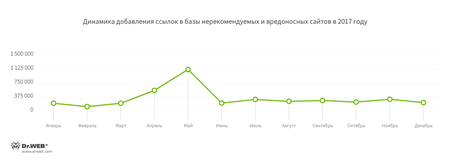

Небезпечні і Нерекомендовані сайти

Фахівці «Доктор Веб» регулярно додають в бази Батьківського (офісного) контролю адреси потенційно небезпечних і не рекомендованих веб-сайтів. До таких належать шахрайські, фішингові ресурси і сайти, що поширюють шкідливе ПЗ. Динаміка поповнення цих баз у 2017 році показана на наступній діаграмі.

Мережеве шахрайство

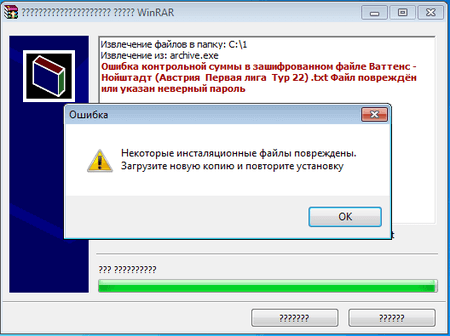

Інтернет-шахрайство - дуже поширене явище, і рік від року мережеві шахраї розширюють арсенал методик обману довірливих користувачів. В одній з вельми популярних шахрайських схем у 2017 році використовувалися так звані «договірні матчі». Кіберзлочинці створюють спеціальний сайт, на якому пропонують придбати «достовірні і перевірені відомості про результат спортивних змагань». Згодом за допомогою цієї інформації можна робити нібито гарантовано виграшні ставки в букмекерських конторах. Цієї весни шахраї вдосконалили схему : Вони пропонували потенційним жертвам завантажити захищений паролем саморозпаковується RAR-архів, нібито містить текстовий файл з результатами того чи іншого матчу. Пароль для архіву шахраї висилають після завершення змагання. Передбачається, що таким чином користувач зможе порівняти вгаданий результат з реальним. Однак замість архіву з сайту шахраїв скачували створена ними програма, зовні неотличимая від саморозпаковується WinRAR. Цей підроблений «архів» містить шаблон текстового файлу, в який за допомогою спеціального алгоритму підставляються потрібні результати матчу в залежності від того, який пароль введе користувач. Таким чином, після закінчення спортивного змагання шахраям досить відправити своїй жертві відповідний пароль, і з «архіву» буде «витягнутий» текстовий файл з правильним результатом (насправді він буде згенеровано троянцем на основі шаблону).

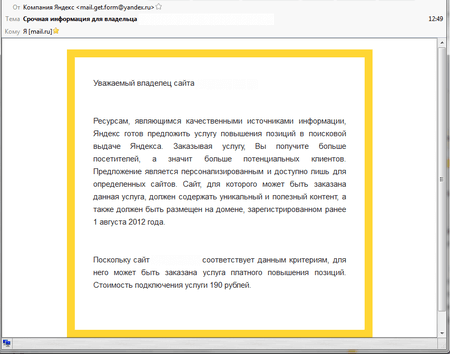

У некогда году кіберзлочінці намагались обдуріті НЕ только простих Користувачів, а й власніків веб-сайтів. Шахраї розсилали їм листи нібито від імені компанії «Яндекс», по всій видимості запозичивши адреси одержувачів з баз даних реєстраторів доменів. У своєму посланні шахраї від імені «Яндекса» пропонували власникові сайту підвищити його позиції в пошуковій видачі. Для цих цілей вони створили понад 500 веб-сторінок, посилання на які співробітники «Доктор Веб» додали в бази не рекомендованих сайтів.

Кіберзлочинці розсилали шахрайські листи не тільки від імені «Яндекса», а й від імені реєстратора доменів «RU-Center». Посилаючись на якісь зміни в правилах ICANN, зловмисники пропонували адміністраторам домену створити в кореневій директорії сайту php-файл певного змісту, нібито з метою підтвердити право використання цього домену одержувачем повідомлення. Файл, який пропонували зберегти в кореневій папці сайту зловмисники, містив команду, здатну виконати поставлене в змінної довільний код.

Інша популярна методика обману - обіцянка виплат великих сум, за висновок яких злочинці просять жертву перевести їм невеликий внесок. Компанія «Доктор Веб» повідомляла про подібною схемою, в якій для перевірки нібито належних користувачу страхових премій на шахрайському сайті потрібно вказати номер страхового свідоцтва СНІЛС або паспортні дані.

Можна припустити, що мережеві шахраї будуть і далі винаходити нові методики незаконного заробітку, заснованого на обмані.

Мобільні пристрої як і раніше залишаються привабливою мішенню для кіберзлочинців, тому не дивно, що 2017 рік був знову відзначений появою великої кількості шкідливих і небажаних програм. Серед основних цілей зловмисників знову стало незаконне збагачення, а також крадіжка персональної інформації.

Як і раніше, одну з основних загроз представляли банківські трояни, за допомогою яких вирусописатели отримували доступ до рахунків клієнтів кредитних організацій і непомітно крали з них гроші. Серед таких шкідливих додатків варто відзначити Android.Banker .202.origin, який був вбудований в нешкідливі програми і поширювався через каталог Google Play. Android.Banker .202.origin цікавий своєю багатоступінчастої схемою атаки. При запуску він витягував прихованого всередині нього троянця Android.Banker .1426, який скачував ще одну шкідливу програму-Банкер. Саме вона викрадала логіни, паролі та іншу конфіденційну інформацію, необхідну для доступу до рахунків користувачів.

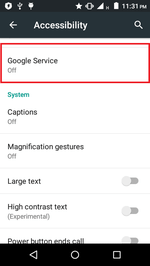

Схожий Банкер отримав ім'я Android.BankBot .233.origin. Він витягав зі своїх ресурсів і непомітно встановлював троянця Android.BankBot .234.origin, який полював за інформацією про банківські картки. Ця шкідлива програма відстежувала запуск програми «Play Маркет» і показувала поверх нього шахрайську форму, в якій просила відповідні дані. особливість Android.BankBot .233.origin полягала в тому, що він намагався отримати доступ до спеціальних (Accessibility Service) заражених пристроїв. З їх допомогою він починав повністю контролювати смартфони та планшети і керував їх функціями. Саме завдяки доступу до спеціального режиму роботи операційної системи Android.BankBot .233.origin приховано ставив другого троянця.

Android.BankBot.211.origin - ще один небезпечний Банкер, який також використовував спеціальні можливості ОС Android. Троянець самостійно призначав себе адміністратором пристрою і менеджером СМС за замовчуванням. Крім того, він міг фіксувати все, що відбувається на екрані і робив скріншоти при кожному натисканні клавіатури. також Android.BankBot.211.origin показував фішингові вікна для крадіжки логінів та паролів і передавав зловмисникам інші секретні відомості.

Застосування спеціальних можливостей ОС Android шкідливими програмами зробило їх набагато небезпечнішими і стало одним з основних етапів еволюції Android-троянців в 2017 році.

Як і раніше актуальними залишалися троянці, які без відома користувачів скачували і запускали різні додатки. Одним з них був знайдений в січні Android.Skyfin.1.origin , Впроваджувати в процес програми Play Маркет і завантажувати ПО з Google Play. Android.Skyfin.1.origin накручував лічильник установок в каталозі і штучно збільшував популярність додатків. А в липні вірусні аналітики «Доктор Веб» виявили і досліджували троянця Android.Triada.231 , Якого зловмисники вбудували в одну з системних бібліотек відразу декількох моделей мобільних Android-пристроїв. Цей троянець впроваджувався в процеси всіх працюючих програм і міг непомітно завантажувати і запускати інші шкідливі модулі, задані в команді керівника сервера. Вірусописьменники почали застосовувати подібний механізм зараження процесів ще у 2016 році, і фахівці «Доктор Веб» очікували, що кіберзлочинці продовжать використовувати цей вектор атак.

У 2017 році власники Android-смартфонів і планшетів знову зіткнулися з рекламними троянцями. Серед них був Android.MobiDash.44 , Який поширювався через каталог Google Play під виглядом додатків-посібників до популярних ігор. Цей троянець показував нав'язливу рекламу і можуть завантажити додаткові шкідливі компоненти. Крім того, були виявлені і нові небажані рекламні модулі, один з яких отримав найменування Adware.Cootek.1.origin . Він був вбудований в популярний додаток-клавіатуру і також поширювався через каталог Google Play. Adware.Cootek.1.origin показував оголошення і різні банери.

Серйозну небезпеку для користувачів мобільних пристроїв в 2017 році знову представляли троянці-вимагачі. Ці шкідливі програми блокують екран заражених смартфонів і планшетів і вимагають викуп за розблокування. При цьому суми, які цікавлять вірусів, можуть доходити до декількох сотень і навіть тисяч доларів. Протягом останніх 12 місяців антивірусні продукти Dr.Web для Android виявляли троянців такого типу на пристроях користувачів понад 177 000 разів.

Серед виявлених в минулому році Android-вимагачів був Android.Locker .387.origin, який переховувався в додатку для оптимізації роботи і «відновлення» акумулятора. Інший Android-локер, який отримав ім'я Android.Encoder.3.origin , Не тільки блокував екран атакованих пристроїв, але і шифрував файли. А троянець Android.Banker .184.origin крім шифрування міняв пароль розблокування екрану.

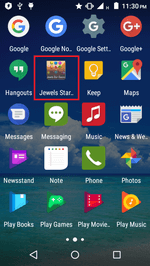

У 2017 році чимало загроз зустрічалося і в каталозі Google Play. У квітні в ньому був знайдений троянець Android.BankBot .180.origin, який крав логіни і паролі для доступу до банківських облікових записів і перехоплював СМС з перевірочними кодами. Пізніше було виявлено троянець Android.Dvmap .1.origin, який намагався отримати root-доступ для непомітною установки шкідливого компонента Android.Dvmap .2.origin. Він скачував інші модулі троянця.

На початку липня вірусні аналітики «Доктор Веб» виявили в Google Play шкідливу програму Android.DownLoader.558.origin , Яка непомітно завантажувала і запускала додаткові компоненти. У цьому ж місяці в каталозі був знайдений троянець Android.RemoteCode .85.origin, скачували шкідливий плагін, який викрадав СМС-повідомлення.

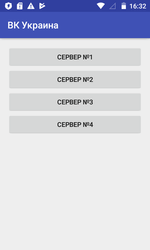

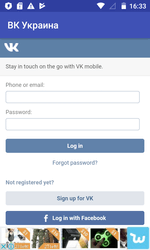

Восени фахівці з інформаційної безпеки знайшли в Google Play троянця Android.SockBot.5 , Який перетворював заражені смартфони та планшети в проксі-сервери. А пізніше в каталозі був виявлений завантажувач, якій скачував і пропонував користувачам встановити різні програми. Це троянець отримав ім'я Android.DownLoader .658.origin. Крім того, серед виявлених в Google Play шкідливих додатків була і потенційно небезпечна програма Program.PWS.1 , Про яку компанія «Доктор Веб» розповіла в одній зі своїх публікацій. Ця програма дозволяло отримати доступ до заблокованих на території України соціальних мереж «ВКонтакте» і «Однокласники», проте не шифрувати передані дані, включаючи логіни і паролі.

У минулому році зловмисники також атакували власників мобільних Android-пристроїв з використанням троянців-шпигунів. Серед цих шкідливих програм були троянці Android.Chrysaor .1.origin і Android.Chrysaor .2.origin, а також Android.Lipizzan.2 , Які крали переписку в популярних програмах для онлайн-спілкування, викрадали СМС-повідомлення, відстежували координати заражених пристроїв і передавали кіберзлочинцям інші секретні відомості. Ще одна шкідлива програма-шпигун отримала ім'я Android.Spy.377.origin . Вона брала команди по протоколу Telegram і володіла широким функціоналом. Наприклад, троянець міг відправляти СМС з заданим текстом на потрібні вірусописьменниками номера, збирав відомості про всі доступні файлах і за вказівкою зловмисників відправляв будь-який з них на керуючий сервер. Кроме того, Android.Spy.377.origin міг здійснювати телефонні дзвінки і відстежувати місце розташування смартфонів і планшетів.

Серед виявлених шкідливих програм для мобільних пристроїв були і нові троянці-Майнер - наприклад, Android.CoinMine .3, який здобував криптовалюта Monero.

Перспективи і ймовірні тенденції

Як і раніше, в наступаючому році найбільшу небезпеку для користувачів представлятимуть енкодери і банківські трояни. Можна очікувати появи нових черв'яків-шифрувальників, що використовують для свого поширення помилки і уразливості в операційній системі і мережевих протоколах.

З високою часткою ймовірності буде рости кількість і асортимент загроз для «розумних» пристроїв, що працюють під управлінням операційної системи Linux. Число моделей таких пристроїв поступово зростає, а в поєднанні з їх невисокою вартістю «Інтернет речей» неминуче буде привабливий не тільки для простих користувачів, а й для кіберзлочинців.

По всій видимості, в 2018 році не зменшиться кількість шкідливих програм для платформи Android - принаймні, тенденцій до зниження активності «мобільних» вірусописьменників в даний час не спостерігається. Незважаючи на всі вжиті заходи захисту, троянці для Android-смартфонів і планшетів будуть з'являтися в каталозі Google Play, а також в заводській прошивці деяких пристроїв. Найбільшу небезпеку для користувачів представлятимуть мобільні банківські трояни, здатні викрадати кошти безпосередньо з рахунків в кредитних фінансових організаціях, а також блокувальники і шифрувальники.

Серед троянців-завантажувачів, що поширюються у шкідливих розсилках, напевно будуть переважати невеликі за обсягом сценарії, написані з використанням синтаксису VBScript, Java Script, Power Shell. Уже зараз подібних скриптів, які виявляються в повідомленнях електронної пошти антивірусними продуктами Dr.Web, досить багато. Будуть з'являтися нові способи видобутку криптовалюта без явного згоди користувачів. Одне можна стверджувати з усією певністю: в 2018 році загроз інформаційній безпеці точно не стане менше.