- Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої Сервіс повідомлень...

- Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

- Звіт компанії FireEye про фішингових загрози електронної пошти

- Значно зросла кількість DDoS-атак на IoT пристрої

- Обфускація PowerShell з використанням SecureString

- Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

- Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

- Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

- Звіт компанії FireEye про фішингових загрози електронної пошти

- Значно зросла кількість DDoS-атак на IoT пристрої

- Обфускація PowerShell з використанням SecureString

- Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

- Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

- Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

- Звіт компанії FireEye про фішингових загрози електронної пошти

- Значно зросла кількість DDoS-атак на IoT пристрої

- Обфускація PowerShell з використанням SecureString

- Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

- Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

- Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

- Звіт компанії FireEye про фішингових загрози електронної пошти

- Значно зросла кількість DDoS-атак на IoT пристрої

- Обфускація PowerShell з використанням SecureString

Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

Сервіс повідомлень Feedify був скомпрометований, зросла кількість DDoS-атак на IoT пристрої, фішингова атака для отримання доступу до кріптокошельку Jaxx, обфускація PowerShell з використанням SecureString

Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

Для того що б на сайтах електронної комерції можна було скористатися сервісом push повідомлень Feedify, власникам сайтів потрібно додавати скрипт Feedify JavaScript на свої сайти. За повідомленням Bleepingcomputer скрипт Feedify був скомпрометований за допомогою шкідливого коду MageCart, який використовується для крадіжки даних кредитних карт та іншої інформації. На даний момент шкідливий код видалений з скрипта Feedify. Шкідливий скрипт MageCart недавно використовувався для злому і крадіжки даних кредитних карт авіакомпанії British Airways, тоді були вкрадені дані близько 380 000 тис. Користувачів.

Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

Протягом, принаймні, тижні тривала фішингова атака по отриманню даних кріптокошельков Jaxx. В даної атаці використовувався фішингових домен, копія вихідної сторінки оригінального сайту, а так само завантаження шкідливих програм, які встановлювалися під час установки оригінальних програм. За допомогою шкідливих програм пересилалися документи формату TXT, DOC і XLS і відображалося вікно, яке повідомить про технічну проблему, і пропонує ввести секретну фразу для доступу до кріптокошельку. Пол Бёрбейдж, дослідник шкідливих програм компанії Flashpoint, повідомляє про російську зв'язку зловмисників і проходила фішинговою атаці, коментуючи тим, що дані шкідливі програми продаються на російських підпільних форумах, фішингових домен розташований на сервері російського VPS провайдера, а шкідливий файл для macOS був створений за допомогою російської середовища розробки DevelNext.

Звіт компанії FireEye про фішингових загрози електронної пошти

згідно з останнім звітом компанії FireEye, фішингова спуфинг атака користується великою популярністю у зловмисників і даний вид атаки постійно поліпшується. Як атаки використовуються такі методи як: фішингових повідомлення електронної пошти з ім'ям та назвою, якій довіряє жертва, Фішингові доменні імена поштових адрес, схожі на надійні адреси і до яких у потенційної жертви є довіра. Звіт ґрунтується на аналізі вибірки з понад півмільярда електронних листів отриманих в першому півріччі 2018 року. FireEye виявив, що менше третини (32%) трафіку електронної пошти, вважалися «чистими» і фактично доставлялися адресатам. У доповіді також було сказано, що в 1 з кожних 101 електронних листів була виявлена фішінгвая атака.

Значно зросла кількість DDoS-атак на IoT пристрої

згідно звіту компанії NexusGuard, яка надає послуги із захисту від DDoS-атак, кількість атак "відмови в обслуговуванні" збільшилася на 29% в порівнянні з другим кварталом 2017 року, причому середній розмір атаки збільшився на 543% і досягає 26,37 Гбіт / с. Збільшення числа атак і їх розмірів пояснюється тим, що нападники збирають гігантські бот-мережі з використанням небезпечних пристроїв IoT. Атакуючі використовують уразливості в цих пристроях для швидкого створення великих бот-мереж, які потім можуть використовуватися для виконання цілеспрямованих атак, які все важче зупинити. Наприклад, ботнет Mirai Satori використовував більш ніж 280 000 IP-адрес, яких вдалося виявити за 12-годинний період, а новий ботнет Anarchy зміг зібрати більше 18 000 маршрутизаторів за один день. Ці бот-мережі були створені зловмисниками, що використовують уразливості в маршрутизаторах, наприклад, Huawei і D-Link.

Обфускація PowerShell з використанням SecureString

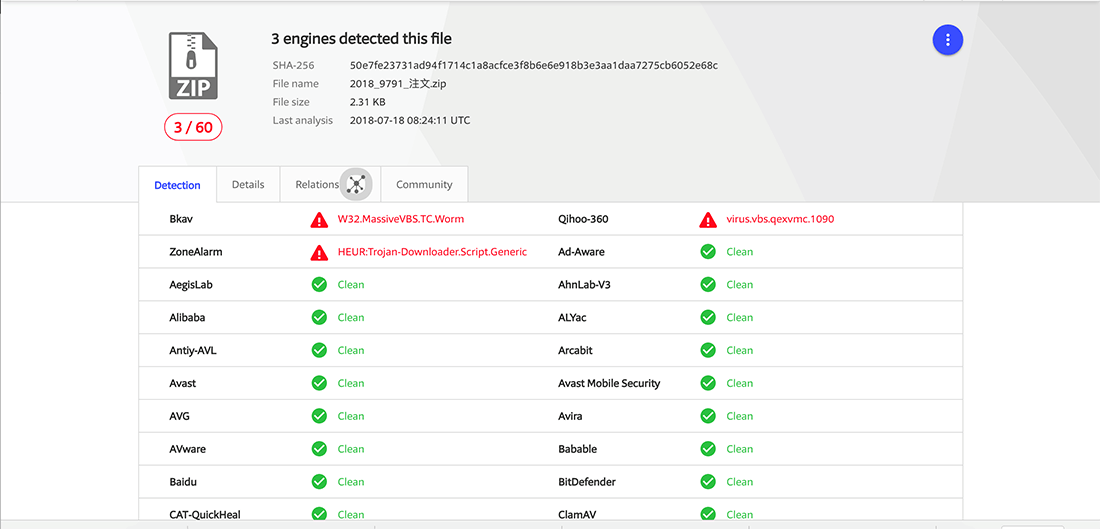

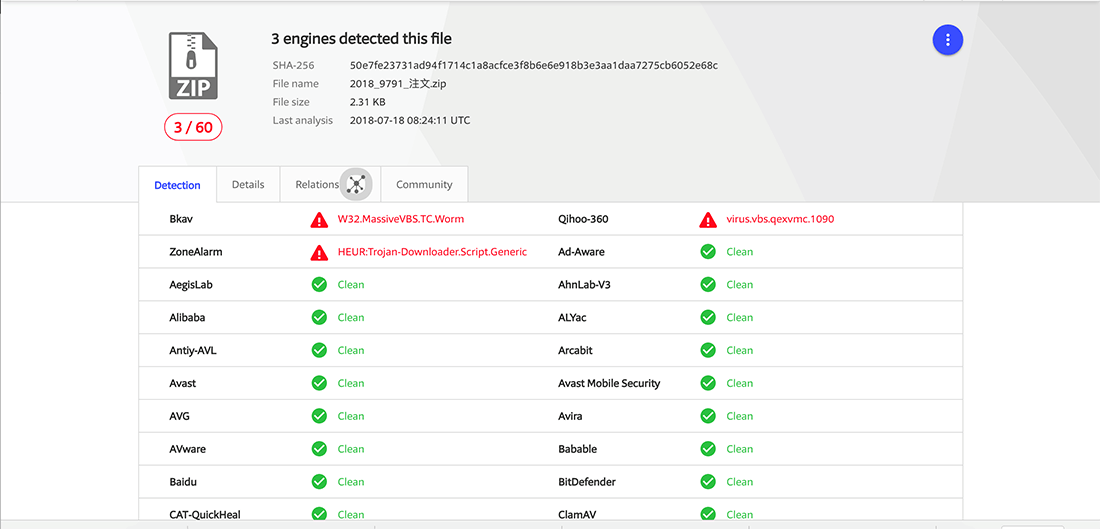

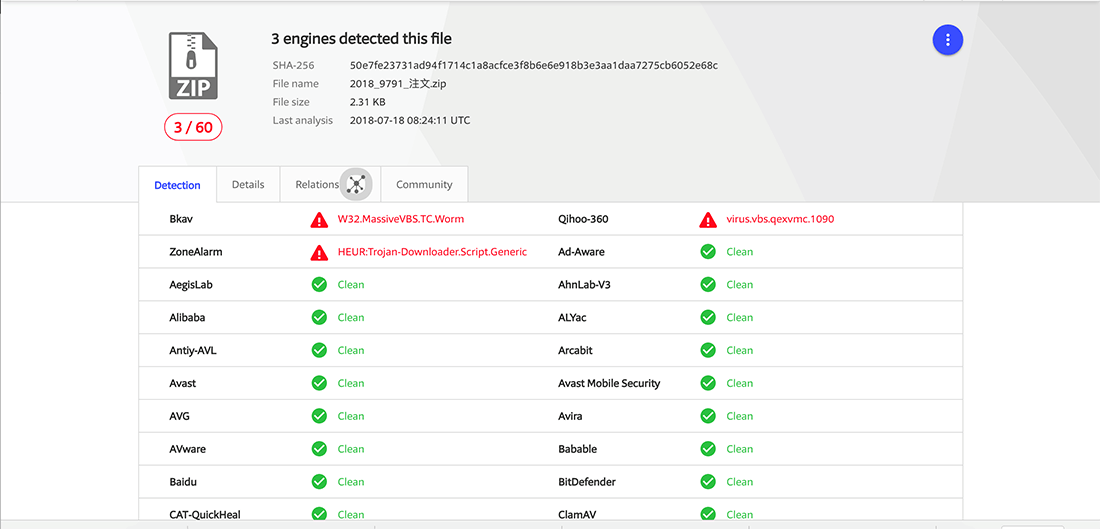

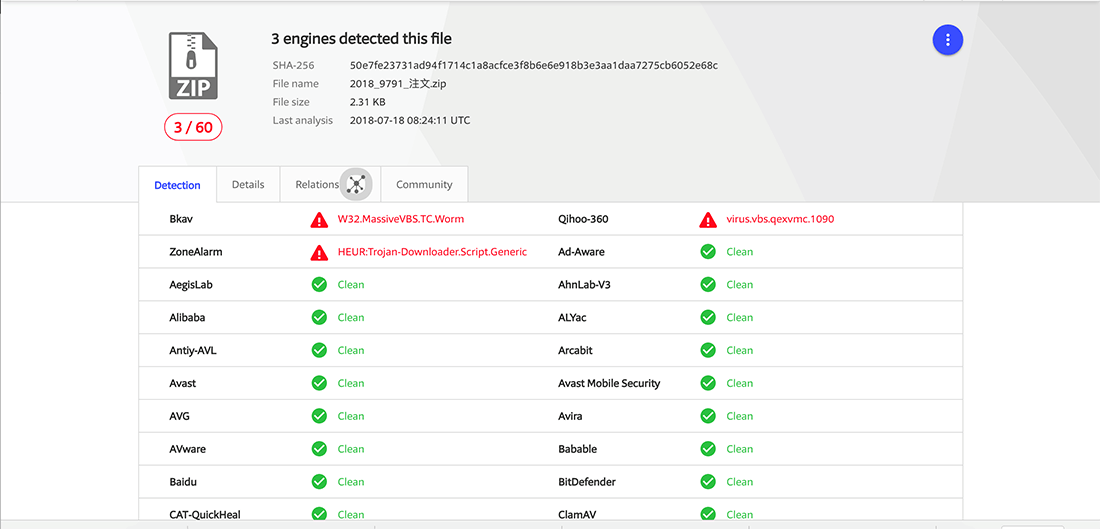

У щомісячному бюлетені безпеки компанії Cylance розповідається про знову набирає популярність методі приховування нових версій шкідливих програм. Згідно зі статтею, нова тенденція приховування шкідливих програм за допомогою обфускаціі суперечить широко поширеній припущенням в області інформаційної безпеки, в якому стверджується, що високонадійне шкідливе ПО, сполученої з експлуатацією шкідливих додатків нульового дня. Як приклад наводиться випадок, в якому VBS скрипт завантажує і запускає шкідливий файл за допомогою системного застосування PowerShell. Під час цієї операції використовуються численні методи, в тому числі такі як: розбиття рядків через конкатенацію і присвоєння змінних, метод строкового шифрування SecureString для шифрування деяких рядків з метою обійти продукти, які використовують автоматичні пісочниці. Ефективність методів обфускаціі полягає в тому, що за допомогою зміни хешу відомої шкідливої програми, можна обійти сигнатурної виявлення антивірусне програмне забезпечення.

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter

Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

Сервіс повідомлень Feedify був скомпрометований, зросла кількість DDoS-атак на IoT пристрої, фішингова атака для отримання доступу до кріптокошельку Jaxx, обфускація PowerShell з використанням SecureString

Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

Для того що б на сайтах електронної комерції можна було скористатися сервісом push повідомлень Feedify, власникам сайтів потрібно додавати скрипт Feedify JavaScript на свої сайти. За повідомленням Bleepingcomputer скрипт Feedify був скомпрометований за допомогою шкідливого коду MageCart, який використовується для крадіжки даних кредитних карт та іншої інформації. На даний момент шкідливий код видалений з скрипта Feedify. Шкідливий скрипт MageCart недавно використовувався для злому і крадіжки даних кредитних карт авіакомпанії British Airways, тоді були вкрадені дані близько 380 000 тис. Користувачів.

Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

Протягом, принаймні, тижні тривала фішингова атака по отриманню даних кріптокошельков Jaxx. В даної атаці використовувався фішингових домен, копія вихідної сторінки оригінального сайту, а так само завантаження шкідливих програм, які встановлювалися під час установки оригінальних програм. За допомогою шкідливих програм пересилалися документи формату TXT, DOC і XLS і відображалося вікно, яке повідомить про технічну проблему, і пропонує ввести секретну фразу для доступу до кріптокошельку. Пол Бёрбейдж, дослідник шкідливих програм компанії Flashpoint, повідомляє про російську зв'язку зловмисників і проходила фішинговою атаці, коментуючи тим, що дані шкідливі програми продаються на російських підпільних форумах, фішингових домен розташований на сервері російського VPS провайдера, а шкідливий файл для macOS був створений за допомогою російської середовища розробки DevelNext.

Звіт компанії FireEye про фішингових загрози електронної пошти

згідно з останнім звітом компанії FireEye, фішингова спуфинг атака користується великою популярністю у зловмисників і даний вид атаки постійно поліпшується. Як атаки використовуються такі методи як: фішингових повідомлення електронної пошти з ім'ям та назвою, якій довіряє жертва, Фішингові доменні імена поштових адрес, схожі на надійні адреси і до яких у потенційної жертви є довіра. Звіт ґрунтується на аналізі вибірки з понад півмільярда електронних листів отриманих в першому півріччі 2018 року. FireEye виявив, що менше третини (32%) трафіку електронної пошти, вважалися «чистими» і фактично доставлялися адресатам. У доповіді також було сказано, що в 1 з кожних 101 електронних листів була виявлена фішінгвая атака.

Значно зросла кількість DDoS-атак на IoT пристрої

згідно звіту компанії NexusGuard, яка надає послуги із захисту від DDoS-атак, кількість атак "відмови в обслуговуванні" збільшилася на 29% в порівнянні з другим кварталом 2017 року, причому середній розмір атаки збільшився на 543% і досягає 26,37 Гбіт / с. Збільшення числа атак і їх розмірів пояснюється тим, що нападники збирають гігантські бот-мережі з використанням небезпечних пристроїв IoT. Атакуючі використовують уразливості в цих пристроях для швидкого створення великих бот-мереж, які потім можуть використовуватися для виконання цілеспрямованих атак, які все важче зупинити. Наприклад, ботнет Mirai Satori використовував більш ніж 280 000 IP-адрес, яких вдалося виявити за 12-годинний період, а новий ботнет Anarchy зміг зібрати більше 18 000 маршрутизаторів за один день. Ці бот-мережі були створені зловмисниками, що використовують уразливості в маршрутизаторах, наприклад, Huawei і D-Link.

Обфускація PowerShell з використанням SecureString

У щомісячному бюлетені безпеки компанії Cylance розповідається про знову набирає популярність методі приховування нових версій шкідливих програм. Згідно зі статтею, нова тенденція приховування шкідливих програм за допомогою обфускаціі суперечить широко поширеній припущенням в області інформаційної безпеки, в якому стверджується, що високонадійне шкідливе ПО, сполученої з експлуатацією шкідливих додатків нульового дня. Як приклад наводиться випадок, в якому VBS скрипт завантажує і запускає шкідливий файл за допомогою системного застосування PowerShell. Під час цієї операції використовуються численні методи, в тому числі такі як: розбиття рядків через конкатенацію і присвоєння змінних, метод строкового шифрування SecureString для шифрування деяких рядків з метою обійти продукти, які використовують автоматичні пісочниці. Ефективність методів обфускаціі полягає в тому, що за допомогою зміни хешу відомої шкідливої програми, можна обійти сигнатурної виявлення антивірусне програмне забезпечення.

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter

Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

Сервіс повідомлень Feedify був скомпрометований, зросла кількість DDoS-атак на IoT пристрої, фішингова атака для отримання доступу до кріптокошельку Jaxx, обфускація PowerShell з використанням SecureString

Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

Для того що б на сайтах електронної комерції можна було скористатися сервісом push повідомлень Feedify, власникам сайтів потрібно додавати скрипт Feedify JavaScript на свої сайти. За повідомленням Bleepingcomputer скрипт Feedify був скомпрометований за допомогою шкідливого коду MageCart, який використовується для крадіжки даних кредитних карт та іншої інформації. На даний момент шкідливий код видалений з скрипта Feedify. Шкідливий скрипт MageCart недавно використовувався для злому і крадіжки даних кредитних карт авіакомпанії British Airways, тоді були вкрадені дані близько 380 000 тис. Користувачів.

Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

Протягом, принаймні, тижні тривала фішингова атака по отриманню даних кріптокошельков Jaxx. В даної атаці використовувався фішингових домен, копія вихідної сторінки оригінального сайту, а так само завантаження шкідливих програм, які встановлювалися під час установки оригінальних програм. За допомогою шкідливих програм пересилалися документи формату TXT, DOC і XLS і відображалося вікно, яке повідомить про технічну проблему, і пропонує ввести секретну фразу для доступу до кріптокошельку. Пол Бёрбейдж, дослідник шкідливих програм компанії Flashpoint, повідомляє про російську зв'язку зловмисників і проходила фішинговою атаці, коментуючи тим, що дані шкідливі програми продаються на російських підпільних форумах, фішингових домен розташований на сервері російського VPS провайдера, а шкідливий файл для macOS був створений за допомогою російської середовища розробки DevelNext.

Звіт компанії FireEye про фішингових загрози електронної пошти

згідно з останнім звітом компанії FireEye, фішингова спуфинг атака користується великою популярністю у зловмисників і даний вид атаки постійно поліпшується. Як атаки використовуються такі методи як: фішингових повідомлення електронної пошти з ім'ям та назвою, якій довіряє жертва, Фішингові доменні імена поштових адрес, схожі на надійні адреси і до яких у потенційної жертви є довіра. Звіт ґрунтується на аналізі вибірки з понад півмільярда електронних листів отриманих в першому півріччі 2018 року. FireEye виявив, що менше третини (32%) трафіку електронної пошти, вважалися «чистими» і фактично доставлялися адресатам. У доповіді також було сказано, що в 1 з кожних 101 електронних листів була виявлена фішінгвая атака.

Значно зросла кількість DDoS-атак на IoT пристрої

згідно звіту компанії NexusGuard, яка надає послуги із захисту від DDoS-атак, кількість атак "відмови в обслуговуванні" збільшилася на 29% в порівнянні з другим кварталом 2017 року, причому середній розмір атаки збільшився на 543% і досягає 26,37 Гбіт / с. Збільшення числа атак і їх розмірів пояснюється тим, що нападники збирають гігантські бот-мережі з використанням небезпечних пристроїв IoT. Атакуючі використовують уразливості в цих пристроях для швидкого створення великих бот-мереж, які потім можуть використовуватися для виконання цілеспрямованих атак, які все важче зупинити. Наприклад, ботнет Mirai Satori використовував більш ніж 280 000 IP-адрес, яких вдалося виявити за 12-годинний період, а новий ботнет Anarchy зміг зібрати більше 18 000 маршрутизаторів за один день. Ці бот-мережі були створені зловмисниками, що використовують уразливості в маршрутизаторах, наприклад, Huawei і D-Link.

Обфускація PowerShell з використанням SecureString

У щомісячному бюлетені безпеки компанії Cylance розповідається про знову набирає популярність методі приховування нових версій шкідливих програм. Згідно зі статтею, нова тенденція приховування шкідливих програм за допомогою обфускаціі суперечить широко поширеній припущенням в області інформаційної безпеки, в якому стверджується, що високонадійне шкідливе ПО, сполученої з експлуатацією шкідливих додатків нульового дня. Як приклад наводиться випадок, в якому VBS скрипт завантажує і запускає шкідливий файл за допомогою системного застосування PowerShell. Під час цієї операції використовуються численні методи, в тому числі такі як: розбиття рядків через конкатенацію і присвоєння змінних, метод строкового шифрування SecureString для шифрування деяких рядків з метою обійти продукти, які використовують автоматичні пісочниці. Ефективність методів обфускаціі полягає в тому, що за допомогою зміни хешу відомої шкідливої програми, можна обійти сигнатурної виявлення антивірусне програмне забезпечення.

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter

Загрози дня: Feedify скомпрометований, обфускація PowerShell, DDoS-атаки на IoT пристрої

Сервіс повідомлень Feedify був скомпрометований, зросла кількість DDoS-атак на IoT пристрої, фішингова атака для отримання доступу до кріптокошельку Jaxx, обфускація PowerShell з використанням SecureString

Сервіс повідомлень Feedify був скомпрометований за допомогою шкідливого скрипта Magecart

Для того що б на сайтах електронної комерції можна було скористатися сервісом push повідомлень Feedify, власникам сайтів потрібно додавати скрипт Feedify JavaScript на свої сайти. За повідомленням Bleepingcomputer скрипт Feedify був скомпрометований за допомогою шкідливого коду MageCart, який використовується для крадіжки даних кредитних карт та іншої інформації. На даний момент шкідливий код видалений з скрипта Feedify. Шкідливий скрипт MageCart недавно використовувався для злому і крадіжки даних кредитних карт авіакомпанії British Airways, тоді були вкрадені дані близько 380 000 тис. Користувачів.

Кіберзлочинці використовували фішингову атаку для отримання доступу до кріптокошельку Jaxx

Протягом, принаймні, тижні тривала фішингова атака по отриманню даних кріптокошельков Jaxx. В даної атаці використовувався фішингових домен, копія вихідної сторінки оригінального сайту, а так само завантаження шкідливих програм, які встановлювалися під час установки оригінальних програм. За допомогою шкідливих програм пересилалися документи формату TXT, DOC і XLS і відображалося вікно, яке повідомить про технічну проблему, і пропонує ввести секретну фразу для доступу до кріптокошельку. Пол Бёрбейдж, дослідник шкідливих програм компанії Flashpoint, повідомляє про російську зв'язку зловмисників і проходила фішинговою атаці, коментуючи тим, що дані шкідливі програми продаються на російських підпільних форумах, фішингових домен розташований на сервері російського VPS провайдера, а шкідливий файл для macOS був створений за допомогою російської середовища розробки DevelNext.

Звіт компанії FireEye про фішингових загрози електронної пошти

згідно з останнім звітом компанії FireEye, фішингова спуфинг атака користується великою популярністю у зловмисників і даний вид атаки постійно поліпшується. Як атаки використовуються такі методи як: фішингових повідомлення електронної пошти з ім'ям та назвою, якій довіряє жертва, Фішингові доменні імена поштових адрес, схожі на надійні адреси і до яких у потенційної жертви є довіра. Звіт ґрунтується на аналізі вибірки з понад півмільярда електронних листів отриманих в першому півріччі 2018 року. FireEye виявив, що менше третини (32%) трафіку електронної пошти, вважалися «чистими» і фактично доставлялися адресатам. У доповіді також було сказано, що в 1 з кожних 101 електронних листів була виявлена фішінгвая атака.

Значно зросла кількість DDoS-атак на IoT пристрої

згідно звіту компанії NexusGuard, яка надає послуги із захисту від DDoS-атак, кількість атак "відмови в обслуговуванні" збільшилася на 29% в порівнянні з другим кварталом 2017 року, причому середній розмір атаки збільшився на 543% і досягає 26,37 Гбіт / с. Збільшення числа атак і їх розмірів пояснюється тим, що нападники збирають гігантські бот-мережі з використанням небезпечних пристроїв IoT. Атакуючі використовують уразливості в цих пристроях для швидкого створення великих бот-мереж, які потім можуть використовуватися для виконання цілеспрямованих атак, які все важче зупинити. Наприклад, ботнет Mirai Satori використовував більш ніж 280 000 IP-адрес, яких вдалося виявити за 12-годинний період, а новий ботнет Anarchy зміг зібрати більше 18 000 маршрутизаторів за один день. Ці бот-мережі були створені зловмисниками, що використовують уразливості в маршрутизаторах, наприклад, Huawei і D-Link.

Обфускація PowerShell з використанням SecureString

У щомісячному бюлетені безпеки компанії Cylance розповідається про знову набирає популярність методі приховування нових версій шкідливих програм. Згідно зі статтею, нова тенденція приховування шкідливих програм за допомогою обфускаціі суперечить широко поширеній припущенням в області інформаційної безпеки, в якому стверджується, що високонадійне шкідливе ПО, сполученої з експлуатацією шкідливих додатків нульового дня. Як приклад наводиться випадок, в якому VBS скрипт завантажує і запускає шкідливий файл за допомогою системного застосування PowerShell. Під час цієї операції використовуються численні методи, в тому числі такі як: розбиття рядків через конкатенацію і присвоєння змінних, метод строкового шифрування SecureString для шифрування деяких рядків з метою обійти продукти, які використовують автоматичні пісочниці. Ефективність методів обфускаціі полягає в тому, що за допомогою зміни хешу відомої шкідливої програми, можна обійти сигнатурної виявлення антивірусне програмне забезпечення.

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter

Знайшли друкарську помилку?Знайшли друкарську помилку?

Знайшли друкарську помилку?

Знайшли друкарську помилку?