- Система виявлення вторгнень (СОВ) - необхідний компонент захисту

- З-Терра СОВ

- Схема включення С-Терра СОВ

- вибір продуктів

Завантажити статтю в PDF

Система виявлення вторгнень (СОВ) - необхідний компонент захисту

Зловмиснику, щоб отримати доступ до інформації Вашої компанії, необхідно пройти кілька ешелонів захисту. При цьому він може використовувати уразливості і некоректні налаштування кінцевих робочих станцій, телекомунікаційного обладнання або соціальну інженерію. Атаки на інформаційну систему (ІС) відбуваються поступово: проникнення в обхід політик інформаційної безпеки (ІБ), поширення в ІС зі знищенням слідів своєї присутності і тільки потім безпосередньо атака. Весь процес може зайняти кілька місяців, або навіть років. Зазвичай ані користувач, ні адміністратор ІБ не підозрюють про аномальних змінах в системі і що проводиться на неї атаці. Все це призводить до погроз порушення цілісності, конфіденційності та доступності інформації, що обробляється в ІС.

Для протидії сучасним атакам недостатньо традиційних засобів захисту, таких як міжмережеві екрани, антивіруси і т.п. Потрібно система моніторингу і виявлення потенційно можливих атак і аномалій, що реалізує такі функції:

- виявлення спроб вторгнень в інформаційні системи;

- детектування атак в мережі, що захищається або її сегментах;

- відстеження несанкціонованого доступу до документів і компонентів інформаційних систем;

- виявлення вірусів, шкідливих програм, троянів, ботнетів;

- відстеження націлених атак.

Важливо врахувати, що якщо в ІС компанії обробляється інформація, що підлягає обов'язковому захисту відповідно до вимог російського законодавства (наприклад, персональні дані), то необхідно використовувати сертифіковані засоби захисту, які пройшли процедуру оцінки відповідності регуляторами ФСТЕК Росії і / або ФСБ Росії.

З-Терра СОВ

Протягом багатьох років компанія «С-Терра СіЕсПі» виробляє VPN-продукти для організації криптографічного захисту даних, що передаються і міжмережевого екранування. У зв'язку із збільшеними потребами користувачів в підвищенні загального рівня безпеки ІС, компанія «С-Терра СіЕсПі» розробила спеціальний засіб захисту інформації, що забезпечує виявлення атак і аномальних активностей.

З-Терра СОВ є засіб захисту, що дозволяє адміністраторам інформаційної безпеки виявляти атаки, грунтуючись на аналізі мережевого трафіку. В основі роботи даного засобу захисту лежить використання механізмів сигнатурного аналізу.

При аналізі мережевого трафіку за допомогою сигнатурного методу адміністратор завжди зможе точно встановити, який саме пакет або група пакетів викликали спрацьовування сенсора, що відповідає за детектування аномальної активності. Всі правила чітко визначені, для багатьох з них можна простежити весь ланцюжок: від інформації про деталі уразливості і методах її експлуатації, до результуючої сигнатури. У свою чергу, база правил сигнатур обширна і регулярно оновлюється, тим самим гарантуючи надійний захист ІС компанії.

Для мінімізації ризиків від принципово нових атак нульового дня, для яких відсутні сигнатури, до складу продукту С-Терра СОВ включений додатковий метод аналізу мережевої активності - евристичний. Цей метод аналізу активності будується на основі евристичних правил, тобто на основі прогнозу активності ІС і її зіставлення з нормальним «шаблонним» поведінкою, які формуються під час режиму навчання даної системи на основі її унікальних особливостей. За рахунок застосування даного механізму захисту, С-Терра СОВ дозволяє виявити нові, раніше невідомі атаки або будь-яку іншу активність, яка не потрапила під жодну конкретну сигнатуру.

Поєднання сигнатурного і евристичного аналізів дозволяє виявити несанкціоновані, нелегітимні, підозрілі дії з боку зовнішніх і внутрішніх порушників. Адміністратор ІБ може прогнозувати можливі атаки, а також виявляти уразливості для запобігання їх розвитку і впливу на ІС компанії. Оперативне детектування виникаючих загроз дозволяє визначити розташування джерела атаки по відношенню до локальної мережі, що захищається, що полегшує розслідування інцидентів ІБ.

Таблиця 1. Функціональність С-Терра СОВ

Можливості продукту Детальний опис Варіанти виконання • Програмно-апаратний комплекс• У вигляді віртуальної машини Операційна система Debian 7 Визначення атак • Сигнатурний аналіз

• Евристичний аналіз Управління • Графічний інтерфейс

• Командний рядок Реєстрація атак • Запис в системний журнал

• Відображення в графічному інтерфейсі Оновлення бази даних сигнатур • Off-line режим

• On-line режим Механізми оповіщення • Висновок на консоль адміністратора

• Електронна пошта

• Інтеграція з SIEM-системами Робота з інцидентами • Вибірковий контроль окремих об'єктів мережі

• Пошук, сортування, упорядкування даних в системному журналі

• Включення / відключення окремих правил і груп правил Додаткові механізми захисту • Захист каналу управління з використанням технології VPN IPsec

по ГОСТ 28147-89, ГОСТ Р 34.10-2001 / 2012 і ГОСТ Р 34.11-2001 / 2012

• Контроль цілісності програмної частини і конфігурації СОВ Сертифікати відповідності ФСТЕК Росії: СОВ 4 клас

ФСБ Росії: СОА В

Система виявлення атак С-Терра СОВ має зручний інтерфейс, управління і контроль здійснюється по захищеному каналу із застосуванням технології IPsec на вітчизняних криптоалгоритмах ГОСТ.

Використання С-Терра СОВ як компонент захисту підвищує загальний рівень захищеності ІС завдяки постійному аналізу змін її стану, виявлення аномалій і їх класифікації. Наочний і функціональний веб-інтерфейс управління і контролю над системою виявлення вторгнень, а також наявність додаткових утиліт управління, дозволяє коректно налаштувати сенсори подій, ефективно обробляти і представляти результати аналізу трафіку.

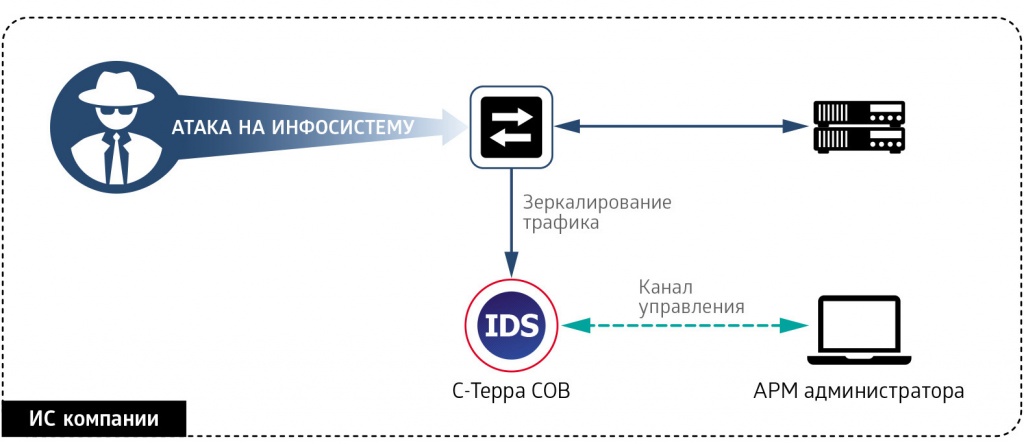

Схема включення С-Терра СОВ

З-Терра СОВ розміщується в сегменті локальної мережі (наприклад, DMZ-зоні), весь трафік, який циркулює в цьому сегменті, дублюється і перенаправляється на засіб захисту через «Віддзеркалюються» span-порт комутатора. Управління здійснюється через окремий інтерфейс по захищеному каналу. Більш детальна схема включення в ІС компанії представлена на малюнку 1.

Малюнок 1. Схема включення окремих С-Терра СОВ і С-Терра Шлюз

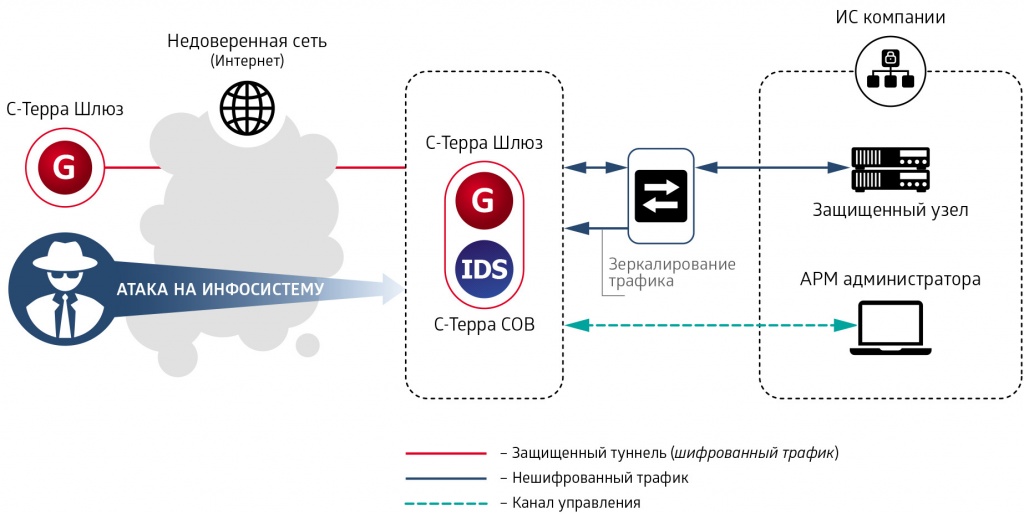

На одному пристрої можуть одночасно працювати С-Терра Шлюз для шифрування трафіку і міжмережевого екранування, а також С-Терра СОВ - для виявлення мережевих атак. Детальна схема такого включення представлена на малюнку 2.

Малюнок 2. Схема включення спільної роботи С-Терра СОВ і С-Терра Шлюз

вибір продуктів

З-Терра СОВ поставляється у вигляді програмно-апаратного комплексу або у вигляді віртуальної машини для популярних гіпервізора (VMware ESX, Citrix XenServer, Parallels, KVM).

Вибір конкретного виконання залежить від обсягів інформації, що передається по мережі інформації, кількості використовуваних сигнатур і інших чинників.

Якщо кращою є апаратна платформа, тобто можливість вибрати з трьох варіантів продуктивності аналізу інформації - для швидкостей 10, 100 і 1000 Мбіт / с.

Продуктивність Віртуальної СОВ може змінюватися в широких межах і залежить від використовуваних налаштувань гипервизора і ресурсів апаратної платформи, на якій віртуальна СОВ працює.

Отримати допомогу у виборі продуктів і устаткування, а також розрахунок вартості рішення для вашої організації Ви можете, звернувшись до наших менеджерів:

- по телефону +7 499 940-90-61

- або по електронній пошті: [email protected]

Вам обов'язково допоможуть!