Social Engineering Toolkit (SET) - проект Devolution, що поставляється в комплекті з Backtrack як фреймворка, який використовується для випробування проникненням (Penetration Testing).

Автор: 3psil0nLaMbDa aka Karthik R, INDIA

Social Engineering Toolkit (SET) - проект Devolution, що поставляється в комплекті з Backtrack як фреймворка, який використовується для випробування проникненням (Penetration Testing). Даний фреймворк був написаний Девідом Кеннеді, відомим як ReL1k. Для отримання більш докладної інформації про Social Engineering Toolkit (SET), відвідайте офіційний веб-сайт http://www.social-engineer.org

Для чого я пишу про це фреймворку?

Зазвичай при випробуванні проникненням поряд з пошуком і експлуатуванням вразливостей систем і програмного забезпечення особливо ефективним є проникнення в людський розум і отримання всієї необхідної інформації від першоджерела. Таке секретне мистецтво називається соціальною інженерією. Програмні коди комп'ютера і інструменти, що полегшують цю процедуру, називаються Social Engineering Toolkit (SET).

Що можна очікувати від цієї статті?

Дана стаття розповідає про прихований запуск виконуваних файлів і ухиленні від антивіруса за допомогою декількох сценаріїв в фреймворку. Ми також розглянемо випадок соціальної інженерії, коли працівники організації достатньо обізнані про можливі мережевих загрози.

Вступ

У даній статті в якості напрямку атаки ми розглянемо Spear-фішинг і злом сайту в подробицях.

Значення слова Spear (спис) визначається як "зброя, що складається з металевої частини на кінці".

Фішинг означає різновид шахрайства, при якій шахрай змушує жертву повірити в справжність інформації, створюючи підроблені сайти і виманюючи, таким чином, інформацію.

Spear-фішинг - спеціальний тип атаки, націленої на певну жертву, а не на загальну масу користувачів. Назва з'явилася через аналогії зі списом, здатним вразити тільки одну людину в певний момент часу. Давайте розглянемо цей вид атаки з SET.

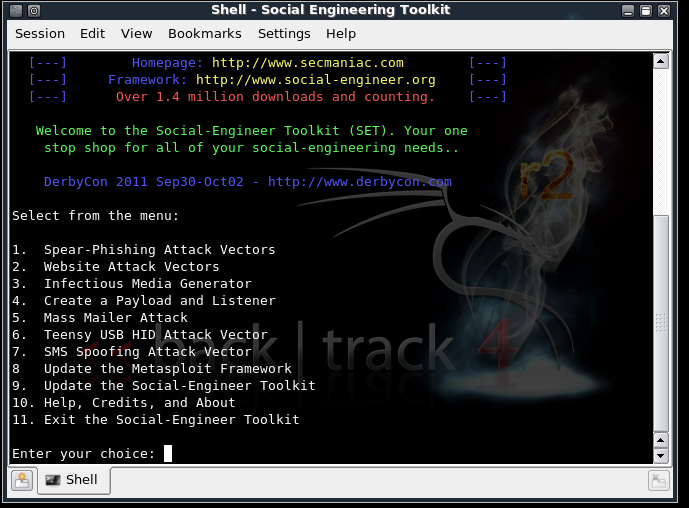

Малюнок 1. Меню вітання фреймворка SET.

При виборі пункту 1 в меню, ми бачимо наступне меню, де я виберу пункт 1. Після цього буде виконана масова поштова розсилка. Жертві надсилається повідомлення електронної пошти, потрібного мені змісту.

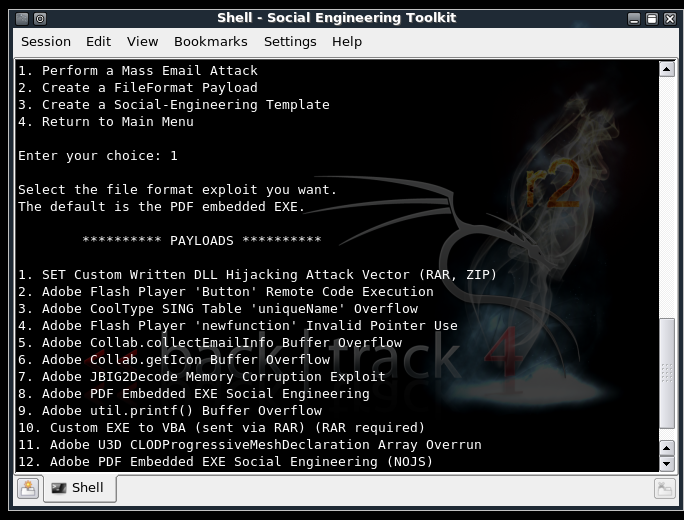

Малюнок 2. Для розсилки доступні різні начинки експлойтів.

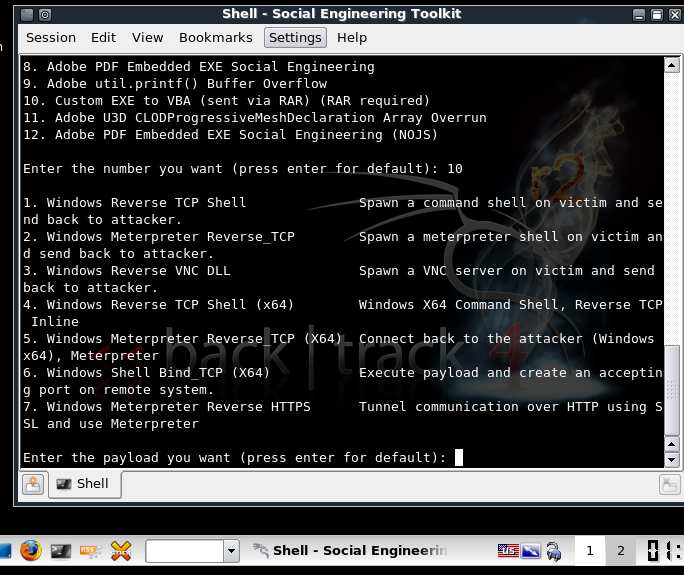

Я вибираю пункт 10 "Custom EXE to VBA (sent via RAR)". Таким чином, ми відправимо жертві шкідливий файл RAR.

Малюнок 3. Різні опції начинок експлойтів. Також ми можемо побачити, як SET використовує розширення Metasploit Meterpreter для отримання доступу до віддаленої системи.

Як тільки ви вибрали вид розсилки, необхідно буде ввести адресу e-mail жертви. Також потрібно надати дані облікового запису Gmail, так як ми будеміспользовать Gmail для відправки повідомлення. Крім того, існує можливість використання власного SMTP сервера. Вибір залишається за користувачем.

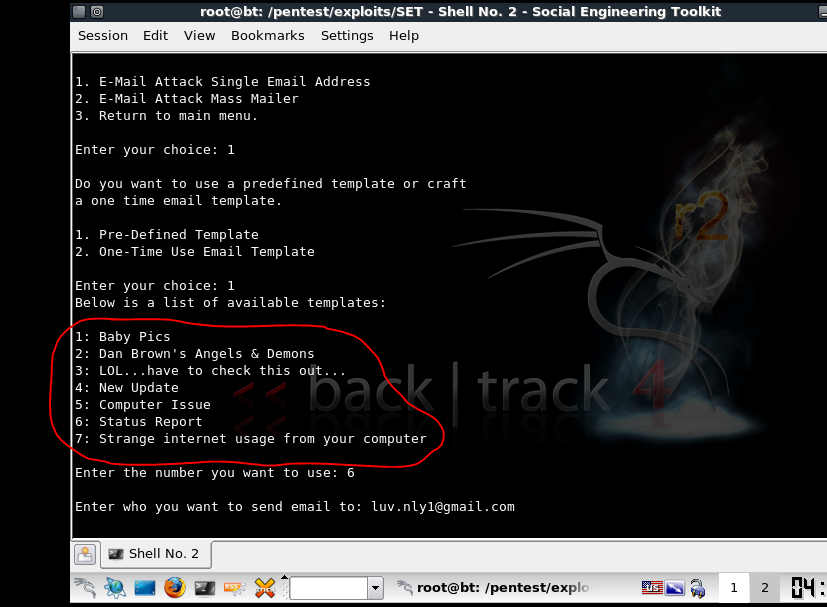

Для розсилки можна вибрати готові шаблони. На малюнку 4 показані шаблони, доступні для відправки у вигляді e-mail. Існує можливість створити свій власний шаблон і зберегти його для подальшого використання. Створення свого шаблону має одну перевагу: ваше повідомлення зможе уникнути спам-фільтра і буде доставлено жертві. Таким чином, жертва буде впевнена в надійності джерела листи.

Малюнок 4. Шаблони SET. Використання власного шаблону дає великі шанси ухилення від спам-фільтра.

Атака з веб-сайту:

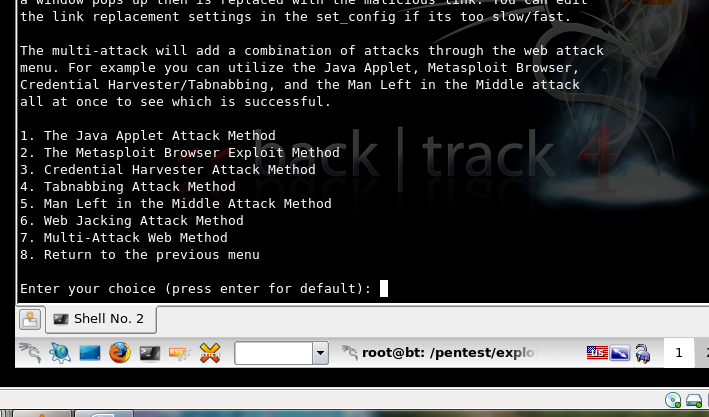

Малюнок 5. Список опцій, доступних в якості напрямків атаки з веб-сайту. Детальніше буде розглянуто метод JAVA аплету.

Tabnabbling - один з методів, при якому ви можете клонувати вміст всього сайту і перехоплювати натискання клавіш на сторінці, розміщеної на підміну сервері SET. Зазвичай при перемиканні вкладок користувач бачить сторінку входу і стає жертвою атаки, нічого не підозрюючи він видає інформацію зловмисникові. Інші атаки, начебто Metasploit browser exploit, використовують уразливість в браузері і отримують повний доступ до системи жертви. Метод Credential harvester допомагає вкрасти особисту інформацію жертви.

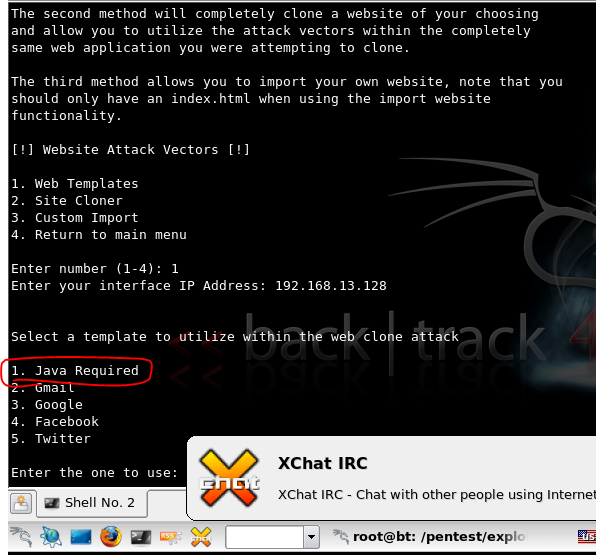

Малюнок 6. Вибір JAVA аплету як шаблон.

Ми вибираємо шаблон, що вимагає у користувача дозвіл на запуск JAVA плагіна. У наступних меню ми виберемо виконуваний файл shikata_ ga_ nai. Він ефективно ухиляється від антивіруса і є досить потужним засобом для отримання управління над системою жертви.

Малюнок 7. Відбувається клонування вмісту сайту, доступного по IP адресою 192.168.13.128. Також повідомляється про успішну роботу експлойта в браузерах IE6, IE7, Safari і Firefox. У цьому інструменті ми бачимо застосування Metasploit для отримання доступу.

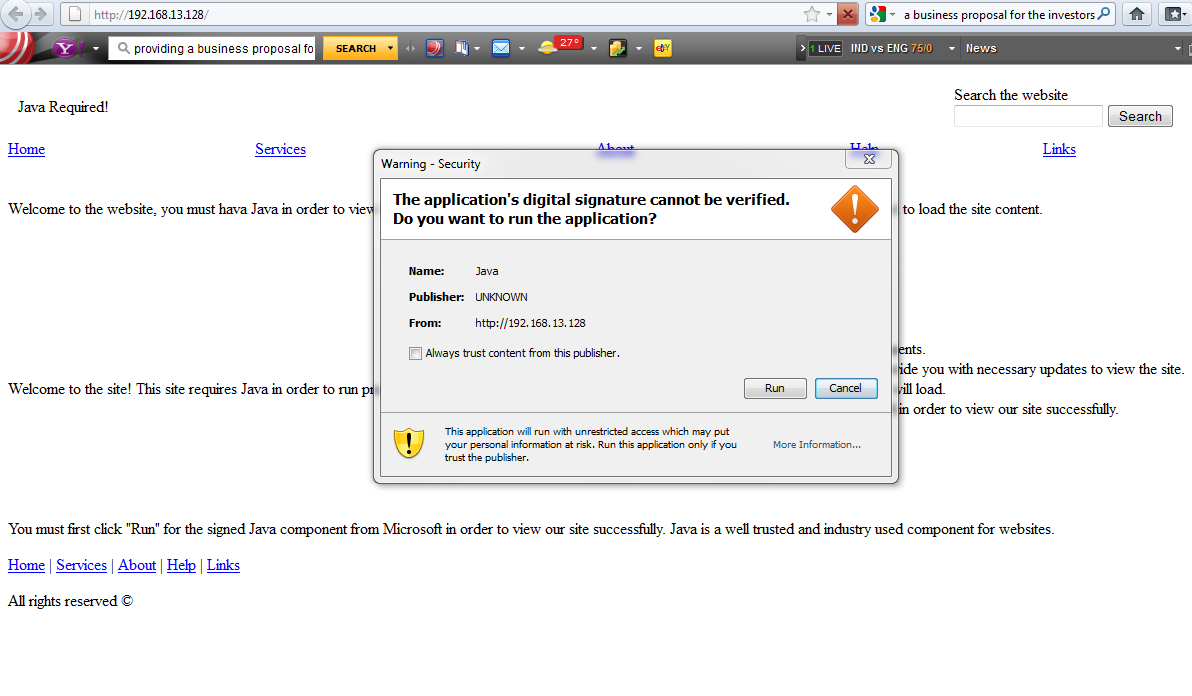

На рисунку 8 зображено спливаюче вікно в браузері при відвідуванні сторінки http://192.168.13.128

Даний спосіб можна використовувати для перевірки обізнаності співробітників та стійкості до погроз соціальної інженерії під час випробування проникненням.

Малюнок 8. Спливаюче вікно запитує дозвіл користувача на запуск JAVA аплету, але коли користувач натискає кнопку "OK", шелл meterpreter отримає доступ до машини жертви.

В даній статті дано короткий опис Social Engineer's Toolkit (Набір Соціального Інженера). У наступних статтях будуть розглянуті різні види атак. Якщо у вас є якісь побажання, що стосуються даної теми, ви можете зв'язатися зі мною в будь-який час.

Для чого я пишу про це фреймворку?Що можна очікувати від цієї статті?

Що можна очікувати від цієї статті?