Деякий час назад наші системи моніторингу виявили ознаки drive-by завантажень експлойтів на групі схожих сайтів, при цьому в кодах цих сайтів не спостерігалося нічого шкідливого. Ми вирішили вивчити ці сайти більш уважно.

На перший погляд, загальним у всіх помічених у підозрілої активності сайтів було тільки одне - всі вони належали до категорії «сайтів для дорослих» (далі - порносайти). Код сайтів дійсно виявився чистим, відповідно, ми прийшли до висновку, що джерело зараження знаходиться десь ще і стали вивчати зовнішні посилання. Порносайти зазвичай використовують купу зовнішньої реклами, перехресних посилань і т.д., і розбирати все це досить клопітно (не кажучи вже про те, що доводиться побачити в процесі вивчення). На щастя, з'ясувалося, що всі досліджувані майданчики використовують код однієї і тієї ж банерної мережі, який виглядає ось так:

За вказаною URL завантажується стандартний код для вставки SWF в HTML, в якому підозра може викликати тільки адреса SWF-файлу (він завантажується з окремого сайту). Банери відповідають специфіці сайтів і рекламують різного роду супутні товари і послуги. Нам зустрілися різні варіанти банерів, наприклад:

Клік по банеру приводить до відкриття сайту рекламодавця, ніякі експлойти грузиться не починають (перевірка рекламованих товарів і послуг на відповідність очікуванням користувача виходить за рамки даного дослідження).

Єдина дивина, яка впадає в очі, це те, що, після завантаження банера для чогось відправляється запит на сервер, з якого був завантажений SWF. Виглядає запит так (більшість стандартних заголовків видалено):

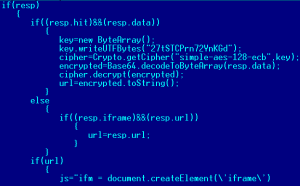

Після аналізу коду SWF файлу стало ясно, що банер очікує передачі йому URL, з якого потім буде сформований iframe:

Сервер довгий час надсилав у відповідь на запити сумне { «counted»: false}. Однак після посиленого натиску у відповідь на черговий запит сервер підтвердив, що може повертати посилання. Спочатку вони приходили в відкритому вигляді (відповідь сервера виглядав як { «iframe»: true, "url": "http: // ...}, потім посилання стали шифрувати ({« hit »: true," data »:» Yvzcjqze5dQ ... » }), а банери замінили на нові, з кодом розшифровки (зворотну сумісність залишили):

У всіх випадках URL, що повертається сервером, вів на різні есплойт-паки, і відкриття його в iframe могло привести до завантаження шкідливого ПЗ. Експлойти використовувалися старі, з різною корисним навантаженням.

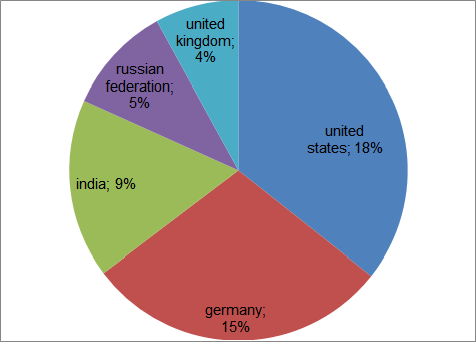

Ця банерна мережа виявилася досить поширеною. Ми виявили більше тисячі майданчиків, що використовують дану рекламу (великих сайтів серед них, на щастя, не виявилося), причому, трафік на них був, в основному, зарубіжний, хоча сама, банерна мережа російська (ми виявили на тематичних форумах оголошення про викуп рекламних місць і замовленні флеш-банерів від її власника).

Географічний розподіл аудиторії сайтів, які використовують банерну мережу

Другий цікавий момент - власне використання флеш-банерів для здійснення drive-by завантажень. Спосіб, безумовно, не новий, але нечасто зустрічається, тим більше в масових атаках.

Ми вважаємо, що шкідливої банерної мережі вдалося пропрацювати кілька місяців, залишаючись непоміченою антивірусами. На користь цього говорить той факт, що на наступний же день після того, як ми виявили і задетектіровалі домени цієї мережі, їх сервера взагалі перестали відповідати на запити. Через приблизно тиждень зловмисники зробили спробу реанімувати мережу, оновивши домени і коди, але, за нашими оцінками, детектування доменів і банерів (нами, і, можливо, іншими вендорами) призвело до зменшення числа вебмайстрів, що використовують цю мережу.

«Лабораторія Касперського» блокує всі домени даної мережі і детектирует шкідливі флеш-банери як Trojan-Downloader.SWF.Iframe.l.