- Аналіз безпеки системи У будь-який час Ви можете виконати аналіз поточних налаштувань безпеки системи...

- Налагодження та аналіз за допомогою командного рядка

- Готові шаблони безпеки

Аналіз безпеки системи

У будь-який час Ви можете виконати аналіз поточних налаштувань безпеки системи на предмет відповідності базовому шаблоном. Аналіз корисно виконати по декількох різних причин:

• Щоб виявити слабкі місця в безпеці, які можуть існувати при поточних настройках.

• Щоб виявити зміни, які безпекова політика зробить в системі, до її застосування.

• Щоб виявити зміни, що відбулися внаслідок застосування політики до системи.

У цій частині керівництва Ви виконаєте аналіз поточних параметрів системи по відношенню до шаблону безпеки, створеному Вами в попередньому розділі. Якщо Ви припускаєте, що Ваш шаблон задає системі більш безпечні настройки, аналіз виявить потенційні уразливості безпеки, які можуть існувати в поточній конфігурації, а також покаже ті зміни, які будуть внесені в систему, якщо шаблон буде застосований для її налаштування.

Щоб завантажити оснастку MMC Аналіз та налаштування безпеки (Security Configuration and Analisis):

1. У меню Пуск (Start) виберіть Виконати (Run) і введіть: MMC / s.

2. У меню Консоль виберіть Додати або видалити оснастку (Add \ Remove Snap-in) і натисніть кнопку Додати (Add).

3. Виберіть Аналіз та налаштування безпеки (Security Configuration and Analisis).

4. Клацніть Додати (Add), а потім Закрити (Close). Натисніть OK.

Створення бази даних

Всі операції конфігурації і аналізу виконуються з використанням бази даних. Отже, перш ніж виконувати аналіз, Ви повинні внести основний шаблон аналізу в базу даних.

Для створення бази даних:

1. Клацніть Аналіз та налаштування безпеки (Security Configuration and Analysis) в панелі зліва.

2. Клацніть правою кнопкою миші елемент Аналіз та налаштування безпеки (Security Configuration and Analysis) в панелі зліва.

3. Клацніть Відкрити базу даних (Open Database).

4. Введіть Mysecurews.sdb як ім'я бази даних.

5. Клацніть Відкрити (Open).

6. Виберіть Mysecure.inf для імпорту в базу даних як шаблон безпеки.

7. Клацніть Відкрити (Open).

Зверніть увагу, що ім'я бази тепер відображено в правій панелі, і що в контекстному меню вузла Аналіз та налаштування безпеки додалося ще кілька пунктів меню.

Для виконання аналізу:

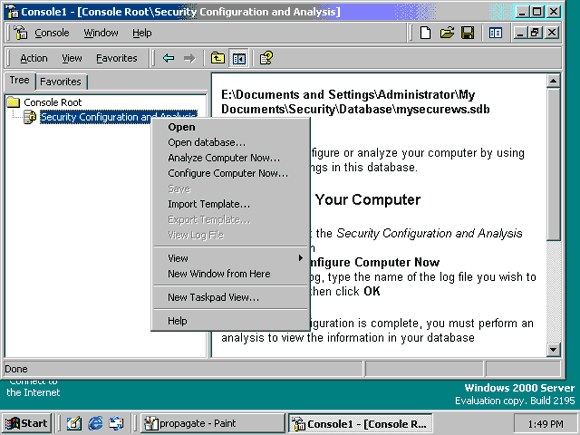

1. Клацніть правою кнопкою миші пункт Аналіз та налаштування безпеки (Security Configuration and Analysis) і виберіть з контекстного меню пункт Аналіз комп'ютера ... (Analyze Computer Now), як показано нижче на рисунку 8.

Малюнок 8 - Вибір Аналіз комп'ютера ...

2. &; nbsp; Визначте наступний файл журналу подій для процесу аналізу: (Примітка. Ви можете просто натиснути кнопку Огляд (Browse) замість введення шляху і імені файлу)

% Windir% \ security \ logs \ Mysecurews.log

Де% windir% - це шлях до Вашого каталогу Windows, наприклад:

C: \ WINNT \ security \ logs \ Mysecure.log

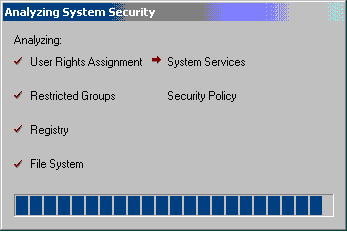

3. Клацніть Відкрити (Open) і натисніть OK. Індикатор виконання, схожий на той, що зображений нижче на рисунку 7, покаже хід виконання аналізу.

Малюнок 9 - Звіт виконання аналізу безпеки системи

Перегляд результатів аналізу

Після того, як аналіз буде виконаний, під пунктом Аналіз та налаштування безпеки будуть доступні області безпеки.

Для перегляду результатів:

1. Виділіть пункт Аналіз та налаштування безпеки (Security Configuration and Analysis) і натисніть Вид (View).

2. Виберіть Область опису (Description Bar), щоб розкрити базу даних, з якої Ви зараз працюєте.

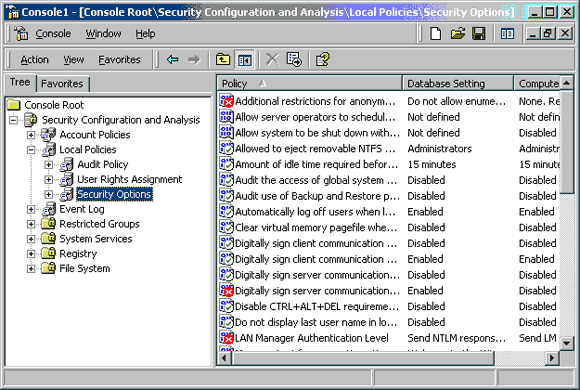

3. Розкрийте пункт Аналіз та налаштування безпеки (Security Configuration and Analysis) в панелі зліва, після чого розкрийте Локальні політики (Local policies) і клацніть Параметри безпеки (Security Options), як показано нижче на рисунку 10.

Малюнок 10 - Нові Параметри безпеки

У правій панелі для кожного елемента безпеки будуть відображені поточний стан і налаштування бази даних. Невідповідності в налаштуваннях будуть виділені червоним Х. Узгоджені настройки виділені зеленим знаком. Якщо немає ні червоного Х, ні зеленого знаку, то даний параметр безпеки не визначений в базі даних (тобто, параметр безпеки не заданий в імпортованому шаблоні).

Двічі клацніть будь-який параметр у вікні відомостей, щоб вивчити невідповідності і, при необхідності, змінити параметри бази даних.

наприклад:

1. У лівій панелі розкрийте пункт Файлова система (File System).

2. Розкрийте каталог% windir% (наприклад, C: \ WINNT).

3. Виконайте правий клацання по каталогу repair.

Зверніть увагу на те, що файли всередині каталогу repair також позначені статусом ОК або як невідповідні. Коли шаблон визначає об'єкт контейнера в режимі перезапису (як було у випадку, коли ми налаштовували каталог repair), всі дочірні об'єкти даного контейнера аналізуються на відповідність. Коли шаблон визначає об'єкт контейнера в режимі успадкування дозволів, аналіз дочірніх об'єктів не виконується. Дочірні об'єкти, які не успадкують дозволу від свого батьківського об'єкта, позначені як невідповідні, так як режим перезапису дозволів передбачає, що всі дочірні об'єкти (не перераховані в шаблоні) повинні наслідувати дозволу від свого батьківського об'єкта. Дочірні об'єкти, що успадковують дозволи свого батьківського об'єкта (і не мають власних явно заданих дозволів) позначені, як узгоджені, навіть якщо в даний час вони успадковують інший виборчий список контролю доступу (Discretionary Access Control List, DACL), відмінний від визначеного в шаблоні для батьківського об'єкта. В останньому випадку, релевантне невідповідність позначено в батьківському об'єкті.

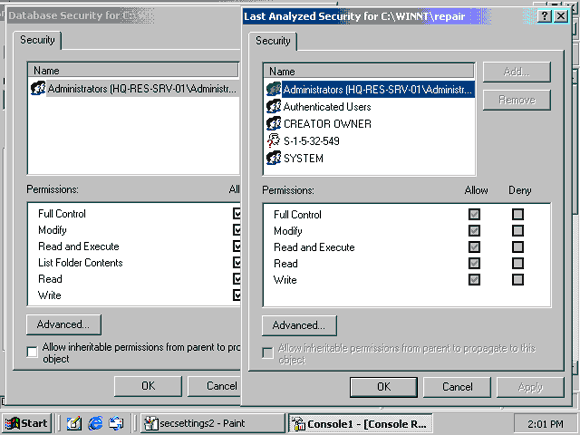

4. Двічі клацніть вкладку Безпека (Security). Ви можете переглянути проаналізовані дозволу, дозволу бази даних, або і ті, і інші.

5. Клацніть Показати безпеку (View Security) і натисніть ОК. (Зверніть увагу на те, що Ви не можете змінювати поточні настройки системи, поки переглядаєте результати аналізу).

6. Перетягніть діалогове вікно Останній аналіз безпеки для (Last Analyzed Security) в сторону і клацніть Змінити безпеку (Edit Security) в першому вікні. Вирівняйте вікна, як показано на малюнку нижче.

Малюнок 11 - Порівняння ACL для каталогу repair

Ви можете побачити DACL, визначений у базі даних, імпортованої з шаблону Mysecure, і поточний DACL на момент виконання аналізу. У зв'язку з тим, що DACL відрізняються, каталог repair позначений, як невідповідний.

7. Закрийте ці три вікна.

Зміна основних параметрів аналізу

Після ознайомлення з результатами аналізу, Ви, можливо, захочете відновити параметри основної бази даних, використовуваної для виконання аналізу. Це може бути доцільно, якщо Ви змінили свою думку щодо параметрів безпеки, спочатку певних для аналізованого об'єкта. наприклад:

• Якщо Ви вважаєте за потрібне забезпечувати безпеку даного об'єкта, під час перегляду відзначте пункт Визначити наступну політику в базі даних (Define this policy in the database). Якщо прапорець не встановлений, значить, об'єкт не доступний для конфігурації, а значить, успадкує дозволу від свого батьківського об'єкта, як це визначено.

• Якщо Ви хочете всі наступні операції аналізу і настройки виконувати, грунтуючись на інших специфікаціях безпеки, клацніть кнопку Змінити безпеку (Edit Security), щоб змінити збережене в базі даних опис параметрів безпеки.

В описаному вище прикладі Ви вже клацнули Змінити безпеку (Edit Security), виконуючи пункт 6. За необхідності змініть список ACL, певний в базі даних для каталогу repair. Всі наступні операції аналізу та настройки будуть виконуватися з урахуванням нового ACL. Такі зміни можуть бути збережені в шаблон за допомогою пункту Експорт шаблону (Export Template) в контекстному меню оснащення Аналіз та налаштування безпеки.

Налаштування безпеки системи

До теперішнього моменту Ви створили шаблон безпеки з необхідними налаштуваннями (Mysecure.inf) і проаналізували поточні параметри системи в порівнянні з ним. Якщо Ви задоволені змінами безпеки, виявленими цим шаблоном (зазначеними прапорцями невідповідності в аналізі), то можете приступати до налаштування системи з заданими параметрами безпеки.

Щоб налаштувати безпеку системи з новими параметрами:

1. Клацніть правою кнопкою миші елемент Аналіз та налаштування безпеки (Security Configuration and Analysis).

2. Виберіть Налаштувати комп'ютер ... (Configure System Now)

3. Вкажіть наступний шлях для файлу журналу:

% Windir% \ security \\ logs \ Mysecure.log

де% windir% - це шлях до Вашого каталогу Windows (наприклад, C: \ WINNT).

4. Натисніть ОК. Діалогове вікно відобразить хід виконання настройки областей безпеки. По її закінченні Ваша система буде налаштована згідно параметрам, визначеним в шаблоні Mysecure.inf.

5. Натисніть кнопку Закрити (Close) у правому верхньому кутку оснащення Аналіз та налаштування безпеки.

6. Натисніть Да (Yes), щоб зберегти параметри консолі.

7. Збережіть файл під ім'ям SCA.

Це дозволить Вам в майбутньому запускати оснащення Аналіз та налаштування безпеки без необхідності попередньо додавати її в консоль. Зверніть увагу, що обидві оснащення Шаблони безпеки і Аналіз та налаштування безпеки можуть бути додані в одну консоль.

Перегляд оновленої локальної політики безпеки

Диспетчер настройки безпеки автоматично відстежує зміни, зроблені в локальних параметрах безпеки, і зберігає їх в базі даних локальних політик. При бажанні Ви можете переглянути ці параметри, як Ви робили це в першій частині цього посібника.

Щоб переглянути політику:

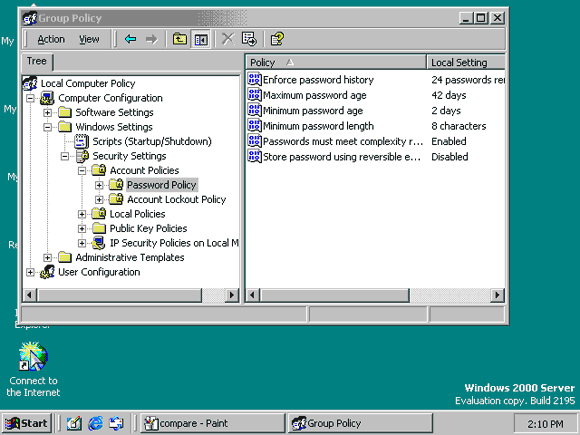

1. У меню Пуск (Start) виберіть Виконати (Run). Введіть Gpedit.msc і натисніть OK.

2. Послідовно розгорніть елементи Конфігурація комп'ютера (Computer Configuration), далі Конфігурація Windows (Windows Settings), потім Параметри безпеки (Security Settings) потім розкрийте Політики облікових записів (Account Policies).

3. Клацніть Політика паролів (Password Policy), як показано на рисунку 12 нижче.

Примітка. Для перегляду локальної політики Ви повинні увійти в систему як Адміністратор, в іншому випадку, завдяки щойно створеної і застосованої обмеженою груповій політиці, Ви не будете мати адміністративними привілеями.

Ви бачите, що мінімальний термін дії пароля (встановлений нами при зміні локальної політики безпеки у відповідному розділі цього посібника рівним одному дню) тепер дорівнює двом дням, як це зазначено в шаблоні Mysecure.inf.

Малюнок 12 - Політика паролів

Точно також змінений текст повідомлення для користувачів при вході в систему:

4. Розкрийте в лівій панелі Локальні політики (Local Policies) і клацніть Параметри безпеки (Security Options), як показано нижче на рисунку 13.

Малюнок 13 - Перегляд параметрів безпеки

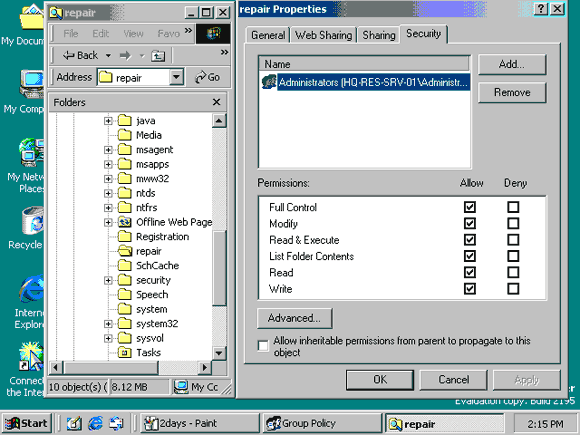

Перегляд оновлених параметрів безпеки файлової системи

У зв'язку з тим, що параметри доступу до каталогів файлової системи неможливо задати за допомогою групових політик, Ви можете перевірити настройки каталогу repair за допомогою Провідника Windows (Windows Explorer).

Щоб переглянути параметри безпеки системи:

1. У меню Пуск (Start) виберіть Програми (Programs), далі Стандартні (Accessories) і клацніть Провідник (Windows Explorer).

2. Якщо Провідник вже відкритий, клацніть меню Вид (View) і в меню Панелі оглядача (Explorer Bar) виберіть пункт Папки (Folder).

3. Розкрийте% windir% (де% windir% - це шлях до Вашого каталогу Windows. Наприклад, C: \ WINNT).

4. Клацніть правою кнопкою миші каталог Repair і виберіть Властивості (Properties).

5. Клацніть вкладку Безпека (Security). Нижче на рисунку 14 наочно показані ці два вікна, вирівняні в один ряд.

Малюнок 14 - Перегляд параметрів безпеки файлової системи

6. Натисніть кнопку Закрити (Close) у правому верхньому кута вікна Групова політика (Group Policy).

Тепер, коли задані в шаблоні Mysecure.inf параметри безпеки застосовані до системи, Ви можете контролювати будь-які розбіжності з цією політикою, періодично здійснюючи аналіз системи в порівнянні з базою даних.

Налагодження та аналіз за допомогою командного рядка

Операції настройки і аналізу, доступні з оснащення Аналіз та налаштування безпеки (Security Configuration and Analysis), також можуть бути виконані з використанням утиліти командного рядка Secedit.exe. Використання командного рядка дозволяє виконувати операції аналізу та настройки безпеки спільно з іншими адміністративними інструментами, такими, як Microsoft Systems Management Server або Планувальник завдань (Task Scheduler), що входить в поставку Windows 2000. Утиліта Secedit.exe також пропонує ряд можливостей, які будуть недоступні в графічному інтерфейсі користувача.

Перегляд довідки утиліти Secedit.exe

Інтерактивна довідка, яку поставляють з утилітою Secedit.exe, описує синтаксис використовуваних команд.

Щоб відобразити текст довідки:

1. У меню Пуск (Start) виберіть Виконати (Run) і введіть CMD. Натисніть OK.

2. Введіть Secedit і натисніть Enter, щоб побачити інтерактивну довідку для цієї команди.

Утиліта пропонує п'ять високорівневих операцій:

• Analyze

• Configure

• Export

• RefreshPolicy

• Validate

Analyze і Configure відповідають таким же завданням, доступним при використанні оснащення Аналіз та налаштування безпеки (Security Configuration and Analysis).

Export служить для експорту збереженого шаблону з бази даних безпеки в файл (.inf) шаблону безпеки. Ця можливість також доступна з контекстного меню оснащення Аналіз та налаштування безпеки після відкриття бази даних безпеки.

RefreshPolicy дозволяє примусово застосувати групову політику, яка за замовчуванням завжди оновлюється при завантаженні системи, кожні 60-90 хвилин у фоновому режимі, а також коли локальна політика безпеки змінюється при використанні розширення Параметри безпеки (Security Settings) для групової політики (як описано в даному керівництві). Коли застосування політики ініційовано, її поширення можна прискорити за допомогою відповідних розширень групової політики (в даному випадку розширення "Параметри безпеки"). Щоб примусово оновити політику незалежно від того, чи була вона змінена, використовуйте параметр / Enforce разом з параметром / RefreshPolicy.

Validate перевіряє синтаксис шаблону безпеки, створеного за допомогою оснастки Шаблони безпеки (Security Templates).

Як було описано раніше в цій статті, всі операції аналізу і настройки управляються базою даних. Отже, Secedit.exe підтримує параметри для вказівки бази даних (/ db), а також шаблону безпеки (/ cfg), який повинен бути імпортований в базу даних перед виконанням операцій настройки. За замовчуванням файл конфігурації приєднаний до бази даних. Для заміщення існуючої в базі даних конфігураційної інформації, використовуйте параметр / overwrite. Так само, як і в оснащенні, Ви можете вказати файл журналу (/ log). Крім того, Secedit.exe дозволяє записувати в журнал більш детальну інформацію (/ verbose). Зверніть увагу, що, якщо оснащення кожного разу налаштовує всі параметри безпеки одночасно, Secedit.exe дозволяє робити вибір між галузі безпеки (/ areas) для настройки. Якщо області безпеки не визначені параметром / areas, вони будуть проігноровані, навіть якщо в базі даних містяться необхідні параметри безпеки.

Налаштування безпеки з використанням Secedit.exe

Наступний приклад перепризначає тільки конфігурацію файлової системи, певну в Mysecure.inf.

Щоб налаштувати безпеку файлової системи за допомогою Secedit.exe:

1. Перейдіть в каталог% windir% \ security \ database (де% windir% - це шлях до Вашого каталогу Windows). Наприклад, в командному рядку введіть наступне:

cd \ c: \ windir \ security \ logs

2. Введіть наступне:

secedit / configure / db mysecure.sdb / areas FILESTORE / log% windir% \ security \ logs \ Mysecure.log / verbose

де% windir% - це шлях до Вашого каталогу Windows (наприклад, C: \ WINNT).

Так як база даних вже існує і містить інформацію про налаштування, раніше імпортованих з шаблону Mysecure.inf, немає необхідності вказувати параметр / cfg. Також зверніть увагу на те, що шляхи для ключів / db, / cfg, і / log відрізняються від поточного каталогу і повинні бути абсолютними.

3. Введіть

% Windir% \ security \ logs \ Mysecure.log

Зверніть увагу на те, що попередні параметри налаштовували всі галузі безпеки, в той час, як останній відноситься тільки до безпеки файлів.

Виконання аналізу безпеки за допомогою Secedit.exe

На даний момент Ваша система налаштована відповідно до настройками, певними в шаблоні Mysecure.inf. Тепер Ви спробуєте порушити політику і виконати аналіз з командного рядка, щоб виявити порушення.

Щоб порушити політику і виявити порушення

1. Як Ви пам'ятаєте, шаблон Mysecure.inf визначає обмежену групову політику для локальної групи Адміністратори (Administrators), що вказує, що тільки обліковий запис Адміністратор може бути членом цієї групи. Спробуйте порушити цю настройку, додавши до групи адміністраторів обліковий запис Все (Everyone). Введіть в командному рядку наступне, після чого натисніть Enter:

Net LocalGroup Administrators Everyone / Add

2. Виконайте аналіз параметрів системи, використовуючи Mysecure.sdb, в якості основної конфігурації. Введіть в командному рядку наступне, після чого натисніть Enter:

secedit / analyze / db Mysecure.sdb / Log Monitor.log / verbose

3. Якщо Ви використовуєте утиліту Grep, уважно проаналізуйте файл журналу, щоб виявити невідповідності. Введіть в командному рядку наступне:

grep Mismatch Monitor.Log

Зверніть увагу, що локальна група Адміністратори позначена червоним хрестиком. Невідповідності в значеннях реєстру викликані тим, що вони налаштовані в системі, але не в базі даних. Оснащення консолі управління пропускає даний тип невідповідностей.

Готові шаблони безпеки

Попередньо шаблони безпеки

Попередньо в Windows 2000 шаблони безпеки можуть бути застосовані тільки до комп'ютерів, що працюють під управлінням Windows 2000, чиста установка якої була проведена на розділ NTFS. Якщо комп'ютери були оновлені з системи Windows NT 4.0 або більш ранньої, настройки безпеки змінені не будуть (оновлення з операційних систем Win9x розглядається, як чиста установка). Налаштування безпеки не будуть застосовані, якщо Windows 2000 була встановлена на файлову систему FAT.

Нижче наведені основні шаблони безпеки, призначені для посилення безпеки систем, оновлених з більш ранніх версій на розділах NTFS до рівня чистої установки на NTFS розділ:

• Basicwk.inf для комп'ютерів працюють під управлінням Windows 2000 Professional.

• Basicsv.inf для комп'ютерів працюють під управлінням Windows 2000 Server.

• Basicdc.inf для контролерів домену працюють під управлінням Windows 2000 Server.

Ці шаблони безпеки за замовчуванням встановлюють налаштування безпеки Windows 2000 для всіх областей безпеки, за винятком прав користувачів і членства в групах.

Інкрементальні шаблони безпеки

Windows 2000 поставляється разом з нижченаведеними Інкрементальний шаблонами безпеки. Ці шаблони безпеки побудовані з урахуванням припущення, що вони будуть застосовані до комп'ютерів працюють під управлінням Windows 2000, налаштованих за допомогою нових параметрів безпеки Windows 2000. (Зверніться до офіційної документації, яка описує параметри безпеки Windows 2000, задані за замовчуванням, за посиланням http://www.microsoft.com/technet/prodtechnol/windows2000serv/maintain/security/secdefs.mspx ). Іншими словами ці шаблони змінюють настройки безпеки за замовчуванням, поступово підвищуючи рівень безпеки системи. Вони не включають в себе стандартні параметри зі змінами.

Ці шаблони застосовні до комп'ютерів, на які була проведена чиста установка Windows 2000 на розділ NTFS. Для комп'ютерів, які були оновлені до Windows 2000 з Windows NT 4.0 або більш ранніх версій на розділ NTFS, спочатку застосуєте відповідні базові шаблони (як описано вище) і тільки після цього інкрементальні шаблони безпеки. Безпека операційних систем Windows 2000, встановлених на розділ FAT, забезпечити неможливо.

• Compatws.inf призначений для робочих станцій або серверів. Якщо Ваші користувачі не входять в групу Досвідчені користувачі (Power Users), конфігурація сумісності дозволить групі Користувачі (Users) працювати з необхідними для функціонування старих додатків привілеями Досвідчені користувачі (Power Users). Office 97 буде успішно працювати, коли Ви ввійдете в систему Windows 2000, до якої був застосований сумісний шаблон безпеки поверх налаштувань за замовчуванням. Звертаємо увагу, що це не найкраща практика з точки зору безпеки.

• Securews.inf, призначений для робочих станцій або серверів, і Securedc.inf для контролерів домену, забезпечують конфігурацію підвищеної безпеки для областей операційної системи, які неможливо налаштувати за допомогою дозволів. Це включає в себе розширені параметри безпеки для Політик облікових записів (Account Policy), Аудиту (Auditing) і деяких добре відомих ключів реєстру, що відносяться до параметрів безпеки. При цьому настроюються параметри не змінюють списків ACL виходячи з припущення, що у Вас діють задані за замовчуванням параметри безпеки Windows 2000.

• Hisecws.inf для робочих станцій і серверів і Hisecdc.inf для контролерів домену забезпечують надзвичайно безпечну конфігурацію і призначені для комп'ютерів, що працюють під управлінням Windows 2000, що функціонують в чистому мережевому оточенні Windows 2000. У даній конфігурації вся передана по мережі інформація повинна мати цифровий підпис і бути зашифрована на рівні, який може забезпечити тільки Windows 2000. У зв'язку з цим, мережеве взаємодія між комп'ютером Windows 2000 з найвищими налаштуваннями безпеки і більш ранніми версіями Windows осущ естве неможливо.

Рівні безпеки

Наведена нижче таблиця описує порівняльні рівні безпеки, засновані на застосованих до операційної системи шаблонів (в ній немає інформації з безпеки додатків, встановлених в операційній системі), а також тип користувача, який отримує доступ до системи:

застосовані шаблони

Призначений для користувача рівень

Default

Досвідчений користувач

Default + Compatible

користувач

Default

користувач

Default + Secure

користувач

Default + Secure + High Secure

користувач

Відповідно, здійснювати вхід в систему, де була здійснена чиста установка Windows 2000 на розділ NTFS, як Досвідчений користувач (Power User), менш безпечно, ніж увійти в таку саму систему з правами Користувач (User).

Початок ->

Автор: Станіслав Павелко aka Yampo

Іcточнік: (переведено з англ.) Microsoft Technet

Взято з: oszone.ru

Увага!

Читайте інші цікаві статті на цю тему в розділі 'Статті та Книги'.

Так само в розділі 'Корисне' багато цікавої інформації