- Загроза для кінцевого користувача

- Основні проблеми «розумних» пристроїв

- Паролі, Telnet і SSH

- Статистика

- Географічний розподіл заражених пристроїв

- Географічний розподіл IP-адрес серверів, з яких на пристрої завантажується шкідливе ПО

- Розподіл активності атакуючих по днях тижня

- висновок

У 2016 році стався ряд подій, істотно підняли інтерес до теми безпеки так званих розумних пристроїв. У їх числі, наприклад, рекордні за своєю потужністю DDoS-атаки на французьку хостінговую компанію OVH і американського DNS-провайдера Dyn. Відомо, що вони були влаштовані за допомогою значного ботнету з роутерів, IP-камер, принтерів і інших пристроїв.

Крім того, в кінці минулого року світ дізнався про гігантський (майже 5 млн. Пристроїв) ботнет, що складається з роутерів . Зі зломом роутерів зіткнувся і німецький телеком-гігант Deutsche Telekom, чиї призначені для користувача пристрої виявилися заражені Mirai . Мережевим обладнанням справа не обмежилася: проблеми з безпекою були виявлені в «розумних» посудомийках Miele і кухонних плитах AGA . «Вишенькою на торті» став зловредів BrickerBot , Який, на відміну від «колег», не просто заражав вразливі пристрої, а повністю виводив їх з ладу.

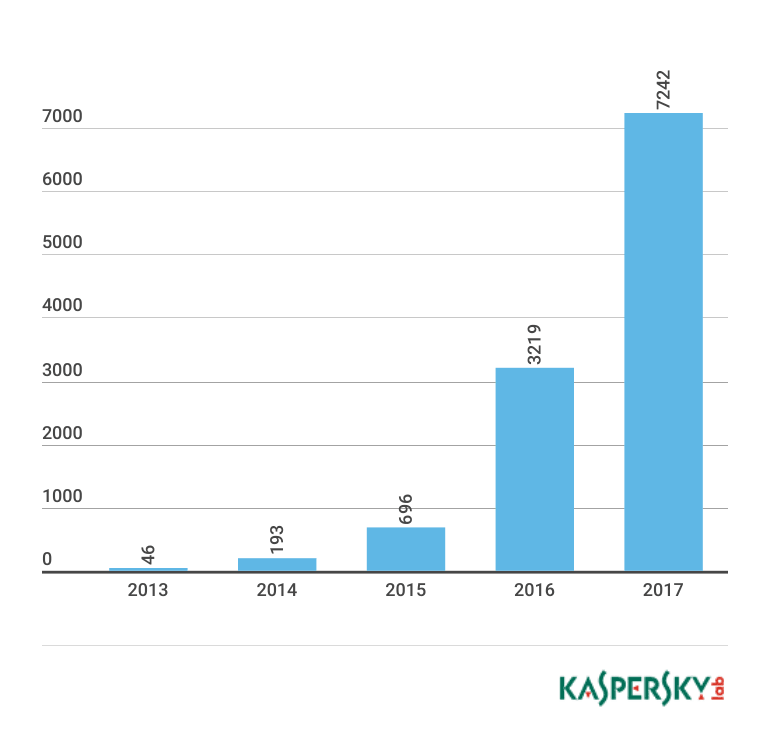

За даними Gartner в світі зараз налічується понад 6 мільярдів «розумних» пристроїв. Така кількість потенційно уразливих гаджетів не залишилося непоміченим зловмисниками: за даними на травень 2017 року колекції «Лабораторії Касперського» знаходилося кілька тисяч різних зразків шкідливого ПО для «розумних» пристроїв, причому близько половини з них були додані в 2017 році.

Зростання кількості зразків шкідливого ПО для «розумних» пристроїв, 2013-2017 р.р.

Загроза для кінцевого користувача

Наявність в домашній мережі погано сконфигурированного або містить уразливості IoT-пристрою може спричинити за собою сумні наслідки. Один з найпоширеніших сценаріїв - включення пристрою в ботнет. Це, мабуть, самий нешкідливий варіант для його власника; інші варіанти використання більш небезпечні. Так, пристрої з домашньої мережі можуть використовуватися в якості проміжної ланки для здійснення протизаконних дій. Крім того, зловмисник, який отримав доступ до IoT-пристрою може шпигувати за його власником з метою подальшого шантажу - історія вже знає подібні інциденти. Зрештою (і це далеко не найгірший сценарій), заражене пристрій може бути просто зламано.

Основні проблеми «розумних» пристроїв

прошивки

У кращому випадку, виробники випускають оновлення ПЗ для своїх «розумних» пристроїв із запізненням. У гіршому (найбільш частий випадок) - прошивка не оновлюється зовсім, у багатьох пристроях не передбачена навіть можливість установки оновлень.

Програмне забезпечення гаджетів може містити помилки, якими можуть скористатися зловмисники. Наприклад, троянець PNScan (Trojan.Linux.PNScan) намагався зламати роутери, використовуючи одну з наступних вразливостей:

- CVE-2014-9727 для атаки роутерів Fritz! Box;

- Уразливість в протоколі HNAP (Home Network Administration Protocol) і вразливість CVE-2013-2678 для атаки на роутери Linksys;

- ShellShock (CVE-2014-6271).

Якщо йому це вдавалося, він заражав пристрої Бекдор Tsunami .

Троян Persirai експлуатував уразливість, що міститься в більш ніж 1000 різних моделей IP-камер. У разі успіху він міг виконувати на пристрої довільний код з правами суперкористувача.

Ще одна дірка в безпеці пов'язана з реалізацією протоколу TR-069 . Він призначений для віддаленого управління пристроями з боку оператора і заснований на SOAP, який, в свою чергу, використовує формат XML при передачі команд. Саме в парсером команд і була знайдена уразливість. Такий спосіб зараження використовувався в деяких версіях троянця Mirai, а також в Hajime . Саме так були заражені пристрої Deutsche Telekom.

Паролі, Telnet і SSH

Ще одна проблема - паролі, що встановлюються виробником. Вони можуть бути однакові не тільки для якоїсь однієї моделі, але і, скажімо, для всієї лінійки продукції. При цьому ситуація настільки не нова, що списки комбінацій логін / пароль без праці можна знайти в Інтернеті, чим і користуються зловмисники. Полегшує їм завдання і той факт, що значна частина «розумних» пристроїв «світить» назовні портами Telnet і / або SSH.

Наприклад, ось так виглядає список пар логін-пароль однією з версій троянця Gafgyt (Backdoor.Linux.Gafgyt):

root root root - telnet telnet! root - support support supervisor zyad1234 root antslq root guest12345 root tini root letacla root Support1234

Статистика

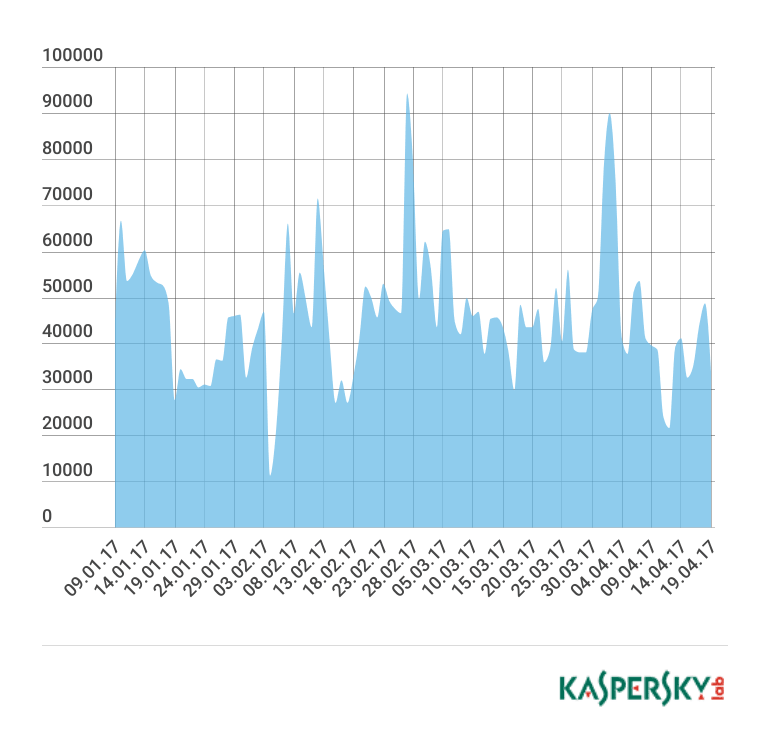

Ми налаштували кілька пасток (honeypot), які імітували різні пристрої під управлінням ОС Linux, щоб подивитися, що з ними буде відбуватися «в дикій природі». Результат не змусив себе чекати: перші спроби підключитися до відкритого telnet-порту ми побачили вже через кілька секунд. За добу ж було зареєстровано кілька десятків тисяч звернень з унікальних IP-адрес.

Кількість звернень до наших пасток з унікальних IP-адрес, січень - квітень 2017

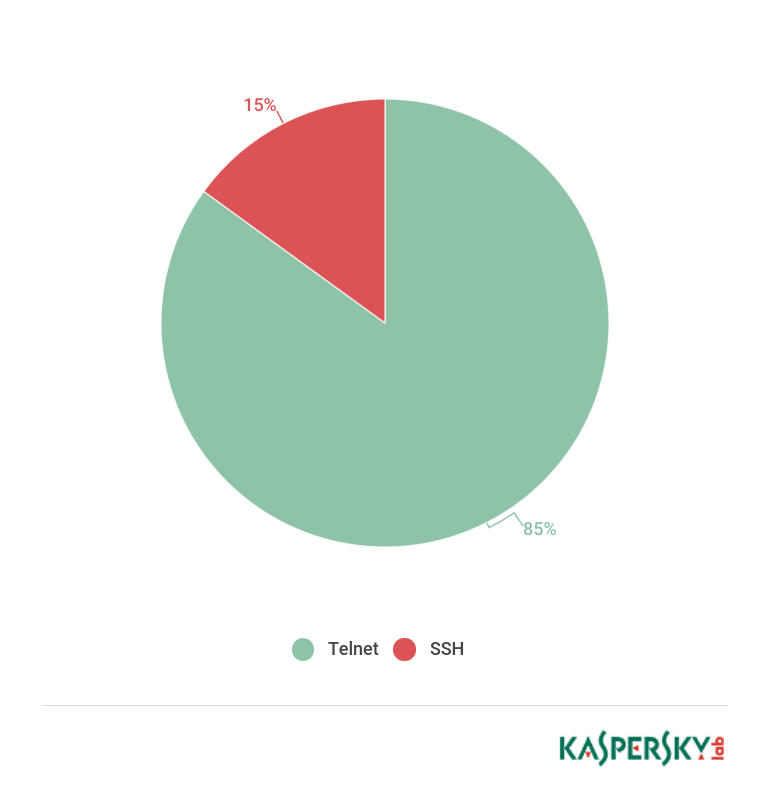

У більшості зареєстрованих нами випадків використовувався протокол telnet, інша частина припала на частку SSH.

Розподіл звернень до уловлювачів по портах, січень-квітень 2017

Список найбільш популярних пар логін / пароль, які використовуються зловредів при спробах підключитися з до telnet-порту:

User Password root xc3511 root vizxv admin admin

root admin root xmhdipc root 123456 root 888888 root 54321 support support root default root root admin password root anko root root juantech admin smcadmin root 1111 root 12345 root pass admin admin1234

Як можна помітити, список найбільш популярних комбінацій, які застосовуються в атаках на SSH, трохи відрізняється:

User Password admin default admin admin support supportadmin 1111 admin user user Administrator admin admin root root root root admin ubnt ubnt admin 12345 test test admin <Any pass> admin anypass administrator admin 1234 root password root 123456

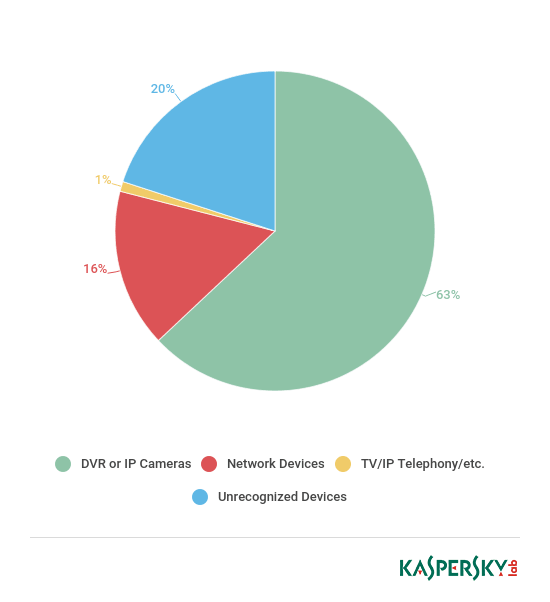

Серед пристроїв, атаки з яких ми спостерігаємо, більше 63% можна визначити, як DVR-сервіси або IP-камери, ще близько 16% - як різні мережеві пристрої, маршрутизатори практично всіх основних виробників. 1% припав на Wi-Fi-репітери та інше мережеве обладнання, TV-приставки, IP-телефонія, вихідні Ноди Tor, принтери, пристрої «розумного будинку». Ще близько 20% пристроїв однозначно впізнати не вдалося.

Розподіл джерел атак по типу пристрою, січень-квітень 2017

Більшість IP-адрес, з яких на наші ханіпоти були спроби підключення, відповідають на HTTP-запити. При цьому за одним IP-адресою найчастіше знаходиться декілька пристроїв (застосовується технологія NAT). Не обов'язково на HTTP-запит відповідає саме той пристрій, що атакувало наш ханіпот, але зазвичай це саме так.

У відповідь на такий запит приходить веб-сторінка - панель управління пристроєм, якийсь моніторинг або, наприклад, відео з камери. За цій сторінці, в тому числі, можна спробувати визначити, що це за пристрій. Нижче наведено список найбільш часто зустрічаються заголовків веб-сторінок серед атакуючих пристроїв:

HTTP TitleDevice%NETSurveillance WEB 17,40% DVR Components Download 10,53% WEB SERVICE 7,51% main page 2,47% IVSWeb 2.0 - Welcome 2,21% ZXHN H208N V2.5 2,04% Web Client 1, 46% RouterOS router configuration page 1,14% NETSuveillance WEB 0,98% Technicolor 0,77% Administration Console 0,77% MГіdem - Inicio de sesiГіn 0,67% NEUTRON 0,58% Open Webif 0,49% hd client 0 , 48% Login Incorrect 0,44% iGate GW040 GPON ONT 0,44% CPPLUS DVR - Web View 0,38% WebCam 0,36% GPON Home Gateway 0,34%

На наших ханіпотах ми бачимо лише деяку частину пристроїв. Якщо потрібно оцінити, скільки ще в світі пристроїв такого ж типу, на допомогу прийдуть спеціальні пошукові сервіси типу Shodan або ZoomEye. Вони сканують діапазони IP-адрес на предмет підтримуваних сервісів, опитують їх і індексують результати. Ми взяли найбільш популярні заголовки серед IP-камер, DVR і роутерів і пошукали їх в ZoomEye. Результати вражаючі - ми знайшли мільйони пристроїв, які потенційно можуть бути заражені (і, швидше за все, заражені) шкідливим ПЗ.

Кількість IP-адрес потенційно уразливих пристроїв - IP-камери і DVR.

HTTP TitleDevices

WEB SERVICE 2 785 956 NETSurveillance WEB 1 621 648 dvrdvs 1 569 801 DVR Components Download 1 210 111 NetDvrV3 239 217 IVSWeb 55 382 Total 7 482 115

Кількість IP-адрес потенційно уразливих пристроїв - роутери.

HTTP TitleDevicesEltex NTP 2 653 RouterOS router 2 124 857 GPON Home Gateway 1 574 074 TL-WR841N 149 491 ZXHN H208N 79 045 TD-W8968 29 310 iGate GW040 GPON ONT 29 174 Total 3 988 604

Також примітно, що серед мережевого обладнання, атаки з якого ми помітили на наших пастках, зустрічаються не тільки домашні пристрої, але й устаткування промислового класу.

Але що ще небезпечніше, серед IP-адрес, з яких виробляються атаки, зустрічаються і ті, на яких знаходяться системи моніторингу та / або управління пристроями, пов'язаними з промисловістю і безпекою:

- Касові термінали магазинів, ресторанів і автозаправних станцій

- Системи цифрового телемовлення

- Системи охорони і контролю доступу

- Пристрої екологічного моніторингу

- Моніторинг сейсмічної станції в Бангкоку

- Програмовані мікроконтролери, що використовуються в промисловості

- Системи управління електроживленням

Ми не можемо стверджувати, що саме перераховані вище пристрої заражені. Однак ми бачили атаки на наші пастки з їх IP-адрес, що, як мінімум, означає зараження одного або декількох пристроїв в їх мережі.

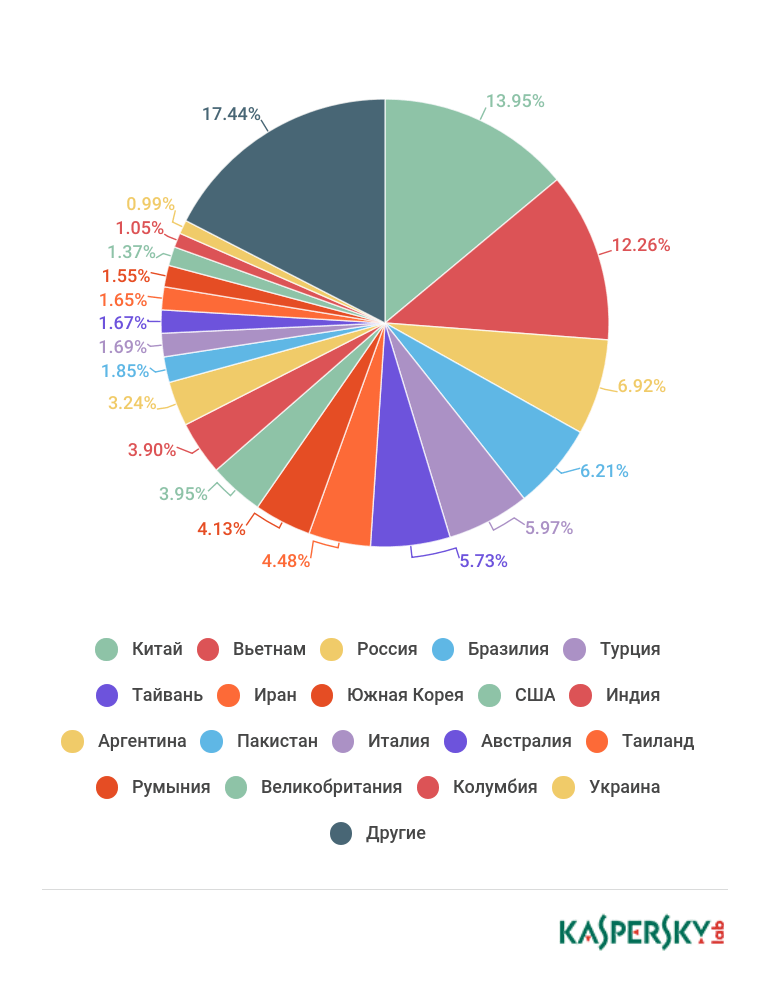

Географічний розподіл заражених пристроїв

Якщо подивитися на географічне розташування пристроїв, з IP-адрес яких ми бачили атаки на наші ханіпоти, побачимо наступну картину:

Розподіл IP-адрес атакуючих пристроїв по країнам, січень-квітень 2017

Як ми вже говорили вище, більшу частину заражених пристроїв складають IP-камери і відеореєстратори, багато хто з них широко поширені в Китаї, В'єтнамі, а також в Росії, Бразилії, Туреччини та інших країнах.

Географічний розподіл IP-адрес серверів, з яких на пристрої завантажується шкідливе ПО

Всього за 2017 рік ми зафіксували більше 2 мільйонів спроб злому і понад 11 тисяч унікальних IP-адрес, з яких скачували шкідливе ПО для IoT.

Розподіл цих IP-адрес по країнам наступне (ТОР 10):

CountryUnique IPViet Nam 2136 Taiwan, Province of China тисяча триста п'ятьдесят шість Brazil тисяча сто двадцять чотири Turkey 696 Korea, Republic of 620 India 504 United States 429 Russian Federation 373 China 361 Romania 283

Якщо ж побудувати розподіл не по IP-адресами, а за кількістю завантажень, картина буде іншою:

CountryDownloadsThailand 580267 Hong Kong 367524 Korea, Republic of 339648 Netherlands 271 654 United States 168224 Seychelles 148322 France 68648 Honduras 36988 Italy 20272 United Kingdom 16279

Ми вважаємо, що така різниця зумовлена наявністю в цих країнах bulletproof-серверів, що забезпечують набагато більш швидке і надійне поширення шкідливого ПЗ, ніж заражені пристрої.

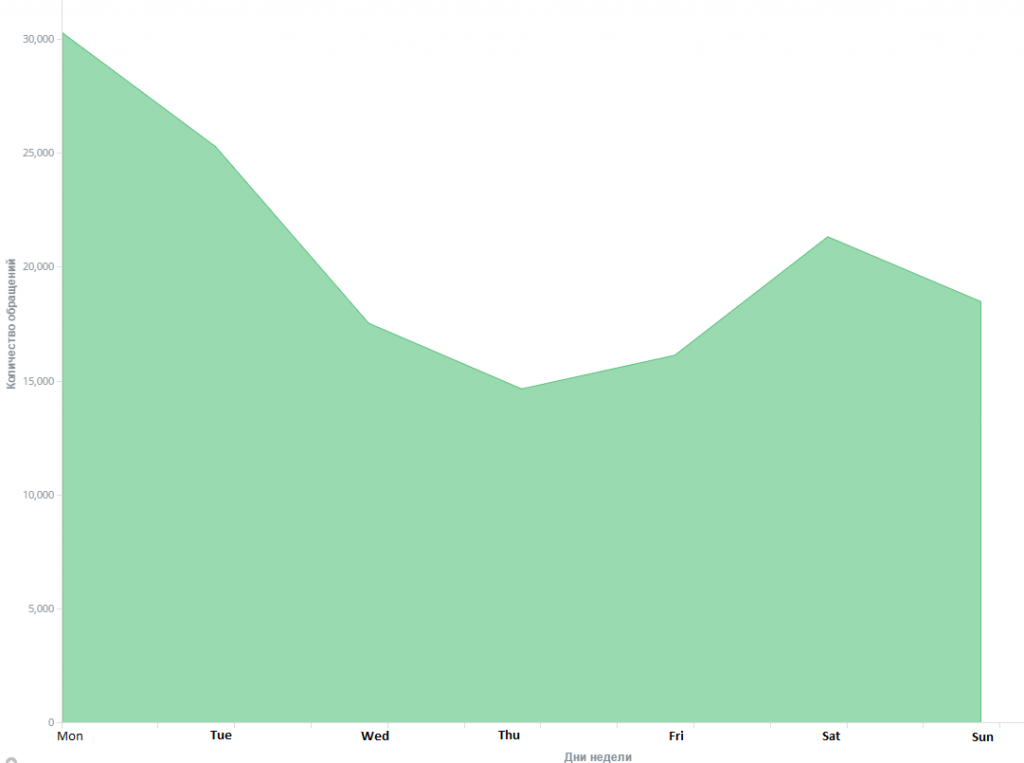

Розподіл активності атакуючих по днях тижня

У процесі аналізу активності IoT-ботнетів ми фіксували певні параметри їх функціонування. Нами було відмічено, що сплески активності (сканування, перебір паролів, спроби підключення) часто припадають на певні дні тижня.

Розподіл активності атакуючих по днях тижня, квітень 2017

По всій видимості, у зловмисників четвер - теж день важкий. Якогось іншого особливого пояснення такій динаміці ми не знайшли.

висновок

Зростання кількості шкідливих програм для Internet of Things і пов'язаних з ними інцидентів демонструють, наскільки серйозною є проблема безпеки «розумних» пристроїв. 2016 рік показав, що це не просто можлива, а цілком реальна загроза. висока конкуренція на ринку DDoS-атак підштовхує зловмисників до пошуку нових ресурсів, які допомогли б їм влаштовувати все більш потужні атаки. Ботнет Mirai продемонстрував, що такими ресурсами можуть бути «розумні» пристрої, число яких обчислюється мільярдами вже зараз, а до 2020 року аналітики різних компаній прогнозують зростання в межах від 20 до 50 мільярдів пристроїв.

У висновку ми хотіли б дати кілька рекомендацій, які допоможуть вам уберегти ваші пристрої від зараження:

- Якщо це не потрібно для використання пристрою, не відкривайте до нього доступ із зовнішньої мережі;

- Вимкніть всі мережеві сервіси, які не потрібні вам для використання пристрою.

- Якщо на пристрої є стандартний або універсальний пароль, які не можна поміняти, або попередньо встановлена обліковий запис, яку не можна деактивувати, вимкніть мережеві сервіси, в яких вони використовуються, або закрийте до них мережевий доступ ззовні.

- Перед початком використання змініть пароль за замовчуванням, встановивши новий, стійкий до прямого перебору.

- Регулярно оновлюйте прошивку пристрою до останньої версії (при наявності таких оновлень).

Дотримання цих нескладних рекомендацій допоможе запобігти більшу частину атак поширених зараз IoT-зловредів.