- Не такий страшний DDoS, як його малюють У цій статті ви дізнаєтеся про три типи DDoS атак і імена...

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Автоматика проти інтелекту

- Принцип роботи систем захистів від DDoS атак

- Не такий страшний DDoS, як його малюють

- визначення

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Не такий страшний DDoS, як його малюють

- визначення

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Не такий страшний DDoS, як його малюють

- визначення

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Не такий страшний DDoS, як його малюють

- визначення

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Автоматика проти інтелекту

- Принцип роботи систем захистів від DDoS атак

- Не такий страшний DDoS, як його малюють

- визначення

- Хто надає комп'ютери для бот мережі

- Будь-хто може стати співучасником DDoS атаки

- До DDoS атаці треба готуватися заздалегідь

- руйнують

- Атаки на ресурси системи

- Заповнення пропускної здатності каналів

- Перенаправлення DNS і використання проксі

- BGP маршрути і GRE тунелі

- Пряме підключення до Prolexic

- Не пускайте до себе боти

- Автоматика проти інтелекту

- Принцип роботи систем захистів від DDoS атак

Не такий страшний DDoS, як його малюють

У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Денис Батранков, консультант з інформаційної безпеки IBM Internet Security Systems, batrankov @ ru. ibm. com

Багато хто вважає, що захисту від DDoS атак, спеціально запруджують канали передачі даних не існує. Однак, ми в Росії просто про ці рішення не знаємо. У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Уявіть собі, що зараз на ваш WEB сервер одночасно підключаться 100 тисяч чоловік з Інтернет і спробує завантажити її головну сторінку. Чи вистачить пропускної здатності каналу в Інтернет? Як захиститися від зловмисної перевантаження ваших каналів зв'язку?

визначення

В мережі Інтернет є велика кількість заражених комп'ютерів, які виконують віддалено команди, в тому числі по команді можуть підключатися і завантажувати будь-які сторінки з будь-якого WEB сервера. Такий керований комп'ютер називає ботом. Безліч таких керованих комп'ютерів називається бот мережею. Кожен такий комп'ютер в цій мережі - зомбі, який завжди готовий виконати команду свого повелителя. У складі такої бот мережі може бути одночасно до кількох сотень тисяч комп'ютерів.

Хто надає комп'ютери для бот мережі

Реальні власники комп'ютерів частіше за все не підозрюють, що хтось може керувати їх комп'ютером віддалено. Зараз троянські програми працюють непомітно і ми, не помічаючи цього, дозволяємо невідомим людям використовувати ресурси наших комп'ютерів для їх власних цілей. Люди, які керують такий великий бот мережею можуть шантажувати великі компанії, власників інтернет магазинів, інтернет-казино, новинних сайтів, платіжних систем та інших популярних ресурсів, пропонуючи заплатити викуп за те, що вони не будуть атакувати їх за допомогою своєї бот мережі.

Безумовно, такі обчислювальні ресурси представляють явний практичний інтерес. Можна не тільки проводити DDoS атаки, але і розсилати спам або проводити розподілені обчислення, наприклад підбір пароля. Тому, дуже часто проводяться спроби вкрасти бот мережу. Щоб зомбований комп'ютер сприйняв команду від господаря потрібно довести, що ти господар, наприклад за допомогою пароля. Якщо цей пароль підібрати, то є шанс стати власником невеликої зграї комп'ютерів. Наприклад, це можливо для мережі на основі ботів BlackEnergy, які захищені тільки паролем.

Приклад 1. Найбільші бот мережіВиявлена нова бот мережу під назвою Kraken, що включає близько 400 тисяч комп'ютерів. Розміри бот мережі перевершують всесвітньо відому бот мережа Storm, розмір якої близько 100 тисяч комп'ютерів. Джерело: компанія Damballa на конференції RSA 7.04.2008

Запитайте у самого себе: а які у мене гарантії, що мій комп'ютер не входить в бот мережу? Чи дає такі гарантії встановлений сигнатурний антивірус? Не схоже. За статистикою 40% комп'ютерів входять до бот мережу мають антивірус, який не визначає, що комп'ютер заражений. Чи дає гарантії встановлений поведінковий антивірус або система запобігання атак? Можливо, але багато людей навіть не знають що це таке. І, слово спеціально, йдучи з роботи ніколи не вимикають комп'ютер.

Будь-хто може стати співучасником DDoS атаки

Для того, щоб ваш комп'ютер став учасником DDoS атаки абсолютно необов'язково, щоб на ньому була вразливість або встановлений якийсь зі шкідливим кодом. Код для атаки може бути у вашого сусіда в мережі або на популярному сайті в Інтернеті. Так Trojan-Downloader.JS.Agent вставляє шкідливий javascript в усі сусідні комп'ютери за допомогою атаки ARP spoofing, поки вони вантажать сторінки в своїм браузером з Інтернет. Це може бути будь-який код, включаючи код для проведення DDoS атаки. Ось цей код в вашому браузері виконає 10000 з'єднань з будь-яким сайтом:

<Div id = "attack" style = "visibility: hidden"> <script type = "text / javascript"> attack_host = "www. {Атакується сайт} .com" attack_port = 80 path = 'index.html' for (i = 1; i <= 10000; i ++) {document.write ( '<img src = "http: //' + attack_host + ':' + attack_port + '/' + path + '?' + Math.random () + ' ">');} </ script> </ div>

Якщо ви читаєте якусь сторінку через WEB браузер, наприклад сторінку з цією статтею, і в ній буде впроваджений цей javascript код, то ви стаєте співучасником DDoS атаки і 10000 раз нападете на обраний автором скрипта сайт. А якщо цю статтю прочитає 10000 чоловік, то на сайт вже буде здійснено вже 100 000 000 (100 мільйонів) з'єднань. Інший варіант, якщо один з користувачів вставить цей javascript в сайт, де контент сайту заповнюється самими користувачами (форуми, блоги, соціальні мережі), то допомагати в здійсненні атаки буде будь-яка людина зайшов на сайт. Наприклад, якщо це будуть odnoklassniki.ru, де вже 20 мільйонів користувачів, то теоретично можна здійснити атаку на сайт за допомогою 200000000000 (200 мільярдів) з'єднань. і це не межа Так що ви вже уявляєте собі масштаб загрози. Захищатися треба. Як власникам мережевих ресурсів від атак, так і користувачам від того, щоб не стати співучасниками атаки.

Приклад 2: Як здійснити DoS атаку на WEB сервер за допомогою двох викруток і браузера.

Запускаєте Internet Explorer, вводите адресу необхідного сайту, однією викруткою фіксуєте кнопку Ctrl, інший F5. Кількість запитів в секунду, які буде посилати ваш Internet Explorer може утруднити роботу сайту і навіть перешкодити іншим людям відвідати цей же ресурс.

До DDoS атаці треба готуватися заздалегідь

Інтернет досить агресивне середовище, щоб починати в ньому бізнес, не подбавши про свій захист. Але багато компаній живуть в ньому згідно з приказкою: поки грім не вдарить, мужик не перехреститься. DoS і DDoS атаки відрізняються тим, що з ними неможливо боротися без попередньої підготовки. До того ж, і це ще гірше, з ними все одно складно боротися, навіть якщо ви підготувалися заздалегідь. Якщо зараз страждають DNS і WEB сайти, то на підході загроза таким все більш популярних сервісів як VoIP і IPTV.

Приклад 3: DDoS атака на урядові сайти Естонії

Атаки проти естонських урядових сайтів почалися після перенесення владою статуї Бронзового солдата з центру Талліна на околиці. В результаті багато урядові сайти Естонії перестали працювати, а місцева комп'ютерна група швидкого реагування була змушена закрити доступ до сайтів з-за кордону. Пік атак припав на 8 і 9 травня 2007 року. За словами прем'єр-міністра Естонії, атаки були лавину запитів, іноді до 5 мільйонів в секунду проти звичайної відвідуваності 1-1,5 тис. В день. У цій атаці звинуватили Росію, тим більше, що деякі російські хакери брали на себе відповідальність за ці дії. Чи була дійсно Росія джерелом атаки читайте в кінці статті.

На жаль, багато сервера виставляються в Інтернеті навіть без захисту фаєрволом, не кажучи вже про більш складні системи захисту типу систем запобігання атак. У підсумку, в той момент коли починається атака, з'ясовується, що захищатися нічим і компанії змушені витрачати дорогоцінний (в момент атаки) час на прості речі, такі як установка брандмауера на сервер, установка системи запобігання атак або перехід до іншого провайдера. Але, оскільки DDoS атаки навіть з встановленими системами захисту складно зупинити, а в момент атаки у вас не буде часу на вибір вірного способу захисту, то ви зможете покластися тільки на засоби захисту свого провайдера. І, як правило, в тому що DDoS атака провалилася - заслуга провайдера. Саме про правильний вибір провайдера і піде розповідь в цій статті. Для початку давайте подивимося більш детально якими бувають атаки типу відмова в обслуговуванні.

Існує кілька способів групування DoS атак за типами. Одна з логічних категоризації DoS атак знаходиться тут http://www.niser.org.my/resources/dos_attack.pdf

Розрізняють декілька видів DoS атак.

руйнують

Атаки, які призводять до того що пристрій в мережі стає повністю непрацездатною: зависає, знищується операційна система або конфігурація. Такі атака засновані на вразливості програмного забезпечення атакованих систем.

Атаки на ресурси системи

Атаки, які значно знижують продуктивність пристроїв або додатків. Наприклад до цього класу належить атака SYN Flood.

Заповнення пропускної здатності каналів

У цю категорію потрапляють атаки, які своєю метою ставлять переповнення пропускної здатності каналів. Зазвичай для переповнення каналу використовуються будь-який вид пакетів TCP, ICMP або UDP з підробленими адресами джерела випадково змінюються в діапазоні всіляких значень, адреси одержувача в пакеті точно також випадково вибирають з діапазону мережі, яка знаходиться на атакованому каналі. Однак зараз такі атаки, стали здійснюватися за допомогою мереж заражених комп'ютерів, де адреси джерел атаки справжні, і таким чином, практично неможливо відрізнити від підключаються комп'ютерів реальних користувачів.

Ще одним різновидом DDoS атак такого типу є DRDoS атаки (Distributed Reflection DoS), які можуть використовувати як джерело своєї атаки будь-сервер в Інтернеті. Ідея DRDoS: будь-який сервер на пакет TCP c SYN прапором обов'язково відповість пакетом TCP c прапорами SYN + ACK. Якщо адресою джерела в першому пакеті поставити адресу жертви, то сервер надішле кілька TCP пакетів з прапорами SYN + ACK за адресою жертви, поки не зрозуміє, що жертва з'єднання не хоче і з'єднання не буде. Якщо використовувати для атаки багато таких потужних серверів, що відповідають на помилкові пакети по помилковому адресою, то жертва буде заповнена потоком пакетів.

Схема роботи DRDoS.

Приклад 4: DDoS на КомерсантГенеральний директор видавничого дому "Комерсант" Дем'ян Кудрявцев заявив в інтерв'ю агентству "Інтерфакс" 14 березня 2008 року, що фінансові втрати компанії, пов'язані з блокуванням сайту www.kommersant.ru в результаті DDoS атак, обчислюються десятками або навіть сотнями тисяч доларів.

Кудрявцев підкреслив, що DDoS атаки на сайт "Комерсанта" безпрецедентні для Росії: "Якщо відомі атаки на сайти естонського посольства, радіостанції" Ехо Москви "представляли собою 200-300 мегабайт сміттєвого трафіку в секунду, то вчора на наш сайт його рівень досяг 2 гігабайт в секунду ", - зазначив він.

Джерело: securitylab.ru

Атаки 1 і 2 типу зустрічаються досить частини і для боротьби з ними адміністратори вже давно ефективно використовують як мережеві так і хостової системи запобігання атак (IPS). У цій статті ми будемо говорити про захист від атак 3 типу, оскільки про ці методи захисту поки що немає інформації в російськомовному Інтернеті. Атака третього типу може бути виявлена системою виявлення або запобігання атак, але заблокувати таку атаку на самому каналі жодна система захисту на жаль не зможе. Канал під час атаки переповнений і в захисті від атак повинен брати участь вищестоящий провайдер. IPS зазвичай не використовуються для захисту від таких атак, хоча сигнатури для захисту SYNFlood і UDPFlood допомагають зменшити вплив цих атак, розвантаживши атаковані сервера. Найчастіше для атак цього типу використовуються бот мережі, які виконують цілком легітимні підключення і роботу з вашою мережею. Але проблема в тому, що їх занадто багато і відрізнити зомбований комп'ютер від реального користувача практично неможливо. Атаки третього типу знайомі всім дачникам, які намагаються виїхати з Москви в п'ятницю і повернутися в Москву в неділю: МКАД і все траси в області забиті і ніякими засобами позбутися їх не можна. Всі намагаються прорватися крізь пробку лаються, хоча насправді самі і є частиною цієї пробки. Залишається тільки чекати, коли це все скінчиться саме.

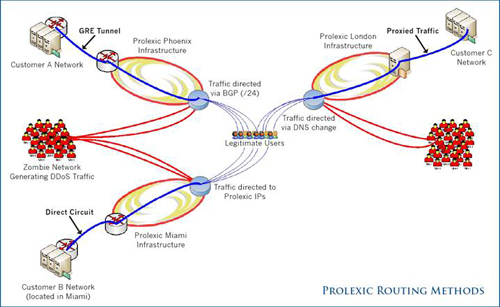

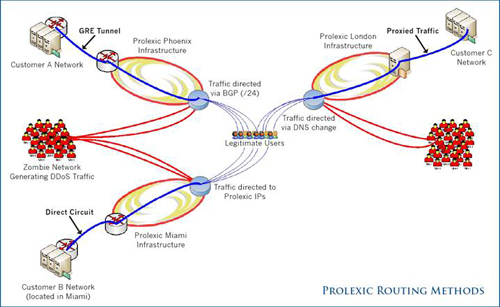

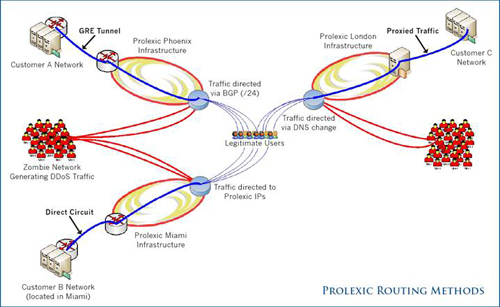

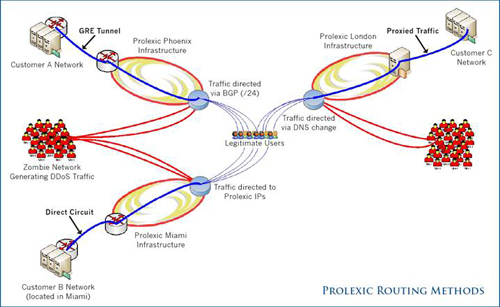

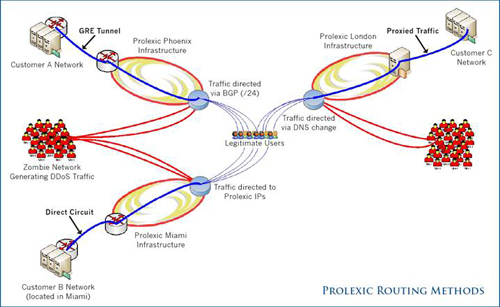

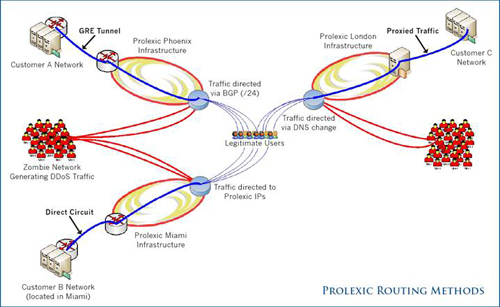

Якщо ваш провайдер не пропонує послугу по блокуванні DDoS атак, то у вас є варіант попросити когось ще це зробити, але не змінюючи провайдера. Таку послугу ми розберемо на прикладі компанії Prolexic ( www.prolexic.com ). Навіть, якщо на вас зараз йде атака, то ви можете досить швидко блокувати її за допомогою сервісу Prolexic одним з наступних варіантів.

Перенаправлення DNS і використання проксі

Ви можете прописати в DNS IP адреси мережі компанії Prolexic. Припустимо прописати, що ваш WEB сервер стоїть на IP адреси Prolexic. В результаті атака буде направлятися в їх мережу, трафік DDoS буде відрізуватися, а потрібний трафік з вашого WEB сайту за допомогою зворотного проксі доставлятися всім клієнтам. Цей варіант дуже підходить Інтернет банкам, Інтернет магазинах, онлайн-казино або електронних журналів. До того ж проксі дозволяє кешувати дані.

BGP маршрути і GRE тунелі

Prolexic може, використовуючи протокол маршрутизації BGP сказати всьому Інтернету, що ваша мережа знаходиться в мережі Prolexic і весь трафік перенаправлятиметься до них, де і буде очищатися від зловмисного вмісту. Чистий трафік вам перенаправлятиметься за допомогою протоколу GRE, який переносить дані в вашу мережу так, як ніби ніякої DDoS атаки і не було. А ви зі своєї мережі будете відповідати на які прийшли до вас пакети в звичайному режимі, оскільки ваш канал вже не буде перевантажений.

Пряме підключення до Prolexic

Можна безпосередньо підключити свою мережу через Prolexic і завжди бути під їх захистом, але зі зрозумілих причин це не завжди можливо. Якщо ваша компанія міжнародна, то частину своїх ресурсів ви можете підключити через компанію Prolexic або подібні компанії. І на вас буде складно здійснити DDoS атаку.

Картинка з сайту www.prolexic.com

Як саме компанія Prolexic відрізняє трафік зомбованих комп'ютерів від трафіку звичайних мені знайти не вдалося. У технічній документації міститься інформація про якусь унікальною технологією використовує деякі апаратні і програмні засоби. Але найголовніше в цій послузі, що є до кого звернутися, якщо DDoS вже йде і є можливість блокувати її досить швидко.

Приклад 5. Чудес не буває.Щоб підкреслити це, треба зауважити, що були атаки і на сам Prolexic. У травні 2006 року з'явилося повідомлення, що його DNS сервера перестали працювати разом з DNS серверами їх клієнтів. Детальніше тут www.secure64.com/ddos-news/prolexic-pharmamaster.html . Хоча потім виявилося, що атака була не на самі мережі Prolexic, на захищених за допомогою технології DNS Shield (www.ultradns.com/technology/dnsshield.html) DNS сервера компанії UltraDNS, але постраждало 80% клієнтів Prolexic. Загалом історія темна.

Великі компанії, такі як IBM, Microsoft, Apple, Sony, AMD, BMW, Toyota, FedEx, NASA, NBA, MTV захищають свої WEB сайти від DDoS атак за допомогою сервісу Akamai ( www.akamai.com ). Однак захист від DDoS, це лише одна з можливостей сервісу Akamai. Цей сервіс дозволяє компаніям мати дзеркало своїх сайтів в тисячах різних точок по всій земній кулі, гарантуючи 100% доступність в будь-який час. Зазвичай на дзеркалах лежать мультимедійні дані, такі як відео, аудіо та графіка. Akamai використовує математичні алгоритми для вирішення проблем з перевантаженнями виникають на WEB серверах в глобальному масштабі. Ці алгоритми були розроблені в Массачусетському технологічному інституті (MIT). І саме завдяки їм Akamai забезпечує швидку і надійну передачу контенту користувачам Інтернет. Є в долі компанії і сумний факт: один із засновників Akamai Даніель Левін був убитий при спробі зупинити терористів в одному з літаків захоплених 11 вересня 2001 року в США.

Приклад 6.Але навіть Akamai одного разу в 2004 році був виведений на годину з ладу. Кажуть, що це була атака на DNS, але це теж одна з темних історій. Детальніше тут www.washingtonpost.com/wp-dyn/articles/A44688-2004Jun15.html

Не пускайте до себе боти

У звичайній ситуації неможливо відокремити трафік ботів від трафіку реальних користувачів: на вигляд це абсолютно однакові запити з різних адрес-джерел. 99% цих адрес-джерел можуть бути ботами, і лише 1% - реальними людьми, охочими скористатися вашим сайтом. І тут виникає цілком очікуване рішення: треба просто мати список цих зомбі і блокувати їх. Але як зібрати такий глобальний список, адже це впливає на весь світ? І як з'ясовується для нас це елементарно.

Є комерційні компанії, які безперервно збирають список адрес із зараженими комп'ютерами. Залишається тільки припустити ваш трафік через фільтр, який відріже непотрібні запити і залишить потрібні. Тут фільтром може бути або міжмережевий екран, на який була встановлена нова політика фільтрації або маршрутизатор на який було надіслано новий список доступу, однак найбільш ефективним є застосування спеціальних блокаторів. Пора вже назвати імена таких виробників (в алфавітному порядку):

- Arbor (www.arbornetworks.com/en/threat-management-system.html)

- Cisco (www.cisco.com/en/US/products/ps5888/index.html)

- CloudShield (www.cloudshield.com/Products/cs2000.asp)

- Narus (www.narus.com/products/index.html)

Компанія Arbor збірає списки адрес бот мереж ( http://atlas.arbor.net/summary/botnets ), Що вікорістовується в продуктах Arbor и ее партнерів. Такі списки адрес Постійно оновлюються раз в 15 хвилин І, например, Використовують для Виявлення Підключення захіщаються робочих станцій до бот мереж в продукті IBM Proventia Anomaly Detection System. У першому випадку у провайдерів використовується технологія Peakflow SP, в іншому в корпоративних мережах технологія Peakflow X. Пристрої виробників систем захисту від розподілених атак відрізняються в першу чергу максимальними швидкостями на яких вони працюють і числом одночасно захищаються клієнтів. Якщо у вас канали передачі даних використовують або планують більш одного 10Гбіт з'єднання, то потрібно вже замислюватися якого виробника вибрати. Крім того, виробники відрізняються різним додатковим функціоналом, часом необхідним на виявлення атаки і включення захисту, продуктивністю та іншими параметрами.

Автоматика проти інтелекту

У разі, коли атака спрямована не на сервер, а на переповнення каналу, то боти підставляють в якості адреси-джерела будь-адреси і трафік виглядає як потік якихось даних з усіх адрес Інтернету на всі адреси, що атакується мережі. Це найскладніший вид атаки.

Приклад 7: Атака на провайдера

30-31 травня 2007 року петербурзький провайдер Infobox піддався масованій DDoS-атаці - до 2 Гб в секунду. Атака велася з десятків тисяч адрес, розташованих по всьому світу, в тому числі з Росії, Кореї, ОАЕ, Китаю. Атаці піддавалися DNS сервера. В результаті велика частина каналів виявилася перевантажена. Cайт, розміщені у провайдера сервери і поштові скриньки були повністю або частково недоступні. Техпідтримка повідомила: "Ми намагаємося мінімізувати збиток, що наноситься атакою, але це досить проблематично і може викликати незручності для частини клієнтів (блокування доступу з мереж великих провайдерів)". За словами генерального директора "Інфобокс" Олексія Бахтіарова, атака велася з десятків тисяч адрес, розташованих по всьому світу ". Джерело: securitylab.ru, 03.07.07

Для атак такого типу розроблені складні системи аналізу поведінки трафіку в мережі провайдера. Основна складність інформаційних потоків в мережі будь-якого провайдера: їх величезна кількість. Людині не під силу проаналізувати таку кількість різних з'єднань в секунду і тут ми змушені покладатися на штучний інтелект систем аналізу аномалій.

По суті в момент початку наведеної вище DDoS атаки мережу провайдера повинна була припинити приймати запити від нових IP адрес і пускати в свою мережу тільки запити з IP адрес які приходили раніше при нормальному функціонуванні системи. Поточні клієнти б навіть не помітили DDoS атаки. Але для цього треба було збирати щодня цей білий список. А для цього в мережі повинна була функціонувати система аналізу поведінки мережі, яка б відрізнила своїх клієнтів від небажаних.

Я звичайно описую реакцію системи аналізу аномалій досить спрощено. Насправді в штучному інтелекті таких систем криються розробки інститутів, роки практичного вивчення DDoS атак і результати дисертацій. Програмісти вже написали програми які легко грають в шахи, що було досить непросто - треба було обіграти людини. Точно також захист від DDoS - складна програма вимагає високої концентрації останніх досягнень в області аналізу трафіку, щоб в автоматичному режимі зреагувати на атаку. Методи атаки можуть змінюватися атакуючими раз в півгодини і система повинна це відстежити і вжити відповідних заходів.

Виробники таких складних систем аналізу трафіку зазвичай розповідають які саме принципи закладені в механізми захисту тільки при особистій зустрічі. У цій статті мені теж не вистачить місця для їх детального викладу. Спробую лише розкрити основні принципи роботи.

Принцип роботи систем захистів від DDoS атак

Система захисту від DDoS атак базується на вже наявних в мережі маршрутизаторах і додає в мережу свої два компоненти:

- пристрій для блокування DDoS атаки. В англійській мові цей пристрій називають mitigator. У зв'язку з відсутністю аналогічних статей на цю тему я введу російський термін: буду називати його блокіратор;

- пристрій з вбудованим штучним інтелектом для виявлення DDoS атаки і перенаправлення атаки на блокіратор, буду називати його детектор.

Треба зауважити, що в завдання блокіратора входить не тільки блокування трафіку, а й його уповільнення. Після виявлення DDoS атаки на якусь мережу аналізатор трафіку вставляє в таблиці динамічної маршрутизації (за допомогою BGP або OSPF) запис, яка говорить, що маршрут в атакується мережу лежить через цей блокіратор.

В результаті весь трафік атаки починає проходити через блокіратор, що дає можливість заблокувати трафік атаки, а легітимний трафік передати в мережу, що захищається. Передача в мережу, що захищається здійснюється будь-яким доступним способом, наприклад за допомогою інкапсуляції трафіку всередині GRE.

Після завершення атаки, таблиця маршрутизації перенастраивается, щоб трафік проходив через кінцевий маршрутизатор, пов'язаний з цією мережею.

Більш докладно роботу розглянемо на конкретному прикладі: зв'язка детекторів Arbor SP + з блокуванням Arbor TMS. SP тут в назві означає Service Provider, а TMS - Threat Management System. Треба зауважити, що детектори Arbor SP часто використовуються спільно з блокаторами інших компаній, наприклад, вони спільно працюють з Cisco Guard і CloudShield CS-2000.

Arbor TMS виконує захист від DDoS атак різних типів. Основною перевагою захисту на базі Arbor TMS є блокування атак з випадкових підроблених IP адрес всього Інтернету на всі адреси з атакується мережі, що мають на меті переповнення каналу. Для виявлення DoS атаки використовується детектори Arbor SP. Пристрої Arbor SP збирають інформацію з усіх маршрутизаторів і світчей провайдера про трафік і аналізують його. Збір інформації збирається з будь-якого протоколу повідомлення про потоках, наприклад за допомогою Cisco NetFlow. Для перенаправлення трафіку атакується мережі через пристрій Arbor TMS використовується протокол BGP. Управління пристроєм TMS здійснюється через Arbor SP контролер, який не тільки керує, а й збирає flow потоки від маршрутизаторів. Контролер підтримує до 5 маршрутизаторів. Кожні нові 5 маршрутизаторів обслуговуються додатковим колектором, який збирає flow потоки і передає в контролер. Для передачі відфільтрованого хорошого трафіку назад в канал використовується інкапсуляція GRE або MPLS. При виявленні DoS атаки колекторами Arbor SP по протоколу BGP додається відповідне пристрій TMS як наступний маршрутизатор для атакується мережі і таким чином трафік автоматично перенаправляється на фільтруючий пристрій всіма маршрутизаторами.

Існує кілька етапів роботи зв'язки Arbor SP + TMS.

- Виявлення. Детектор Arbor SP розуміє, що почалася DDoS атака.

- Активація захисту. Детектор дає необхідну інформацію TMS для його роботи.

- Перенастроювання маршрутизації. TMS дає маршутізаторам інформацію по протоколу BGP про те які мережі він буде фільтрувати. Маршрутизатор починають посилати йому трафік призначений тільки для цих мереж. Трафік для інших мереж передається так само.

- Фільтрація. TMS отримує трафік і видаляє з нього шкідливі пакети.

- Перенаправлення. TMS перенаправляє корисний трафік клієнта провайдера. Для цього на маршрутизатор до якого підключений клієнт передаються пакети, інкапсульовані усередині GRE.

Які саме захисні механізми реалізовані в Arbor TMS у відкритому доступі я не знайшов, тому розглядаю цю інформацію як конфіденційну.

Приклад 8: Експерт США: Хакерські атаки на Естонію виходили "не з Кремля"

Про це заявив старший інженер з питань безпеки відомої американської компанії Arbor Networks Хосе Назаріо. За його словами, атаки йшли з величезного числа комп'ютерів по всьому світу, в тому числі з США і В'єтнаму. "Жоден з джерел, аналіз яких ми провели по всьому світу, не показує явну лінію з Москви в Таллінн. Замість цього в Естонію все йшло з усього світу", - сказав Назаріо в інтерв'ю спеціалізованому журналу IT PRO, присвяченому інформаційним технологіям.

За словами Назаріо, хакерські атаки, через які в кінці квітня якийсь час був блокований доступ, зокрема, на сайти президента Естонії, МЗС, парламенту та інших відомств, були глобальними і не виходили з однієї країни. Вони не були також результатом узгоджених зусиль будь-якого урядового відомства, сказав експерт.

Дослідження Arbor Networks показало, що напади на естонські інтернет-сайти були організовані з використанням гігантських мереж, що працюють в автоматичному режимі комп'ютерів, число яких могло досягати 1 мільйона.

- Не завжди провайдеру вигідно захищати вас від DoS атак, оскільки якщо трафік йде до вас, то ви платите за нього, а якщо провайдер його заблокував у себе, то за цей трафік платить він. Тому підписуючи договір обговоріть позицію провайдера по блокуванню трафіку в разі DoS, DDoS і DRDoS атак на вас.

- Провайдери можуть використовувати різні рішення для захисту від DDoS атак. Запитайте вашого провайдера чи є вони у нього взагалі і якщо є, то які.

- Не забудьте про сповіщення самих себе про атаки на ваш сервер. Це може бути якась автоматизована система, це може бути власна чергова зміна, а може бути моніторинг безпеки черговою зміною спеціалізованої компанії.

- Не варто економити на консультантів з інформаційної безпеки. Для складних проблем вже знайдені хороші рішення як в медицині і техніці, так і в області ІБ.

12 серпня 2008р., Денис Батранков, консультант з інформаційної безпеки IBM Internet Security Systems, batrankov @ ru. ibm. com

Не такий страшний DDoS, як його малюють

У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Денис Батранков, консультант з інформаційної безпеки IBM Internet Security Systems, batrankov @ ru. ibm. com

Багато хто вважає, що захисту від DDoS атак, спеціально запруджують канали передачі даних не існує. Однак, ми в Росії просто про ці рішення не знаємо. У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Уявіть собі, що зараз на ваш WEB сервер одночасно підключаться 100 тисяч чоловік з Інтернет і спробує завантажити її головну сторінку. Чи вистачить пропускної здатності каналу в Інтернет? Як захиститися від зловмисної перевантаження ваших каналів зв'язку?

визначення

В мережі Інтернет є велика кількість заражених комп'ютерів, які виконують віддалено команди, в тому числі по команді можуть підключатися і завантажувати будь-які сторінки з будь-якого WEB сервера. Такий керований комп'ютер називає ботом. Безліч таких керованих комп'ютерів називається бот мережею. Кожен такий комп'ютер в цій мережі - зомбі, який завжди готовий виконати команду свого повелителя. У складі такої бот мережі може бути одночасно до кількох сотень тисяч комп'ютерів.

Хто надає комп'ютери для бот мережі

Реальні власники комп'ютерів частіше за все не підозрюють, що хтось може керувати їх комп'ютером віддалено. Зараз троянські програми працюють непомітно і ми, не помічаючи цього, дозволяємо невідомим людям використовувати ресурси наших комп'ютерів для їх власних цілей. Люди, які керують такий великий бот мережею можуть шантажувати великі компанії, власників інтернет магазинів, інтернет-казино, новинних сайтів, платіжних систем та інших популярних ресурсів, пропонуючи заплатити викуп за те, що вони не будуть атакувати їх за допомогою своєї бот мережі.

Безумовно, такі обчислювальні ресурси представляють явний практичний інтерес. Можна не тільки проводити DDoS атаки, але і розсилати спам або проводити розподілені обчислення, наприклад підбір пароля. Тому, дуже часто проводяться спроби вкрасти бот мережу. Щоб зомбований комп'ютер сприйняв команду від господаря потрібно довести, що ти господар, наприклад за допомогою пароля. Якщо цей пароль підібрати, то є шанс стати власником невеликої зграї комп'ютерів. Наприклад, це можливо для мережі на основі ботів BlackEnergy, які захищені тільки паролем.

Приклад 1. Найбільші бот мережіВиявлена нова бот мережу під назвою Kraken, що включає близько 400 тисяч комп'ютерів. Розміри бот мережі перевершують всесвітньо відому бот мережа Storm, розмір якої близько 100 тисяч комп'ютерів. Джерело: компанія Damballa на конференції RSA 7.04.2008

Запитайте у самого себе: а які у мене гарантії, що мій комп'ютер не входить в бот мережу? Чи дає такі гарантії встановлений сигнатурний антивірус? Не схоже. За статистикою 40% комп'ютерів входять до бот мережу мають антивірус, який не визначає, що комп'ютер заражений. Чи дає гарантії встановлений поведінковий антивірус або система запобігання атак? Можливо, але багато людей навіть не знають що це таке. І, слово спеціально, йдучи з роботи ніколи не вимикають комп'ютер.

Будь-хто може стати співучасником DDoS атаки

Для того, щоб ваш комп'ютер став учасником DDoS атаки абсолютно необов'язково, щоб на ньому була вразливість або встановлений якийсь зі шкідливим кодом. Код для атаки може бути у вашого сусіда в мережі або на популярному сайті в Інтернеті. Так Trojan-Downloader.JS.Agent вставляє шкідливий javascript в усі сусідні комп'ютери за допомогою атаки ARP spoofing, поки вони вантажать сторінки в своїм браузером з Інтернет. Це може бути будь-який код, включаючи код для проведення DDoS атаки. Ось цей код в вашому браузері виконає 10000 з'єднань з будь-яким сайтом:

<Div id = "attack" style = "visibility: hidden"> <script type = "text / javascript"> attack_host = "www. {Атакується сайт} .com" attack_port = 80 path = 'index.html' for (i = 1; i <= 10000; i ++) {document.write ( '<img src = "http: //' + attack_host + ':' + attack_port + '/' + path + '?' + Math.random () + ' ">');} </ script> </ div>

Якщо ви читаєте якусь сторінку через WEB браузер, наприклад сторінку з цією статтею, і в ній буде впроваджений цей javascript код, то ви стаєте співучасником DDoS атаки і 10000 раз нападете на обраний автором скрипта сайт. А якщо цю статтю прочитає 10000 чоловік, то на сайт вже буде здійснено вже 100 000 000 (100 мільйонів) з'єднань. Інший варіант, якщо один з користувачів вставить цей javascript в сайт, де контент сайту заповнюється самими користувачами (форуми, блоги, соціальні мережі), то допомагати в здійсненні атаки буде будь-яка людина зайшов на сайт. Наприклад, якщо це будуть odnoklassniki.ru, де вже 20 мільйонів користувачів, то теоретично можна здійснити атаку на сайт за допомогою 200000000000 (200 мільярдів) з'єднань. і це не межа Так що ви вже уявляєте собі масштаб загрози. Захищатися треба. Як власникам мережевих ресурсів від атак, так і користувачам від того, щоб не стати співучасниками атаки.

Приклад 2: Як здійснити DoS атаку на WEB сервер за допомогою двох викруток і браузера.

Запускаєте Internet Explorer, вводите адресу необхідного сайту, однією викруткою фіксуєте кнопку Ctrl, інший F5. Кількість запитів в секунду, які буде посилати ваш Internet Explorer може утруднити роботу сайту і навіть перешкодити іншим людям відвідати цей же ресурс.

До DDoS атаці треба готуватися заздалегідь

Інтернет досить агресивне середовище, щоб починати в ньому бізнес, не подбавши про свій захист. Але багато компаній живуть в ньому згідно з приказкою: поки грім не вдарить, мужик не перехреститься. DoS і DDoS атаки відрізняються тим, що з ними неможливо боротися без попередньої підготовки. До того ж, і це ще гірше, з ними все одно складно боротися, навіть якщо ви підготувалися заздалегідь. Якщо зараз страждають DNS і WEB сайти, то на підході загроза таким все більш популярних сервісів як VoIP і IPTV.

Приклад 3: DDoS атака на урядові сайти Естонії

Атаки проти естонських урядових сайтів почалися після перенесення владою статуї Бронзового солдата з центру Талліна на околиці. В результаті багато урядові сайти Естонії перестали працювати, а місцева комп'ютерна група швидкого реагування була змушена закрити доступ до сайтів з-за кордону. Пік атак припав на 8 і 9 травня 2007 року. За словами прем'єр-міністра Естонії, атаки були лавину запитів, іноді до 5 мільйонів в секунду проти звичайної відвідуваності 1-1,5 тис. В день. У цій атаці звинуватили Росію, тим більше, що деякі російські хакери брали на себе відповідальність за ці дії. Чи була дійсно Росія джерелом атаки читайте в кінці статті.

На жаль, багато сервера виставляються в Інтернеті навіть без захисту фаєрволом, не кажучи вже про більш складні системи захисту типу систем запобігання атак. У підсумку, в той момент коли починається атака, з'ясовується, що захищатися нічим і компанії змушені витрачати дорогоцінний (в момент атаки) час на прості речі, такі як установка брандмауера на сервер, установка системи запобігання атак або перехід до іншого провайдера. Але, оскільки DDoS атаки навіть з встановленими системами захисту складно зупинити, а в момент атаки у вас не буде часу на вибір вірного способу захисту, то ви зможете покластися тільки на засоби захисту свого провайдера. І, як правило, в тому що DDoS атака провалилася - заслуга провайдера. Саме про правильний вибір провайдера і піде розповідь в цій статті. Для початку давайте подивимося більш детально якими бувають атаки типу відмова в обслуговуванні.

Існує кілька способів групування DoS атак за типами. Одна з логічних категоризації DoS атак знаходиться тут http://www.niser.org.my/resources/dos_attack.pdf

Розрізняють декілька видів DoS атак.

руйнують

Атаки, які призводять до того що пристрій в мережі стає повністю непрацездатною: зависає, знищується операційна система або конфігурація. Такі атака засновані на вразливості програмного забезпечення атакованих систем.

Атаки на ресурси системи

Атаки, які значно знижують продуктивність пристроїв або додатків. Наприклад до цього класу належить атака SYN Flood.

Заповнення пропускної здатності каналів

У цю категорію потрапляють атаки, які своєю метою ставлять переповнення пропускної здатності каналів. Зазвичай для переповнення каналу використовуються будь-який вид пакетів TCP, ICMP або UDP з підробленими адресами джерела випадково змінюються в діапазоні всіляких значень, адреси одержувача в пакеті точно також випадково вибирають з діапазону мережі, яка знаходиться на атакованому каналі. Однак зараз такі атаки, стали здійснюватися за допомогою мереж заражених комп'ютерів, де адреси джерел атаки справжні, і таким чином, практично неможливо відрізнити від підключаються комп'ютерів реальних користувачів.

Ще одним різновидом DDoS атак такого типу є DRDoS атаки (Distributed Reflection DoS), які можуть використовувати як джерело своєї атаки будь-сервер в Інтернеті. Ідея DRDoS: будь-який сервер на пакет TCP c SYN прапором обов'язково відповість пакетом TCP c прапорами SYN + ACK. Якщо адресою джерела в першому пакеті поставити адресу жертви, то сервер надішле кілька TCP пакетів з прапорами SYN + ACK за адресою жертви, поки не зрозуміє, що жертва з'єднання не хоче і з'єднання не буде. Якщо використовувати для атаки багато таких потужних серверів, що відповідають на помилкові пакети по помилковому адресою, то жертва буде заповнена потоком пакетів.

Схема роботи DRDoS.

Приклад 4: DDoS на КомерсантГенеральний директор видавничого дому "Комерсант" Дем'ян Кудрявцев заявив в інтерв'ю агентству "Інтерфакс" 14 березня 2008 року, що фінансові втрати компанії, пов'язані з блокуванням сайту www.kommersant.ru в результаті DDoS атак, обчислюються десятками або навіть сотнями тисяч доларів.

Кудрявцев підкреслив, що DDoS атаки на сайт "Комерсанта" безпрецедентні для Росії: "Якщо відомі атаки на сайти естонського посольства, радіостанції" Ехо Москви "представляли собою 200-300 мегабайт сміттєвого трафіку в секунду, то вчора на наш сайт його рівень досяг 2 гігабайт в секунду ", - зазначив він.

Джерело: securitylab.ru

Атаки 1 і 2 типу зустрічаються досить частини і для боротьби з ними адміністратори вже давно ефективно використовують як мережеві так і хостової системи запобігання атак (IPS). У цій статті ми будемо говорити про захист від атак 3 типу, оскільки про ці методи захисту поки що немає інформації в російськомовному Інтернеті. Атака третього типу може бути виявлена системою виявлення або запобігання атак, але заблокувати таку атаку на самому каналі жодна система захисту на жаль не зможе. Канал під час атаки переповнений і в захисті від атак повинен брати участь вищестоящий провайдер. IPS зазвичай не використовуються для захисту від таких атак, хоча сигнатури для захисту SYNFlood і UDPFlood допомагають зменшити вплив цих атак, розвантаживши атаковані сервера. Найчастіше для атак цього типу використовуються бот мережі, які виконують цілком легітимні підключення і роботу з вашою мережею. Але проблема в тому, що їх занадто багато і відрізнити зомбований комп'ютер від реального користувача практично неможливо. Атаки третього типу знайомі всім дачникам, які намагаються виїхати з Москви в п'ятницю і повернутися в Москву в неділю: МКАД і все траси в області забиті і ніякими засобами позбутися їх не можна. Всі намагаються прорватися крізь пробку лаються, хоча насправді самі і є частиною цієї пробки. Залишається тільки чекати, коли це все скінчиться саме.

Якщо ваш провайдер не пропонує послугу по блокуванні DDoS атак, то у вас є варіант попросити когось ще це зробити, але не змінюючи провайдера. Таку послугу ми розберемо на прикладі компанії Prolexic ( www.prolexic.com ). Навіть, якщо на вас зараз йде атака, то ви можете досить швидко блокувати її за допомогою сервісу Prolexic одним з наступних варіантів.

Перенаправлення DNS і використання проксі

Ви можете прописати в DNS IP адреси мережі компанії Prolexic. Припустимо прописати, що ваш WEB сервер стоїть на IP адреси Prolexic. В результаті атака буде направлятися в їх мережу, трафік DDoS буде відрізуватися, а потрібний трафік з вашого WEB сайту за допомогою зворотного проксі доставлятися всім клієнтам. Цей варіант дуже підходить Інтернет банкам, Інтернет магазинах, онлайн-казино або електронних журналів. До того ж проксі дозволяє кешувати дані.

BGP маршрути і GRE тунелі

Prolexic може, використовуючи протокол маршрутизації BGP сказати всьому Інтернету, що ваша мережа знаходиться в мережі Prolexic і весь трафік перенаправлятиметься до них, де і буде очищатися від зловмисного вмісту. Чистий трафік вам перенаправлятиметься за допомогою протоколу GRE, який переносить дані в вашу мережу так, як ніби ніякої DDoS атаки і не було. А ви зі своєї мережі будете відповідати на які прийшли до вас пакети в звичайному режимі, оскільки ваш канал вже не буде перевантажений.

Пряме підключення до Prolexic

Можна безпосередньо підключити свою мережу через Prolexic і завжди бути під їх захистом, але зі зрозумілих причин це не завжди можливо. Якщо ваша компанія міжнародна, то частину своїх ресурсів ви можете підключити через компанію Prolexic або подібні компанії. І на вас буде складно здійснити DDoS атаку.

Картинка з сайту www.prolexic.com

Як саме компанія Prolexic відрізняє трафік зомбованих комп'ютерів від трафіку звичайних мені знайти не вдалося. У технічній документації міститься інформація про якусь унікальною технологією використовує деякі апаратні і програмні засоби. Але найголовніше в цій послузі, що є до кого звернутися, якщо DDoS вже йде і є можливість блокувати її досить швидко.

Приклад 5. Чудес не буває.Щоб підкреслити це, треба зауважити, що були атаки і на сам Prolexic. У травні 2006 року з'явилося повідомлення, що його DNS сервера перестали працювати разом з DNS серверами їх клієнтів. Детальніше тут www.secure64.com/ddos-news/prolexic-pharmamaster.html . Хоча потім виявилося, що атака була не на самі мережі Prolexic, на захищених за допомогою технології DNS Shield (www.ultradns.com/technology/dnsshield.html) DNS сервера компанії UltraDNS, але постраждало 80% клієнтів Prolexic. Загалом історія темна.

Великі компанії, такі як IBM, Microsoft, Apple, Sony, AMD, BMW, Toyota, FedEx, NASA, NBA, MTV захищають свої WEB сайти від DDoS атак за допомогою сервісу Akamai ( www.akamai.com ). Однак захист від DDoS, це лише одна з можливостей сервісу Akamai. Цей сервіс дозволяє компаніям мати дзеркало своїх сайтів в тисячах різних точок по всій земній кулі, гарантуючи 100% доступність в будь-який час. Зазвичай на дзеркалах лежать мультимедійні дані, такі як відео, аудіо та графіка. Akamai використовує математичні алгоритми для вирішення проблем з перевантаженнями виникають на WEB серверах в глобальному масштабі. Ці алгоритми були розроблені в Массачусетському технологічному інституті (MIT). І саме завдяки їм Akamai забезпечує швидку і надійну передачу контенту користувачам Інтернет. Є в долі компанії і сумний факт: один із засновників Akamai Даніель Левін був убитий при спробі зупинити терористів в одному з літаків захоплених 11 вересня 2001 року в США.

Приклад 6.Але навіть Akamai одного разу в 2004 році був виведений на годину з ладу. Кажуть, що це була атака на DNS, але це теж одна з темних історій. Детальніше тут www.washingtonpost.com/wp-dyn/articles/A44688-2004Jun15.html

Не пускайте до себе боти

У звичайній ситуації неможливо відокремити трафік ботів від трафіку реальних користувачів: на вигляд це абсолютно однакові запити з різних адрес-джерел. 99% цих адрес-джерел можуть бути ботами, і лише 1% - реальними людьми, охочими скористатися вашим сайтом. І тут виникає цілком очікуване рішення: треба просто мати список цих зомбі і блокувати їх. Але як зібрати такий глобальний список, адже це впливає на весь світ? І як з'ясовується для нас це елементарно.

Є комерційні компанії, які безперервно збирають список адрес із зараженими комп'ютерами. Залишається тільки припустити ваш трафік через фільтр, який відріже непотрібні запити і залишить потрібні. Тут фільтром може бути або міжмережевий екран, на який була встановлена нова політика фільтрації або маршрутизатор на який було надіслано новий список доступу, однак найбільш ефективним є застосування спеціальних блокаторів. Пора вже назвати імена таких виробників (в алфавітному порядку):

Не такий страшний DDoS, як його малюють

У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Денис Батранков, консультант з інформаційної безпеки IBM Internet Security Systems, batrankov @ ru. ibm. com

Багато хто вважає, що захисту від DDoS атак, спеціально запруджують канали передачі даних не існує. Однак, ми в Росії просто про ці рішення не знаємо. У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Уявіть собі, що зараз на ваш WEB сервер одночасно підключаться 100 тисяч чоловік з Інтернет і спробує завантажити її головну сторінку. Чи вистачить пропускної здатності каналу в Інтернет? Як захиститися від зловмисної перевантаження ваших каналів зв'язку?

визначення

В мережі Інтернет є велика кількість заражених комп'ютерів, які виконують віддалено команди, в тому числі по команді можуть підключатися і завантажувати будь-які сторінки з будь-якого WEB сервера. Такий керований комп'ютер називає ботом. Безліч таких керованих комп'ютерів називається бот мережею. Кожен такий комп'ютер в цій мережі - зомбі, який завжди готовий виконати команду свого повелителя. У складі такої бот мережі може бути одночасно до кількох сотень тисяч комп'ютерів.

Хто надає комп'ютери для бот мережі

Реальні власники комп'ютерів частіше за все не підозрюють, що хтось може керувати їх комп'ютером віддалено. Зараз троянські програми працюють непомітно і ми, не помічаючи цього, дозволяємо невідомим людям використовувати ресурси наших комп'ютерів для їх власних цілей. Люди, які керують такий великий бот мережею можуть шантажувати великі компанії, власників інтернет магазинів, інтернет-казино, новинних сайтів, платіжних систем та інших популярних ресурсів, пропонуючи заплатити викуп за те, що вони не будуть атакувати їх за допомогою своєї бот мережі.

Безумовно, такі обчислювальні ресурси представляють явний практичний інтерес. Можна не тільки проводити DDoS атаки, але і розсилати спам або проводити розподілені обчислення, наприклад підбір пароля. Тому, дуже часто проводяться спроби вкрасти бот мережу. Щоб зомбований комп'ютер сприйняв команду від господаря потрібно довести, що ти господар, наприклад за допомогою пароля. Якщо цей пароль підібрати, то є шанс стати власником невеликої зграї комп'ютерів. Наприклад, це можливо для мережі на основі ботів BlackEnergy, які захищені тільки паролем.

Приклад 1. Найбільші бот мережіВиявлена нова бот мережу під назвою Kraken, що включає близько 400 тисяч комп'ютерів. Розміри бот мережі перевершують всесвітньо відому бот мережа Storm, розмір якої близько 100 тисяч комп'ютерів. Джерело: компанія Damballa на конференції RSA 7.04.2008

Запитайте у самого себе: а які у мене гарантії, що мій комп'ютер не входить в бот мережу? Чи дає такі гарантії встановлений сигнатурний антивірус? Не схоже. За статистикою 40% комп'ютерів входять до бот мережу мають антивірус, який не визначає, що комп'ютер заражений. Чи дає гарантії встановлений поведінковий антивірус або система запобігання атак? Можливо, але багато людей навіть не знають що це таке. І, слово спеціально, йдучи з роботи ніколи не вимикають комп'ютер.

Будь-хто може стати співучасником DDoS атаки

Для того, щоб ваш комп'ютер став учасником DDoS атаки абсолютно необов'язково, щоб на ньому була вразливість або встановлений якийсь зі шкідливим кодом. Код для атаки може бути у вашого сусіда в мережі або на популярному сайті в Інтернеті. Так Trojan-Downloader.JS.Agent вставляє шкідливий javascript в усі сусідні комп'ютери за допомогою атаки ARP spoofing, поки вони вантажать сторінки в своїм браузером з Інтернет. Це може бути будь-який код, включаючи код для проведення DDoS атаки. Ось цей код в вашому браузері виконає 10000 з'єднань з будь-яким сайтом:

<Div id = "attack" style = "visibility: hidden"> <script type = "text / javascript"> attack_host = "www. {Атакується сайт} .com" attack_port = 80 path = 'index.html' for (i = 1; i <= 10000; i ++) {document.write ( '<img src = "http: //' + attack_host + ':' + attack_port + '/' + path + '?' + Math.random () + ' ">');} </ script> </ div>

Якщо ви читаєте якусь сторінку через WEB браузер, наприклад сторінку з цією статтею, і в ній буде впроваджений цей javascript код, то ви стаєте співучасником DDoS атаки і 10000 раз нападете на обраний автором скрипта сайт. А якщо цю статтю прочитає 10000 чоловік, то на сайт вже буде здійснено вже 100 000 000 (100 мільйонів) з'єднань. Інший варіант, якщо один з користувачів вставить цей javascript в сайт, де контент сайту заповнюється самими користувачами (форуми, блоги, соціальні мережі), то допомагати в здійсненні атаки буде будь-яка людина зайшов на сайт. Наприклад, якщо це будуть odnoklassniki.ru, де вже 20 мільйонів користувачів, то теоретично можна здійснити атаку на сайт за допомогою 200000000000 (200 мільярдів) з'єднань. і це не межа Так що ви вже уявляєте собі масштаб загрози. Захищатися треба. Як власникам мережевих ресурсів від атак, так і користувачам від того, щоб не стати співучасниками атаки.

Приклад 2: Як здійснити DoS атаку на WEB сервер за допомогою двох викруток і браузера.

Запускаєте Internet Explorer, вводите адресу необхідного сайту, однією викруткою фіксуєте кнопку Ctrl, інший F5. Кількість запитів в секунду, які буде посилати ваш Internet Explorer може утруднити роботу сайту і навіть перешкодити іншим людям відвідати цей же ресурс.

До DDoS атаці треба готуватися заздалегідь

Інтернет досить агресивне середовище, щоб починати в ньому бізнес, не подбавши про свій захист. Але багато компаній живуть в ньому згідно з приказкою: поки грім не вдарить, мужик не перехреститься. DoS і DDoS атаки відрізняються тим, що з ними неможливо боротися без попередньої підготовки. До того ж, і це ще гірше, з ними все одно складно боротися, навіть якщо ви підготувалися заздалегідь. Якщо зараз страждають DNS і WEB сайти, то на підході загроза таким все більш популярних сервісів як VoIP і IPTV.

Приклад 3: DDoS атака на урядові сайти Естонії

Атаки проти естонських урядових сайтів почалися після перенесення владою статуї Бронзового солдата з центру Талліна на околиці. В результаті багато урядові сайти Естонії перестали працювати, а місцева комп'ютерна група швидкого реагування була змушена закрити доступ до сайтів з-за кордону. Пік атак припав на 8 і 9 травня 2007 року. За словами прем'єр-міністра Естонії, атаки були лавину запитів, іноді до 5 мільйонів в секунду проти звичайної відвідуваності 1-1,5 тис. В день. У цій атаці звинуватили Росію, тим більше, що деякі російські хакери брали на себе відповідальність за ці дії. Чи була дійсно Росія джерелом атаки читайте в кінці статті.

На жаль, багато сервера виставляються в Інтернеті навіть без захисту фаєрволом, не кажучи вже про більш складні системи захисту типу систем запобігання атак. У підсумку, в той момент коли починається атака, з'ясовується, що захищатися нічим і компанії змушені витрачати дорогоцінний (в момент атаки) час на прості речі, такі як установка брандмауера на сервер, установка системи запобігання атак або перехід до іншого провайдера. Але, оскільки DDoS атаки навіть з встановленими системами захисту складно зупинити, а в момент атаки у вас не буде часу на вибір вірного способу захисту, то ви зможете покластися тільки на засоби захисту свого провайдера. І, як правило, в тому що DDoS атака провалилася - заслуга провайдера. Саме про правильний вибір провайдера і піде розповідь в цій статті. Для початку давайте подивимося більш детально якими бувають атаки типу відмова в обслуговуванні.

Існує кілька способів групування DoS атак за типами. Одна з логічних категоризації DoS атак знаходиться тут http://www.niser.org.my/resources/dos_attack.pdf

Розрізняють декілька видів DoS атак.

руйнують

Атаки, які призводять до того що пристрій в мережі стає повністю непрацездатною: зависає, знищується операційна система або конфігурація. Такі атака засновані на вразливості програмного забезпечення атакованих систем.

Атаки на ресурси системи

Атаки, які значно знижують продуктивність пристроїв або додатків. Наприклад до цього класу належить атака SYN Flood.

Заповнення пропускної здатності каналів

У цю категорію потрапляють атаки, які своєю метою ставлять переповнення пропускної здатності каналів. Зазвичай для переповнення каналу використовуються будь-який вид пакетів TCP, ICMP або UDP з підробленими адресами джерела випадково змінюються в діапазоні всіляких значень, адреси одержувача в пакеті точно також випадково вибирають з діапазону мережі, яка знаходиться на атакованому каналі. Однак зараз такі атаки, стали здійснюватися за допомогою мереж заражених комп'ютерів, де адреси джерел атаки справжні, і таким чином, практично неможливо відрізнити від підключаються комп'ютерів реальних користувачів.

Ще одним різновидом DDoS атак такого типу є DRDoS атаки (Distributed Reflection DoS), які можуть використовувати як джерело своєї атаки будь-сервер в Інтернеті. Ідея DRDoS: будь-який сервер на пакет TCP c SYN прапором обов'язково відповість пакетом TCP c прапорами SYN + ACK. Якщо адресою джерела в першому пакеті поставити адресу жертви, то сервер надішле кілька TCP пакетів з прапорами SYN + ACK за адресою жертви, поки не зрозуміє, що жертва з'єднання не хоче і з'єднання не буде. Якщо використовувати для атаки багато таких потужних серверів, що відповідають на помилкові пакети по помилковому адресою, то жертва буде заповнена потоком пакетів.

Схема роботи DRDoS.

Приклад 4: DDoS на КомерсантГенеральний директор видавничого дому "Комерсант" Дем'ян Кудрявцев заявив в інтерв'ю агентству "Інтерфакс" 14 березня 2008 року, що фінансові втрати компанії, пов'язані з блокуванням сайту www.kommersant.ru в результаті DDoS атак, обчислюються десятками або навіть сотнями тисяч доларів.

Кудрявцев підкреслив, що DDoS атаки на сайт "Комерсанта" безпрецедентні для Росії: "Якщо відомі атаки на сайти естонського посольства, радіостанції" Ехо Москви "представляли собою 200-300 мегабайт сміттєвого трафіку в секунду, то вчора на наш сайт його рівень досяг 2 гігабайт в секунду ", - зазначив він.

Джерело: securitylab.ru

Атаки 1 і 2 типу зустрічаються досить частини і для боротьби з ними адміністратори вже давно ефективно використовують як мережеві так і хостової системи запобігання атак (IPS). У цій статті ми будемо говорити про захист від атак 3 типу, оскільки про ці методи захисту поки що немає інформації в російськомовному Інтернеті. Атака третього типу може бути виявлена системою виявлення або запобігання атак, але заблокувати таку атаку на самому каналі жодна система захисту на жаль не зможе. Канал під час атаки переповнений і в захисті від атак повинен брати участь вищестоящий провайдер. IPS зазвичай не використовуються для захисту від таких атак, хоча сигнатури для захисту SYNFlood і UDPFlood допомагають зменшити вплив цих атак, розвантаживши атаковані сервера. Найчастіше для атак цього типу використовуються бот мережі, які виконують цілком легітимні підключення і роботу з вашою мережею. Але проблема в тому, що їх занадто багато і відрізнити зомбований комп'ютер від реального користувача практично неможливо. Атаки третього типу знайомі всім дачникам, які намагаються виїхати з Москви в п'ятницю і повернутися в Москву в неділю: МКАД і все траси в області забиті і ніякими засобами позбутися їх не можна. Всі намагаються прорватися крізь пробку лаються, хоча насправді самі і є частиною цієї пробки. Залишається тільки чекати, коли це все скінчиться саме.

Якщо ваш провайдер не пропонує послугу по блокуванні DDoS атак, то у вас є варіант попросити когось ще це зробити, але не змінюючи провайдера. Таку послугу ми розберемо на прикладі компанії Prolexic ( www.prolexic.com ). Навіть, якщо на вас зараз йде атака, то ви можете досить швидко блокувати її за допомогою сервісу Prolexic одним з наступних варіантів.

Перенаправлення DNS і використання проксі

Ви можете прописати в DNS IP адреси мережі компанії Prolexic. Припустимо прописати, що ваш WEB сервер стоїть на IP адреси Prolexic. В результаті атака буде направлятися в їх мережу, трафік DDoS буде відрізуватися, а потрібний трафік з вашого WEB сайту за допомогою зворотного проксі доставлятися всім клієнтам. Цей варіант дуже підходить Інтернет банкам, Інтернет магазинах, онлайн-казино або електронних журналів. До того ж проксі дозволяє кешувати дані.

BGP маршрути і GRE тунелі

Prolexic може, використовуючи протокол маршрутизації BGP сказати всьому Інтернету, що ваша мережа знаходиться в мережі Prolexic і весь трафік перенаправлятиметься до них, де і буде очищатися від зловмисного вмісту. Чистий трафік вам перенаправлятиметься за допомогою протоколу GRE, який переносить дані в вашу мережу так, як ніби ніякої DDoS атаки і не було. А ви зі своєї мережі будете відповідати на які прийшли до вас пакети в звичайному режимі, оскільки ваш канал вже не буде перевантажений.

Пряме підключення до Prolexic

Можна безпосередньо підключити свою мережу через Prolexic і завжди бути під їх захистом, але зі зрозумілих причин це не завжди можливо. Якщо ваша компанія міжнародна, то частину своїх ресурсів ви можете підключити через компанію Prolexic або подібні компанії. І на вас буде складно здійснити DDoS атаку.

Картинка з сайту www.prolexic.com

Як саме компанія Prolexic відрізняє трафік зомбованих комп'ютерів від трафіку звичайних мені знайти не вдалося. У технічній документації міститься інформація про якусь унікальною технологією використовує деякі апаратні і програмні засоби. Але найголовніше в цій послузі, що є до кого звернутися, якщо DDoS вже йде і є можливість блокувати її досить швидко.

Приклад 5. Чудес не буває.Щоб підкреслити це, треба зауважити, що були атаки і на сам Prolexic. У травні 2006 року з'явилося повідомлення, що його DNS сервера перестали працювати разом з DNS серверами їх клієнтів. Детальніше тут www.secure64.com/ddos-news/prolexic-pharmamaster.html . Хоча потім виявилося, що атака була не на самі мережі Prolexic, на захищених за допомогою технології DNS Shield (www.ultradns.com/technology/dnsshield.html) DNS сервера компанії UltraDNS, але постраждало 80% клієнтів Prolexic. Загалом історія темна.

Великі компанії, такі як IBM, Microsoft, Apple, Sony, AMD, BMW, Toyota, FedEx, NASA, NBA, MTV захищають свої WEB сайти від DDoS атак за допомогою сервісу Akamai ( www.akamai.com ). Однак захист від DDoS, це лише одна з можливостей сервісу Akamai. Цей сервіс дозволяє компаніям мати дзеркало своїх сайтів в тисячах різних точок по всій земній кулі, гарантуючи 100% доступність в будь-який час. Зазвичай на дзеркалах лежать мультимедійні дані, такі як відео, аудіо та графіка. Akamai використовує математичні алгоритми для вирішення проблем з перевантаженнями виникають на WEB серверах в глобальному масштабі. Ці алгоритми були розроблені в Массачусетському технологічному інституті (MIT). І саме завдяки їм Akamai забезпечує швидку і надійну передачу контенту користувачам Інтернет. Є в долі компанії і сумний факт: один із засновників Akamai Даніель Левін був убитий при спробі зупинити терористів в одному з літаків захоплених 11 вересня 2001 року в США.

Приклад 6.Але навіть Akamai одного разу в 2004 році був виведений на годину з ладу. Кажуть, що це була атака на DNS, але це теж одна з темних історій. Детальніше тут www.washingtonpost.com/wp-dyn/articles/A44688-2004Jun15.html

Не пускайте до себе боти

У звичайній ситуації неможливо відокремити трафік ботів від трафіку реальних користувачів: на вигляд це абсолютно однакові запити з різних адрес-джерел. 99% цих адрес-джерел можуть бути ботами, і лише 1% - реальними людьми, охочими скористатися вашим сайтом. І тут виникає цілком очікуване рішення: треба просто мати список цих зомбі і блокувати їх. Але як зібрати такий глобальний список, адже це впливає на весь світ? І як з'ясовується для нас це елементарно.

Є комерційні компанії, які безперервно збирають список адрес із зараженими комп'ютерами. Залишається тільки припустити ваш трафік через фільтр, який відріже непотрібні запити і залишить потрібні. Тут фільтром може бути або міжмережевий екран, на який була встановлена нова політика фільтрації або маршрутизатор на який було надіслано новий список доступу, однак найбільш ефективним є застосування спеціальних блокаторів. Пора вже назвати імена таких виробників (в алфавітному порядку):

Не такий страшний DDoS, як його малюють

У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Денис Батранков, консультант з інформаційної безпеки IBM Internet Security Systems, batrankov @ ru. ibm. com

Багато хто вважає, що захисту від DDoS атак, спеціально запруджують канали передачі даних не існує. Однак, ми в Росії просто про ці рішення не знаємо. У цій статті ви дізнаєтеся про три типи DDoS атак і імена тих виробників і компаній, які пропонують рішення по захисту від розподілених атак типу відмова в обслуговуванні спрямованих на заповнення пропускної здатності каналів.

Уявіть собі, що зараз на ваш WEB сервер одночасно підключаться 100 тисяч чоловік з Інтернет і спробує завантажити її головну сторінку. Чи вистачить пропускної здатності каналу в Інтернет? Як захиститися від зловмисної перевантаження ваших каналів зв'язку?

визначення

В мережі Інтернет є велика кількість заражених комп'ютерів, які виконують віддалено команди, в тому числі по команді можуть підключатися і завантажувати будь-які сторінки з будь-якого WEB сервера. Такий керований комп'ютер називає ботом. Безліч таких керованих комп'ютерів називається бот мережею. Кожен такий комп'ютер в цій мережі - зомбі, який завжди готовий виконати команду свого повелителя. У складі такої бот мережі може бути одночасно до кількох сотень тисяч комп'ютерів.

Хто надає комп'ютери для бот мережі

Реальні власники комп'ютерів частіше за все не підозрюють, що хтось може керувати їх комп'ютером віддалено. Зараз троянські програми працюють непомітно і ми, не помічаючи цього, дозволяємо невідомим людям використовувати ресурси наших комп'ютерів для їх власних цілей. Люди, які керують такий великий бот мережею можуть шантажувати великі компанії, власників інтернет магазинів, інтернет-казино, новинних сайтів, платіжних систем та інших популярних ресурсів, пропонуючи заплатити викуп за те, що вони не будуть атакувати їх за допомогою своєї бот мережі.

Безумовно, такі обчислювальні ресурси представляють явний практичний інтерес. Можна не тільки проводити DDoS атаки, але і розсилати спам або проводити розподілені обчислення, наприклад підбір пароля. Тому, дуже часто проводяться спроби вкрасти бот мережу. Щоб зомбований комп'ютер сприйняв команду від господаря потрібно довести, що ти господар, наприклад за допомогою пароля. Якщо цей пароль підібрати, то є шанс стати власником невеликої зграї комп'ютерів. Наприклад, це можливо для мережі на основі ботів BlackEnergy, які захищені тільки паролем.

Приклад 1. Найбільші бот мережіВиявлена нова бот мережу під назвою Kraken, що включає близько 400 тисяч комп'ютерів. Розміри бот мережі перевершують всесвітньо відому бот мережа Storm, розмір якої близько 100 тисяч комп'ютерів. Джерело: компанія Damballa на конференції RSA 7.04.2008

Запитайте у самого себе: а які у мене гарантії, що мій комп'ютер не входить в бот мережу? Чи дає такі гарантії встановлений сигнатурний антивірус? Не схоже. За статистикою 40% комп'ютерів входять до бот мережу мають антивірус, який не визначає, що комп'ютер заражений. Чи дає гарантії встановлений поведінковий антивірус або система запобігання атак? Можливо, але багато людей навіть не знають що це таке. І, слово спеціально, йдучи з роботи ніколи не вимикають комп'ютер.

Будь-хто може стати співучасником DDoS атаки

Для того, щоб ваш комп'ютер став учасником DDoS атаки абсолютно необов'язково, щоб на ньому була вразливість або встановлений якийсь зі шкідливим кодом. Код для атаки може бути у вашого сусіда в мережі або на популярному сайті в Інтернеті. Так Trojan-Downloader.JS.Agent вставляє шкідливий javascript в усі сусідні комп'ютери за допомогою атаки ARP spoofing, поки вони вантажать сторінки в своїм браузером з Інтернет. Це може бути будь-який код, включаючи код для проведення DDoS атаки. Ось цей код в вашому браузері виконає 10000 з'єднань з будь-яким сайтом:

<Div id = "attack" style = "visibility: hidden"> <script type = "text / javascript"> attack_host = "www. {Атакується сайт} .com" attack_port = 80 path = 'index.html' for (i = 1; i <= 10000; i ++) {document.write ( '<img src = "http: //' + attack_host + ':' + attack_port + '/' + path + '?' + Math.random () + ' ">');} </ script> </ div>

Якщо ви читаєте якусь сторінку через WEB браузер, наприклад сторінку з цією статтею, і в ній буде впроваджений цей javascript код, то ви стаєте співучасником DDoS атаки і 10000 раз нападете на обраний автором скрипта сайт. А якщо цю статтю прочитає 10000 чоловік, то на сайт вже буде здійснено вже 100 000 000 (100 мільйонів) з'єднань. Інший варіант, якщо один з користувачів вставить цей javascript в сайт, де контент сайту заповнюється самими користувачами (форуми, блоги, соціальні мережі), то допомагати в здійсненні атаки буде будь-яка людина зайшов на сайт. Наприклад, якщо це будуть odnoklassniki.ru, де вже 20 мільйонів користувачів, то теоретично можна здійснити атаку на сайт за допомогою 200000000000 (200 мільярдів) з'єднань. і це не межа Так що ви вже уявляєте собі масштаб загрози. Захищатися треба. Як власникам мережевих ресурсів від атак, так і користувачам від того, щоб не стати співучасниками атаки.

Приклад 2: Як здійснити DoS атаку на WEB сервер за допомогою двох викруток і браузера.

Запускаєте Internet Explorer, вводите адресу необхідного сайту, однією викруткою фіксуєте кнопку Ctrl, інший F5. Кількість запитів в секунду, які буде посилати ваш Internet Explorer може утруднити роботу сайту і навіть перешкодити іншим людям відвідати цей же ресурс.

До DDoS атаці треба готуватися заздалегідь

Інтернет досить агресивне середовище, щоб починати в ньому бізнес, не подбавши про свій захист. Але багато компаній живуть в ньому згідно з приказкою: поки грім не вдарить, мужик не перехреститься. DoS і DDoS атаки відрізняються тим, що з ними неможливо боротися без попередньої підготовки. До того ж, і це ще гірше, з ними все одно складно боротися, навіть якщо ви підготувалися заздалегідь. Якщо зараз страждають DNS і WEB сайти, то на підході загроза таким все більш популярних сервісів як VoIP і IPTV.

Приклад 3: DDoS атака на урядові сайти Естонії

Атаки проти естонських урядових сайтів почалися після перенесення владою статуї Бронзового солдата з центру Талліна на околиці. В результаті багато урядові сайти Естонії перестали працювати, а місцева комп'ютерна група швидкого реагування була змушена закрити доступ до сайтів з-за кордону. Пік атак припав на 8 і 9 травня 2007 року. За словами прем'єр-міністра Естонії, атаки були лавину запитів, іноді до 5 мільйонів в секунду проти звичайної відвідуваності 1-1,5 тис. В день. У цій атаці звинуватили Росію, тим більше, що деякі російські хакери брали на себе відповідальність за ці дії. Чи була дійсно Росія джерелом атаки читайте в кінці статті.

На жаль, багато сервера виставляються в Інтернеті навіть без захисту фаєрволом, не кажучи вже про більш складні системи захисту типу систем запобігання атак. У підсумку, в той момент коли починається атака, з'ясовується, що захищатися нічим і компанії змушені витрачати дорогоцінний (в момент атаки) час на прості речі, такі як установка брандмауера на сервер, установка системи запобігання атак або перехід до іншого провайдера. Але, оскільки DDoS атаки навіть з встановленими системами захисту складно зупинити, а в момент атаки у вас не буде часу на вибір вірного способу захисту, то ви зможете покластися тільки на засоби захисту свого провайдера. І, як правило, в тому що DDoS атака провалилася - заслуга провайдера. Саме про правильний вибір провайдера і піде розповідь в цій статті. Для початку давайте подивимося більш детально якими бувають атаки типу відмова в обслуговуванні.

Існує кілька способів групування DoS атак за типами. Одна з логічних категоризації DoS атак знаходиться тут http://www.niser.org.my/resources/dos_attack.pdf

Розрізняють декілька видів DoS атак.

руйнують

Атаки, які призводять до того що пристрій в мережі стає повністю непрацездатною: зависає, знищується операційна система або конфігурація. Такі атака засновані на вразливості програмного забезпечення атакованих систем.

Атаки на ресурси системи

Атаки, які значно знижують продуктивність пристроїв або додатків. Наприклад до цього класу належить атака SYN Flood.

Заповнення пропускної здатності каналів

У цю категорію потрапляють атаки, які своєю метою ставлять переповнення пропускної здатності каналів. Зазвичай для переповнення каналу використовуються будь-який вид пакетів TCP, ICMP або UDP з підробленими адресами джерела випадково змінюються в діапазоні всіляких значень, адреси одержувача в пакеті точно також випадково вибирають з діапазону мережі, яка знаходиться на атакованому каналі. Однак зараз такі атаки, стали здійснюватися за допомогою мереж заражених комп'ютерів, де адреси джерел атаки справжні, і таким чином, практично неможливо відрізнити від підключаються комп'ютерів реальних користувачів.

Ще одним різновидом DDoS атак такого типу є DRDoS атаки (Distributed Reflection DoS), які можуть використовувати як джерело своєї атаки будь-сервер в Інтернеті. Ідея DRDoS: будь-який сервер на пакет TCP c SYN прапором обов'язково відповість пакетом TCP c прапорами SYN + ACK. Якщо адресою джерела в першому пакеті поставити адресу жертви, то сервер надішле кілька TCP пакетів з прапорами SYN + ACK за адресою жертви, поки не зрозуміє, що жертва з'єднання не хоче і з'єднання не буде. Якщо використовувати для атаки багато таких потужних серверів, що відповідають на помилкові пакети по помилковому адресою, то жертва буде заповнена потоком пакетів.

Схема роботи DRDoS.

Приклад 4: DDoS на КомерсантГенеральний директор видавничого дому "Комерсант" Дем'ян Кудрявцев заявив в інтерв'ю агентству "Інтерфакс" 14 березня 2008 року, що фінансові втрати компанії, пов'язані з блокуванням сайту www.kommersant.ru в результаті DDoS атак, обчислюються десятками або навіть сотнями тисяч доларів.

Кудрявцев підкреслив, що DDoS атаки на сайт "Комерсанта" безпрецедентні для Росії: "Якщо відомі атаки на сайти естонського посольства, радіостанції" Ехо Москви "представляли собою 200-300 мегабайт сміттєвого трафіку в секунду, то вчора на наш сайт його рівень досяг 2 гігабайт в секунду ", - зазначив він.

Джерело: securitylab.ru

Атаки 1 і 2 типу зустрічаються досить частини і для боротьби з ними адміністратори вже давно ефективно використовують як мережеві так і хостової системи запобігання атак (IPS). У цій статті ми будемо говорити про захист від атак 3 типу, оскільки про ці методи захисту поки що немає інформації в російськомовному Інтернеті. Атака третього типу може бути виявлена системою виявлення або запобігання атак, але заблокувати таку атаку на самому каналі жодна система захисту на жаль не зможе. Канал під час атаки переповнений і в захисті від атак повинен брати участь вищестоящий провайдер. IPS зазвичай не використовуються для захисту від таких атак, хоча сигнатури для захисту SYNFlood і UDPFlood допомагають зменшити вплив цих атак, розвантаживши атаковані сервера. Найчастіше для атак цього типу використовуються бот мережі, які виконують цілком легітимні підключення і роботу з вашою мережею. Але проблема в тому, що їх занадто багато і відрізнити зомбований комп'ютер від реального користувача практично неможливо. Атаки третього типу знайомі всім дачникам, які намагаються виїхати з Москви в п'ятницю і повернутися в Москву в неділю: МКАД і все траси в області забиті і ніякими засобами позбутися їх не можна. Всі намагаються прорватися крізь пробку лаються, хоча насправді самі і є частиною цієї пробки. Залишається тільки чекати, коли це все скінчиться саме.

Якщо ваш провайдер не пропонує послугу по блокуванні DDoS атак, то у вас є варіант попросити когось ще це зробити, але не змінюючи провайдера. Таку послугу ми розберемо на прикладі компанії Prolexic ( www.prolexic.com ). Навіть, якщо на вас зараз йде атака, то ви можете досить швидко блокувати її за допомогою сервісу Prolexic одним з наступних варіантів.

Перенаправлення DNS і використання проксі

Ви можете прописати в DNS IP адреси мережі компанії Prolexic. Припустимо прописати, що ваш WEB сервер стоїть на IP адреси Prolexic. В результаті атака буде направлятися в їх мережу, трафік DDoS буде відрізуватися, а потрібний трафік з вашого WEB сайту за допомогою зворотного проксі доставлятися всім клієнтам. Цей варіант дуже підходить Інтернет банкам, Інтернет магазинах, онлайн-казино або електронних журналів. До того ж проксі дозволяє кешувати дані.

BGP маршрути і GRE тунелі

Prolexic може, використовуючи протокол маршрутизації BGP сказати всьому Інтернету, що ваша мережа знаходиться в мережі Prolexic і весь трафік перенаправлятиметься до них, де і буде очищатися від зловмисного вмісту. Чистий трафік вам перенаправлятиметься за допомогою протоколу GRE, який переносить дані в вашу мережу так, як ніби ніякої DDoS атаки і не було. А ви зі своєї мережі будете відповідати на які прийшли до вас пакети в звичайному режимі, оскільки ваш канал вже не буде перевантажений.

Пряме підключення до Prolexic

Можна безпосередньо підключити свою мережу через Prolexic і завжди бути під їх захистом, але зі зрозумілих причин це не завжди можливо. Якщо ваша компанія міжнародна, то частину своїх ресурсів ви можете підключити через компанію Prolexic або подібні компанії. І на вас буде складно здійснити DDoS атаку.

Картинка з сайту www.prolexic.com

Як саме компанія Prolexic відрізняє трафік зомбованих комп'ютерів від трафіку звичайних мені знайти не вдалося. У технічній документації міститься інформація про якусь унікальною технологією використовує деякі апаратні і програмні засоби. Але найголовніше в цій послузі, що є до кого звернутися, якщо DDoS вже йде і є можливість блокувати її досить швидко.

Приклад 5. Чудес не буває.Щоб підкреслити це, треба зауважити, що були атаки і на сам Prolexic. У травні 2006 року з'явилося повідомлення, що його DNS сервера перестали працювати разом з DNS серверами їх клієнтів. Детальніше тут www.secure64.com/ddos-news/prolexic-pharmamaster.html . Хоча потім виявилося, що атака була не на самі мережі Prolexic, на захищених за допомогою технології DNS Shield (www.ultradns.com/technology/dnsshield.html) DNS сервера компанії UltraDNS, але постраждало 80% клієнтів Prolexic. Загалом історія темна.

Великі компанії, такі як IBM, Microsoft, Apple, Sony, AMD, BMW, Toyota, FedEx, NASA, NBA, MTV захищають свої WEB сайти від DDoS атак за допомогою сервісу Akamai ( www.akamai.com ). Однак захист від DDoS, це лише одна з можливостей сервісу Akamai. Цей сервіс дозволяє компаніям мати дзеркало своїх сайтів в тисячах різних точок по всій земній кулі, гарантуючи 100% доступність в будь-який час. Зазвичай на дзеркалах лежать мультимедійні дані, такі як відео, аудіо та графіка. Akamai використовує математичні алгоритми для вирішення проблем з перевантаженнями виникають на WEB серверах в глобальному масштабі. Ці алгоритми були розроблені в Массачусетському технологічному інституті (MIT). І саме завдяки їм Akamai забезпечує швидку і надійну передачу контенту користувачам Інтернет. Є в долі компанії і сумний факт: один із засновників Akamai Даніель Левін був убитий при спробі зупинити терористів в одному з літаків захоплених 11 вересня 2001 року в США.

Приклад 6.Але навіть Akamai одного разу в 2004 році був виведений на годину з ладу. Кажуть, що це була атака на DNS, але це теж одна з темних історій. Детальніше тут www.washingtonpost.com/wp-dyn/articles/A44688-2004Jun15.html

Не пускайте до себе боти

У звичайній ситуації неможливо відокремити трафік ботів від трафіку реальних користувачів: на вигляд це абсолютно однакові запити з різних адрес-джерел. 99% цих адрес-джерел можуть бути ботами, і лише 1% - реальними людьми, охочими скористатися вашим сайтом. І тут виникає цілком очікуване рішення: треба просто мати список цих зомбі і блокувати їх. Але як зібрати такий глобальний список, адже це впливає на весь світ? І як з'ясовується для нас це елементарно.

Є комерційні компанії, які безперервно збирають список адрес із зараженими комп'ютерами. Залишається тільки припустити ваш трафік через фільтр, який відріже непотрібні запити і залишить потрібні. Тут фільтром може бути або міжмережевий екран, на який була встановлена нова політика фільтрації або маршрутизатор на який було надіслано новий список доступу, однак найбільш ефективним є застосування спеціальних блокаторів. Пора вже назвати імена таких виробників (в алфавітному порядку):

Не такий страшний DDoS, як його малюють