- Вступ

- 1 Загальні відомості

- 2 Класифікація IDS

- 3 Архітектура IDS

- 4 Стандарти в області систем виявлення вторгнень

- висновок

- література

Подробиці Опубліковано: 26 апреля 2016 Переглядів: 5773

Вступ

- Загальні відомості

- Класифікація IDS

- архітектура IDS

- Стандарти в області IDS

висновок

література

Вступ

Виявлення вторгнень залишається областю активних досліджень вже протягом двох десятиліть. Вважається, що початок цьому напрямку, було покладено в 1980 р статтею Джеймса Андерсона "Моніторинг загроз комп'ютерної безпеки". Трохи пізніше, в 1987 р цей напрям був розвинене публікацією статті "Про моделі виявлення вторгнення" Дороті Деннинг. Вона забезпечила методологічний підхід, який надихнув багатьох дослідників і заклав основу для створення комерційних продуктів в області виявлення вторгнень.

Вивчення методів виявлення аномалій було предварило аксіомою, що можна розрізняти маскуються і дійсно законних користувачів посредствам виявлення відхилень від історично сформованого використання системи. Висловлювалось сподівання, що підхід на основі аналізу даних аудиту буде корисний для ідентифікації не тільки кракерів, різними способами видобувних інформацію про ідентифікацію і аутентифікації і застосовують її для маскування під авторизованих користувачів, але також і самих авторизованих користувачів, що виконують несанкціоновані дії, тобто зловживають своїми привілеями. За статистикою, близько 80% відсотків зломів проводиться зсередини, тобто співробітниками самої організації. [7]

1 Загальні відомості

Системи виявлення вторгнень (IDS - Intrusion Detection Systems) - один з найважливіших елементів систем інформаційної безпеки мереж будь-якого сучасного підприємства. Зростання в останні роки числа проблем, пов'язаних з комп'ютерною безпекою, привів до того, що системи виявлення вторгнення дуже швидко стали ключовим компонентом будь-якої стратегії мережевого захисту. За останні кілька років їх популярність значно зросла, оскільки продавці засобів захисту значно поліпшили якість і сумісність своїх програм. [3]

Системами виявлення вторгнень (СОВ) називають безліч різних програмних і апаратних засобів, що об'єднуються однією загальною властивістю - вони займаються аналізом використання ввірених їм ресурсів і, в разі виявлення будь-яких підозрілих або просто нетипових подій, здатні робити деякі самостійні дії по виявленню, ідентифікації і усунення їх причин. [9]

Системами виявлення вторгнень (СОВ) називають безліч різних програмних і апаратних засобів, що об'єднуються однією загальною властивістю - вони займаються аналізом використання ввірених їм ресурсів і, в разі виявлення будь-яких підозрілих або просто нетипових подій, здатні робити деякі самостійні дії по виявленню, ідентифікації і усунення їх причин. [9]

Але системи виявлення вторгнень лише один з інструментів захисного арсеналу і він не повинен розглядатися як заміна для будь-якого з інших захисних механізмів. Захист інформації найбільш ефективна, коли в інтрамережі підтримується багаторівневий захист. Вона складається з наступних компонентів [7]:

- Політика безпеки інтрамережі організації;

- Система захисту хостів в мережі;

- Мережевий аудит;

- Захист на основі маршрутизаторів;

- Міжмережеві екрани;

- Системи виявлення вторгнень;

- План реагування на виявлені атаки.

Отже для повного захисту цілісності мережі необхідна реалізація всіх вищеперелічених компонентів захисту. І використання багаторівневої захисту є найбільш ефективним методом запобігання несанкціонованому використанню комп'ютерних систем і мережевих сервісів. Таким чином, система виявлення вторгнень - це одна з компонент забезпечення безпеки мережі в багаторівневої стратегії її захисту.

2 Класифікація IDS

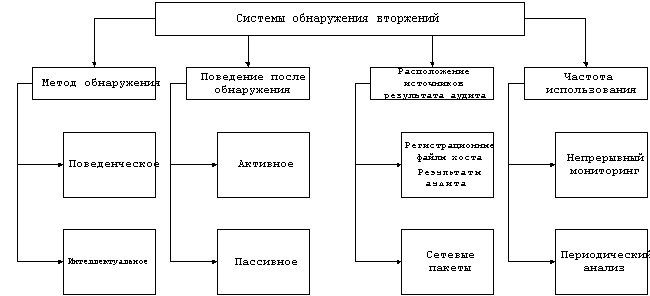

Для проведення класифікації IDS необхідно врахувати кілька факторів (рисунок 1) [7].

Метод виявлення описує характеристики аналізатора. Коли IDS використовує інформацію про нормальному поведінці контрольованої системи, вона називається поведінкової. Коли IDS працює з інформацією про атаки, вона називається інтелектуальної.

Малюнок 1. Характеристики систем виявлення вторгнень [7]

Поведінка після виявлення вказує на реакцію IDS на атаки. Реакція може бути активною - IDS робить коригувальні (усуває лазівки) або дійсно активні (закриває доступ для можливих порушників, роблячи недоступними сервіси) дії. Якщо IDS тільки видає попередження, її називають пасивною.

Розташування джерел результату аудиту поділяє IDS в залежності від виду вихідної інформації, яку вони аналізують. Вхідними даними для них можуть бути результати аудиту, системні реєстраційні файли або мережеві пакети.

Частота використання відображає або безперервний моніторинг контрольованої системи з боку IDS, або відповідні періодичним запусків IDS для проведення аналізу.

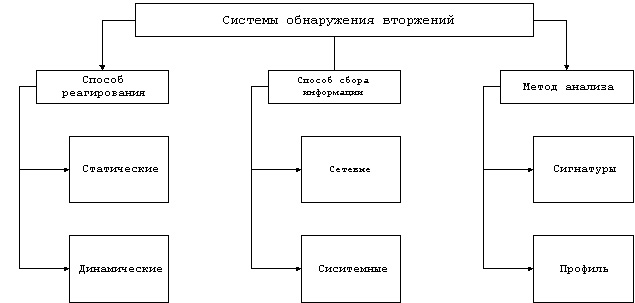

Класифікувати IDS можна також за кількома параметрами [7]. За розрізняють статичні і динамічні IDS. Статичні засоби роблять «знімки» (snapshot) середовища і здійснюють їх аналіз, розшукуючи вразливе ПЗ, помилки в конфігураціях і т.д. Статичні IDS перевіряють версії працюють в системі додатків на наявність відомих вразливостей і слабких паролів, перевіряють вміст спеціальних файлів в директоріях користувачів або перевіряють конфігурацію відкритих мережевих сервісів. Статичні IDS виявляють сліди вторгнення. Динамічні IDS здійснюють моніторинг в реальному часі всіх процесів, що відбуваються в системі, переглядаючи файли аудиту або мережеві пакети, передані за певний проміжок часу. Динамічні IDS реалізують аналіз в реальному часі і дозволяють постійно стежити за безпекою системи.

Малюнок 2. Класифікація систем виявлення вторгнень [7]

За розрізняють мережеві і системні IDS. Мережеві (NIDS) контролюють пакети в мережевому оточенні і виявляють спроби зловмисника проникнути всередину захищається системи або реалізувати атаку «відмова в обслуговуванні». Ці IDS працюють з мережевими потоками даних. Типовий приклад NIDS - система, яка контролює велику кількість TPC-запитів на з'єднання (SYN) з багатьма портами на обраному комп'ютері, виявляючи, таким чином, що хтось намагається здійснити сканування TCP-портів. Мережева IDS може запускатися або на окремому комп'ютері, який контролює свій власний трафік, або на виділеному комп'ютері, прозоро переглядають весь трафік в мережі (концентратор, маршрутизатор). Мережеві IDS контролюють багато комп'ютерів, тоді як інші IDS контролюють тільки один. IDS, які встановлюються на хості і виявляють зловмисні дії на ньому називаються хостової або системними IDS. Прикладами хостових IDS можуть бути системи контролю цілісності файлів (СКЦФ), які перевіряють системні файли з метою визначення, коли в них були внесені зміни. Монітори реєстраційних файлів (Log-file monitors, LFM), контролюють реєстраційні файли, створювані мережевими сервісами і службами. Обманні системи, що працюють з псевдосервісамі, мета яких полягає у відтворенні добре відомих вразливостей для обману зловмисників.

За IDS ділять на дві групи [8]: IDS, які порівнюють інформацію з попередньо встановленою базою сигнатур атак і IDS, контролюючі частоту подій або виявлення статистичних аномалій.

Аналіз сигнатур був першим методом, застосованим для виявлення вторгнень. Він базується на простому понятті збігу послідовності зі зразком. У вхідному пакеті проглядається байт за байтом і порівнюється з сигнатурою (підписом) - характерною рядком програми, що вказує на характеристику шкідливого трафіку. Такий підпис може містити ключову фразу або команду, яка пов'язана з нападом. Якщо збіг знайдено, оголошується тривога.

Другий метод аналізу полягає в розгляді строго форматованих даних трафіку мережі, відомих як протоколи. Кожен пакет супроводжується різними протоколами. Автори IDS, знаючи це, впровадили інструменти, які розгортають і оглядають ці протоколи, згідно зі стандартами. Кожен протокол має кілька полів з очікуваними або нормальними значеннями. Якщо що-небудь порушує ці стандарти, то ймовірна зловмисність. IDS переглядає кожне поле всіх протоколів вхідних пакетів: IP, TCP, і UDP. Якщо є порушення протоколу, наприклад, якщо він містить несподіваного значення в одному з полів, оголошується тривога

Системи аналізу сигнатури мають кілька важливих сильних сторін. По-перше, вони дуже швидкі, так як повний аналіз пакету - щодо важка задача. Правила легко написати, зрозуміти і налаштувати. Крім того, є просто фантастична підтримка комп'ютерного співтовариства в швидкому виробництві сигнатур для нових небезпек. Ці системи перевершують всі інші при вилові хакерів на первинному етапі: прості атаки мають звичку використовувати якісь попередні дії, які легко розпізнати. Нарешті, аналіз, заснований на сигнатурі, точно і швидко повідомляє, що в системі все нормально (якщо це дійсно так), оскільки повинні відбутися якісь особливі події для оголошення тривоги.

З іншого боку IDS, яка грунтується тільки на аналізі сигнатур, має певні слабкості. Будучи спочатку дуже швидкою, з часом швидкість її роботи буде сповільнюватися, оскільки зростає число перевіряються сигнатур. Це - суттєва проблема, оскільки число перевіряються сигнатур може рости дуже швидко. Фактично, кожна нова атака або дія, придумане атакуючим, збільшує список перевіряються сигнатур. Не допоможуть навіть ефективні методи роботи з даними і пакетами: величезна кількість злегка змінених атак можуть прослизнути через таку систему

Є й інший бік проблеми: оскільки система працює, порівнюючи список наявних сигнатур з даними пакета, така IDS може виявити тільки вже відомі атаки, сигнатури яких є.

Але необхідно відзначити, що згідно зі статистикою 80% атак відбувається за давно відомими сценаріями. Наявність в системі виявлення сигнатур відомих атак дає високий відсоток виявлення вторгнень.

У разі аналізу протоколів теж є свої переваги і недоліки. Через предпроцессов, що вимагають ретельної експертизи протоколів, аналіз протоколу може бути досить повільним. Крім того, правила перевірки для системи протоколу важко написати і зрозуміти. Можна навіть сказати, що в цьому випадку доводиться сподіватися на сумлінність виробника програми, так як правила щодо складні і важкі для самостійного налаштування.

На перший погляд, IDS на основі аналізу протоколу працюють повільніше, ніж системи на основі сигнатури, вони, більш «грунтовні» в сенсі масштабності і результатів. Крім того, ці системи шукають «генетичні порушення» і часто можуть відловлювати найсвіжіші "експлоїти нульового дня", що в принципі

3 Архітектура IDS

У систем виявлення вторгнень доцільно розрізняти локальну і глобальну архітектуру. В рамках локальної архітектури реалізуються елементарні складові, які потім можуть бути об'єднані для обслуговування корпоративних систем [2].

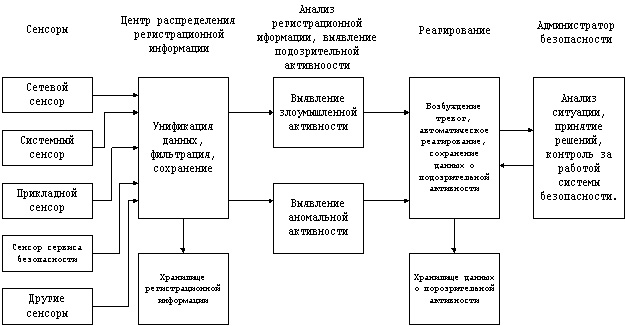

Основні елементи і зв'язки між ними показані на малюнку 3. Первинний збір даних здійснюють агенти, звані також сенсорами. Реєстраційна інформація може вилучатись з системних або прикладних журналів (технічно нескладно отримувати її і безпосередньо від ядра ОС), або добуватися з мережі за допомогою відповідних механізмів активного мережного обладнання або шляхом перехоплення пакетів за допомогою встановленої в режим моніторингу мережевої карти.

Малюнок 3. Основні елементи локальної архітектури систем виявлення вторгнень [2]

На рівні агентів (сенсорів) може виконуватися фільтрація даних з метою зменшення їх обсягу. Це вимагає від агентів деякого інтелекту, але зате розвантажує інші компоненти системи.

Агенти передають інформацію в центр розподілу, який приводить її до єдиного формату, можливо, здійснює подальшу фільтрацію, зберігає в базі даних і направляє для аналізу статистичному і експертного компонентів. Один центр розподілу може обслуговувати декілька сенсорів.

Змістовний активний аудит починається з статистичного і експертного компонентів. Якщо в процесі статистичного або експертного аналізу виявляється підозріла активність, відповідне повідомлення направляється вирішувач, який визначає, чи є тривога виправданою, і вибирає спосіб реагування.

Хороша система виявлення вторгнень повинна вміти чітко пояснити, чому вона підняла тривогу, наскільки серйозною є ситуація і які рекомендовані способи дії. Якщо вибір повинен залишатися за людиною, то нехай він зводиться до кількох елементів меню, а не до вирішення концептуальних проблем.

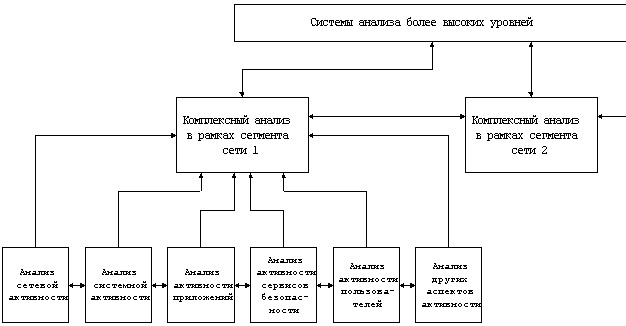

Глобальна архітектура має на увазі організацію тимчасових і різнорангових зв'язків між локальними системами виявлення вторгнень (рисунок 4).

Малюнок 4. Глобальна архітектура систем виявлення вторгнень [2]

На одному рівні ієрархії розташовуються компоненти, що аналізують підозрілу активність з різних точок зору. Наприклад, на хості можуть розташовуватися підсистеми аналізу поведінки користувачів і додатків. Їх може доповнювати підсистема аналізу мережевої активності. Коли один компонент виявляє щось підозріле, то в багатьох випадках доцільно повідомити про це сусідам або для вжиття заходів, або для посилення уваги до певних аспектів поведінки системи.

Різнорангові зв'язку використовуються для узагальнення результатів аналізу та отримання цілісної картини того, що відбувається. Іноді у локального компонента недостатньо підстав для порушення тривоги, але "за сукупністю" підозрілі ситуації можуть бути об'єднані і спільно проаналізовані, після чого поріг підозрілості виявиться перевищеним. Цілісна картина, можливо, дозволить виявити скоординовані атаки на різні ділянки інформаційної системи і оцінити збиток в масштабі організації.

4 Стандарти в області систем виявлення вторгнень

Обмін даними про підозрілу активність. Багато атаки на інформаційні системи носять розподілений характер. При цьому різні засоби активного аудиту бачать один і той же інцидент з різних точок зору.

Поділ інформації про підозрілу активність є головним напрямком робіт створеної в рамках Тематичної групи за технологією Інтернет (Internet Engineering Task Force, IETF) Робочої групи по виявленню вторгнень (Intrusion Detection Working Group, IDWG).

Групі IDWG належить уточняти формат (Intrusion Detection Message Exchange Format) - формат обміну даними між компонентами IDS. Він використовується для передачі попереджувальних повідомлень про підозрілі події між системами виявлення атак. Даний формат повинен забезпечити сумісність між комерційними і вільно поширюваними IDS і можливість їх спільного використання для забезпечення найвищого рівня захищеності.

IDMEF повинен підтримувати всі механізми виявлення підозрілої активності. Він повинен бути розрахований на IPv6, містити все необхідне для інтернаціоналізації, підтримувати фільтрацію і агрегування повідомлень компонентом реагування, їх надійну доставку (в тому числі через міжмережевий екран без внесення в конфігурацію останнього змін, здатних послабити периметр безпеки).

Зрозуміло, формат IDMEF повинен підтримувати взаємну аутентифікацію спілкуються, неспростовності від факту передачі, а також цілісність і конфіденційність потоку повідомлень.

У повідомленнях формату IDMEF повинні міститися дата і час підозрілих подій і, якщо можливо, дата і час атаки.

Якщо аналізатор сам прийняв відповідні заходи, в IDMEF-повідомленнях повинна бути інформація про це. Якщо аналізатор може оцінити наслідки зафіксованої атаки, він також зобов'язаний повідомити про це.

Формат IDMEF повинен підтримувати інформацію про виробника системи виявлення вторгнень, згенерованого повідомлення, а також розширення, специфічні для конкретної системи.

Передбачається, що буде затверджений список стандартних атак і методів їх проведення. Якщо аналізатор може ідентифікувати атаку і використовуваний метод, він повинен включити відповідну інформацію в IDMEF-повідомлення. Якщо атака є нестандартною, її ім'я може бути специфічним для виробника системи активного аудиту.

(Common Intrusion Detection Framework, CIDF) розробляється групою дослідницьких організацій, що фінансуються агентством DARPA і працюють в області виявлення підозрілої активності.

В рамках CIDF розроблена мова опису підозрілої активності і спосіб кодування інформації про підозрілі події. Мова пристосований для опису, по крайней мере, трьох видів повідомлень:

- "Сірої" информации про події (например, запісів реєстраційного журналу або мережевих пакетів);

- результатів аналізу (таких як виявлення аномалії або атаки);

- рекомендованих реакцій (перервати будь-яку активність або змінити конфігурацію захисних засобів).

Крім того, на мові можуть бути описані сутності:

- зв'язку між подіями (наприклад, причинно-наслідкові);

- ролі об'єктів в події (наприклад, об'єкт ініціював подія);

- властивості об'єктів;

- зв'язку між об'єктами. [2]

висновок

У висновку хотілося б ще раз підкреслити, що IDS - це лише один із засобів хорошою архітектури забезпечення безпеки мережі і багаторівневої стратегії її захисту. Вони мають свої переваги і недоліки, розвинути перші і згладити останні можна, застосовуючи IDS в комплексі з іншими засобами забезпечення безпеки інформації. У IDS є деякі перекриття виконуваних функцій, особливо з міжмережевими екранами, які вже виконують деякі обмежені функції виявлення вторгнень, піднімаючи тривогу, коли «спрацьовує» відповідне правило. IDS унікальні в тому, що на відміну від МЕ, що виконують безліч різних функцій (фільтрація пакетів, аутентифікація користувачів, кешування і т.д.), в них реалізована лише одна функція, але реалізована добре. Виявлення вторгнень в реальному масштабі часу, особливо на високих мережевих швидкостях, вимагає значної кількості виділених ресурсів, яких не може забезпечити жоден з МЕ, крім найдорожчих і складних.

література

- Астаханов А. Актуальні питання виявлення мережевих атак, URL: www.ISACA.ru

- Галатенко А. Активний аудит, URL: www.unix1.jnr.ru

- Костров Д. Системи виявлення атак, URL: www.ByteMag.ru

- Лукацький А. Світ атак різноманітний, URL: www.Sec.ru

- Лукацький А. Виявлення атак своїми силами, URL: www.Sec.ru

- Лукацький А. Системи виявлення атак, URL: www.Sec.ru

- Милославська Н.Г., Толстой А.І. Інтрамережі: виявлення вторгнень. М.: ЮНИТИ-ДАНА, 2001..

- Таназ М. Аналіз сигнатур або аналіз протоколів, що краще? URL: www.SecurityLab.ru

- Тихонов А. Системи виявлення вторгнень, URL: www.Isoft.com.ru